عوامل تهدید پشت گروه باج افزار Akira پس از نفوذ به شبکهی بیش از ۲۵۰ قربانی تا ۱ ژانویه ۲۰۲۴، تقریباً ۴۲ میلیون دلار درآمد غیرقانونی اخاذی کردهاند.

عوامل تهدید پشت گروه باج افزار Akira پس از نفوذ به شبکهی بیش از ۲۵۰ قربانی تا ۱ ژانویه ۲۰۲۴، تقریباً ۴۲ میلیون دلار درآمد غیرقانونی اخاذی کردهاند.

آژانسهای امنیت سایبری از هلند و ایالات متحده و مرکز جرایم سایبری اروپا (EC3) یوروپل در یک هشدار مشترک اعلام کردند[۱]: از مارس ۲۰۲۳، باجافزار Akira طیف گستردهای از کسبوکارها و نهادهای زیرساختی حیاتی در آمریکای شمالی، اروپا و استرالیا را تحتتأثیر قرار داده است.

در آوریل ۲۰۲۳، پس از تمرکز اولیه روی سیستمهای ویندوز، عواملِ تهدیدِ آکیرا یک نوع لینوکس را با هدف قرار دادن ماشینهای مجازی VMware ESXi به کار گرفتند.

این گروه double-extortion با استفاده از یک نوع C++ از locker در مراحل اولیه، قبل از تغییر به کد مبتنی بر Rust از آگوست ۲۰۲۳ مشاهده شده است. شایان ذکر است که این بازیگر جنایات الکترونیکی کاملاً با خانواده باج افزار Akira متفاوت است[۲] که در سال ۲۰۱۷ فعال بود.

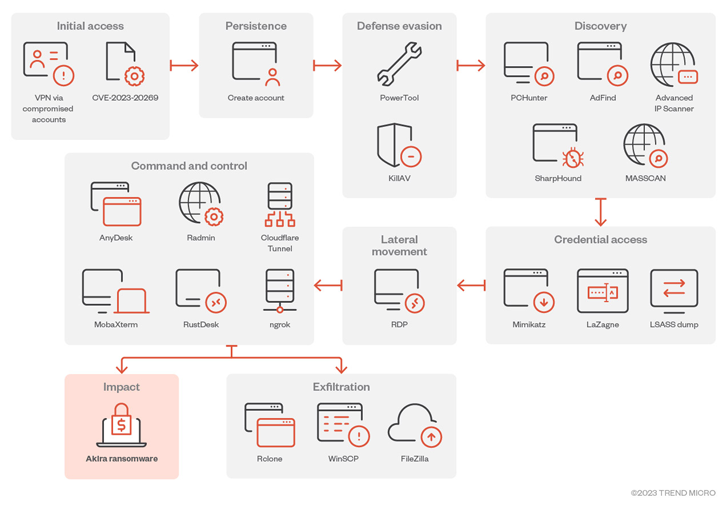

دسترسی اولیه به شبکههای هدف با بهرهبرداری از نقصهای شناخته شده در دستگاههای سیسکو (مانند CVE-[3]2020-3259 و [۴]CVE-2023-20269) تسهیل میشود.

بردارهای جایگزین شامل استفاده از پروتکل دسکتاپ از راه دور[۵] (RDP)، spear-phishing، اعتبارنامههای معتبر و سرویسهای شبکه خصوصی مجازی (VPN) است که فاقد حفاظتهای احراز هویت چندعاملی (MFA) هستند.

بازیگران Akira همچنین به دلیل استفاده از راههای مختلف برای راهاندازی پایداری با ایجاد یک حساب دامنه جدید در سیستم آسیبدیده، و همچنین فرار از شناسایی با سوءاستفاده از درایور Zemana AntiMalware برای خاتمهدادن به فرایندهای مرتبط با آنتیویروس از طریق Bring Your Own Vulnerable Driver یا حمله [۶]BYOVD فرار میکنند.

برای کمک به افزایش امتیازات، دشمن به ابزارهای scraping اعتبار مانند Mimikatz و LaZagne متکی است، درحالیکه Windows RDP برای حرکت جانبی در شبکه قربانی استفاده میشود. استخراج داده ها از طریق FileZilla، WinRAR، WinSCP و RClone انجام میشود.

Trend Micro در تحلیلی از این باجافزار منتشر شده در اکتبر ۲۰۲۳ گفت[۷]: “باج افزار آکیرا سیستم های هدف را با استفاده از یک الگوریتم رمزگذاری ترکیبی که Chacha20 و RSA را ترکیب می کند، رمزگذاری می کند.”

علاوه بر این، دودویی باجافزار Akira، مانند اکثر باجافزارهای باجافزار مدرن، ویژگیای دارد که به آن اجازه میدهد با حذف کپیهای shadow از سیستم آسیبدیده، بازیابی سیستم را مهار کند.

دادههای بلاکچین و کد منبع نشان میدهند[۸] که گروه باجافزار Akira احتمالاً به باند باجافزار [۹]Conti وابسته است. یک رمزگشا برای Akira توسط Avast در ژوئیه گذشته منتشر شد[۱۰]، اما بهاحتمال زیاد از آن زمان نقصهای آن برطرف شده است.

جهش آکیرا برای هدف قراردادن محیطهای سازمانی لینوکس نیز به دنبال اقدامات مشابه[۱۱] دیگر خانوادههای باجافزاری تأسیس شده مانند LockBit، Cl0p، Royal، Monti و RTM Locker است.

مبارزه LockBit برای بازگشت

این افشاگری در حالی انجام میشود که Trend Micro فاش کرد که سرنگونی گسترده باند پرکار [۱۲]LockBit در اوایل فوریه امسال تأثیر عملیاتی و اعتباری قابلتوجهی بر توانایی این گروه برای بازگشت به عقب داشته است و باعث شده است تا قربانیان قدیمی و جعلی را در نشت دادههای جدید خود پست کند.

Chainalysis در فوریه خاطرنشان کرد[۱۳]: «LockBit یکی از پرکارترین و پرکاربردترین[۱۴] سویههای RaaS با صدها شرکت وابسته که از جمله بسیاری از آنها مرتبط با سویههای برجسته دیگر بودند، در حال کار بود».

این شرکت تجزیهوتحلیل بلاکچین اعلام کرد که مسیرهای ارزهای رمزنگاری شده را کشف کرده است که یک مدیر LockBit را به یک روزنامهنگار مستقر در Sevastopol معروف به Colonel Cassad که سابقه درخواست کمکهای مالی برای عملیات گروههای شبهنظامی روسیه در حوزههای قضایی تحریم شده دونتسک و لوهانسک پس از شروع جنگ اوکراین در سال ۲۰۲۲ دارد، پیدا کرده است.

شایانذکر است که Cisco Talos، در ژانویه ۲۰۲۲، سرهنگ کاساد (با نام مستعار Boris Rozhin) را به یک کمپین اطلاعات نادرست ضد اوکراین که توسط گروه تحت حمایت دولتی روسیه معروف به [۱۵]APT28 تنظیم شده بود، مرتبط کرد[۱۶].

Trend Micro در گزارش اخیر خود اخیر گفت[۱۷]: «به دنبال این عملیات، به نظر میرسد که LockBitSupp (رهبر ادعایی LockBit) تلاش میکند تا تعداد قربانیان ظاهری را افزایش دهد و درعینحال بر ارسال قربانیان از کشورهایی که آژانسهای مجری قانون در آن اختلال مشارکت داشتهاند، تمرکز دارد.»

این احتمالاً تلاشی برای تقویت این روایت است که میگوید قویتر بازمیگردد و کسانی که مسئول اختلال در آن هستند را هدف قرار میدهد.

در مصاحبهای با Recorded Future News ماه گذشته، LockBitSupp کاهش کوتاهمدت سود را تأیید کرد[۱۸]، اما قول داد اقدامات امنیتی خود را بهبود بخشد و “تا زمانی که قلب من میتپد کار کند.”

Trend Micro اظهار داشت: “شهرت و اعتماد کلید جذب شرکتهای وابسته است، و وقتی اینها از بین میروند، بازگرداندن افراد سختتر میشود. عملیات Cronos[19] موفق شد یک عنصر از تجارت خود را که مهمترین آن بود، یعنی نام تجاری خود را مورد حمله قرار دهد.”

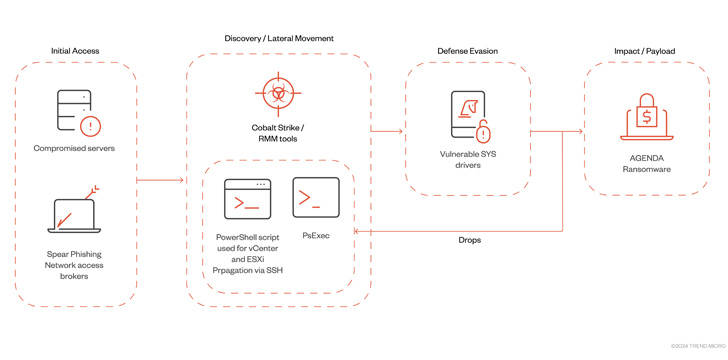

Agenda با نسخه Rust بهروز شده برمیگردد.

این توسعه همچنین به دنبال استفاده گروه باجافزار [۲۰]Agenda (معروف به Qilin و Water Galura) از یک نوع Rust بهروز شده برای آلودهکردن سرورهای VMWare vCenter و ESXi از طریق ابزارهای نظارت و مدیریت از راه دور (RMM) و Cobalt Strike است.

این شرکت امنیت سایبری گفت[۲۱]: «توانایی باجافزار Agenda برای گسترش به زیرساختهای ماشین مجازی نشان میدهد که اپراتورهای آن نیز در حال گسترش به اهداف و سیستمهای جدید هستند.»

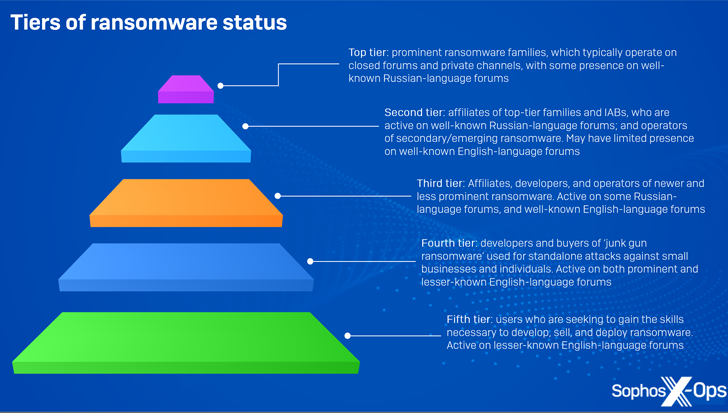

حتی زمانی که مجموعه جدیدی از بازیگران باجافزار[۲۲] همچنان به چشمانداز تهدید انرژی میدهند، همچنین واضحتر میشود که «باجافزارهای خام و ارزان» فروختهشده در جرایم سایبری زیرزمینی در حملات دنیای واقعی مورداستفاده قرار میگیرند و به عوامل تهدیدکننده فردی سطح پایینتر اجازه میدهند تا بدون نیاز به عضویت در یک گروه خوب سازماندهی شده، سود قابلتوجهی ایجاد کنند.

جالبتوجه است که اکثر اینگونهها با قیمتی تکی و یکباره از ۲۰ دلار برای یک ساخت در دسترس هستند، در حالی که تعدادی دیگر مانند HardShield و RansomTuga بدون هزینه اضافی ارائه می شوند.

سوفوس گفت[۲۳]: “بهدور از زیرساخت پیچیده این باجافزار مدرن، باجافزار junk-gun به مجرمان اجازه میدهد تا بهصورت ارزان، آسان و مستقل وارد عمل شوند و آن را بهعنوان یک پدیده نسبتاً جدید توصیف کرد که هزینه ورود را بیشتر کاهش میدهد.”

“آنها میتوانند شرکتها و افراد کوچک را که بعید است منابع لازم برای دفاع از خود یا واکنش مؤثر به حوادث را داشته باشند، هدف قرار دهند، بدون اینکه به هیچکس دیگری آسیبی وارد کنند.”

منابع

[۱] https://www.cisa.gov/news-events/alerts/2024/04/18/cisa-and-partners-release-advisory-akira-ransomware

[۲] https://news.sophos.com/en-us/2023/05/09/akira-ransomware-is-bringin-88-back/

[۳] https://nvd.nist.gov/vuln/detail/CVE-2020-3259

[۴] https://nvd.nist.gov/vuln/detail/CVE-2023-20269

[۵] https://news.sophos.com/en-us/2024/03/20/remote-desktop-protocol-the-series/

[۶] https://thehackernews.com/2024/01/kasseika-ransomware-using-byovd-trick.html

[۷] https://www.trendmicro.com/vinfo/us/security/news/ransomware-spotlight/ransomware-spotlight-akira

[۸] https://arcticwolf.com/resources/blog/conti-and-akira-chained-together/

[۹] https://thehackernews.com/2022/05/conti-ransomware-gang-shut-down-after.html

[۱۰] https://apa.aut.ac.ir/?p=9800

[۱۱] https://thehackernews.com/2023/06/lockbit-ransomware-extorts-91-million.html

[۱۲] https://thehackernews.com/2024/02/lockbit-ransomware-group-resurfaces.html

[۱۳] https://www.chainalysis.com/blog/lockbit-takedown-sanctions-february-2024/

[۱۴] https://analyst1.com/ransomware-diaries-volume-1

[۱۵] https://thehackernews.com/2024/03/apt28-hacker-group-targeting-europe.html

[۱۶] https://blog.talosintelligence.com/ukraine-campaign-delivers-defacement/

[۱۷] https://www.trendmicro.com/en_us/research/24/d/operation-cronos-aftermath.html

[۱۸] https://therecord.media/after-lockbit-takedown-its-purported-leader-vows-to-hack-on

[۱۹] https://thehackernews.com/2024/02/lockbit-ransomware-operation-shut-down.html

[۲۰] https://apa.aut.ac.ir/?p=9387

[۲۱] https://www.trendmicro.com/en_us/research/24/c/agenda-ransomware-propagates-to-vcenters-and-esxi-via-custom-pow.html

[۲۲] https://thehackernews.com/2024/04/critical-atlassian-flaw-exploited-to.html

[۲۳] https://news.sophos.com/en-us/2024/04/17/junk-gun-ransomware-peashooters-can-still-pack-a-punch

[۲۴] https://thehackernews.com/2024/04/akira-ransomware-gang-extorts-42.html

ثبت ديدگاه