عوامل تهدید مرتبط با باجافزار [۱]BlackCat مشاهده شدهاند که از ترفندهای malvertising برای توزیع installerهای سرکش برنامهی انتقالِ فایلِ WinSCP استفاده میکنند.

عوامل تهدید مرتبط با باجافزار [۱]BlackCat مشاهده شدهاند که از ترفندهای malvertising برای توزیع installerهای سرکش برنامهی انتقالِ فایلِ WinSCP استفاده میکنند.

محققان Trend Micro در تحلیلی که هفته گذشته منتشر شد، در این باره گفتند[۲]: «بازیگران مخرب از تبلیغات بد برای توزیع یک بدافزار از طریق صفحات وب شبیهسازی شده سازمانهای قانونی استفاده کردند. در این مورد، توزیع شامل یک صفحه وب از برنامه معروف WinSCP بود که یک برنامه ویندوز منبعباز برای انتقال فایل است.»

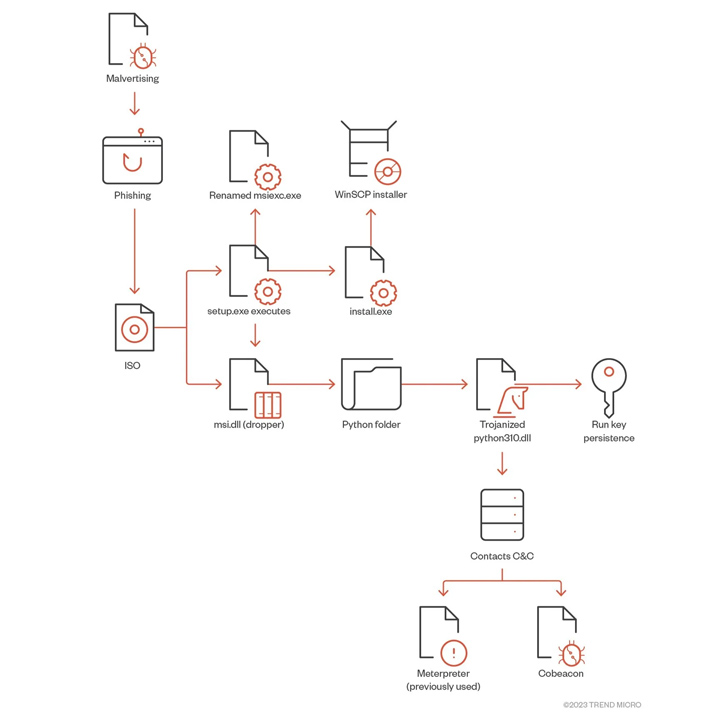

[۳]Malvertising به استفاده از تکنیکهای مسمومیت SEO[4] برای انتشار بدافزار از طریق تبلیغات آنلاین اشاره دارد. این معمولاً شامل ربودن مجموعهای از کلمات کلیدی انتخاب شده برای نمایش تبلیغات جعلی در صفحات نتایج جستجوی بینگ و گوگل باهدف هدایت مجدد کاربران ناآگاه به صفحات ناقص است.

ایده این است که کاربرانی را که در جستجوی برنامههایی مانند WinSCP برای دانلود بدافزار هستند فریب دهیم، در این مثال، یک درب پشتی حاوی یک Cobalt Strike Beacon[5] است که برای عملیات بعدی به یک سرور راه دور متصل میشود، درحالیکه از ابزارهای قانونی مانند AdFind برای تسهیل کشف شبکه نیز استفاده میکند.

دسترسی ارائه شده توسط Cobalt Strike بیشتر برای دانلود تعدادی برنامه برای انجام شناسایی، شمارش (PowerView)، حرکت جانبی (PsExec)، دورزدن نرمافزار آنتیویروس (KillAV BAT) و استخراج دادههای مشتری (کلاینت PuTTY Secure Copy) مورد سوءاستفاده قرار میگیرد. همچنین استفاده از ابزار فرار دفاعی ترمیناتور[۶] برای دستکاری نرمافزار امنیتی با استفاده از حمله Bring Your Own Vulnerable Driver یا BYOVD[7] مشاهده شده است.

در این زنجیره حمله که توسط این شرکت امنیت سایبری توضیح داده شده است، عوامل تهدید موفق به سرقت امتیازات مدیر سطح بالا برای انجام فعالیتهای post-exploitation شدند و تلاش کردند با استفاده از ابزارهای نظارت و مدیریت از راه دور مانند AnyDesk و همچنین دسترسی به سرورهای پشتیبان، پایداری را راهاندازی کنند.

Trend Micro گفت: «بهاحتمال زیاد اگر بعداً این مداخله صورت میگرفت، این شرکت به طور قابلتوجهی تحتتأثیر این حمله قرار میگرفت، بهویژه ازآنجاییکه عوامل تهدید قبلاً موفق شده بودند به امتیازات مدیر دامنه دسترسی اولیه داشته باشند و شروع به ایجاد درهای پشتی و پایداری کرده بودند.»

این توسعه آخرین نمونه از عوامل تهدید است که از پلتفرم Google Ads برای ارائه بدافزار استفاده میکنند. در نوامبر ۲۰۲۲، مایکروسافت یک کمپین حمله را فاش کرد[۸] که از یک سرویس تبلیغاتی برای استقرار BATLOADER استفاده میکند که سپس برای حذف باجافزار رویال استفاده میشد.

همچنین شرکت امنیت سایبری Avast یک رمزگشای رایگان برای باجافزار نوپای Akira منتشر کرد[۹] تا به قربانیان کمک کند تا دادههای خود را بدون پرداخت هزینه به اپراتورها بازیابی کنند. Akira که برای اولینبار در مارس ۲۰۲۳ ظاهر شد، از آن زمان ردپای هدف خود را گسترش داده است[۱۰] تا سیستمهای لینوکس را نیز شامل شود.

محققان Avast میگویند: « Akira چند شباهت به باجافزار Conti v2 دارد که ممکن است نشاندهنده این باشد که نویسندگان این بدافزار حداقل از منابع فاش شده Conti الهام گرفتهاند.» این شرکت نحوه شکستن الگوریتم رمزگذاری این باجافزار را فاش نکرد.

سندیکای Conti/TrickBot، با نام مستعار Gold Ulrick یا ITG23، در ماه مه ۲۰۲۲ پس از تحمل یک سری رویدادهای مخرب ناشی از شروع تهاجم روسیه به اوکراین، تعطیل شد[۱۱]. اما این گروه جرایم الکترونیکی تا به امروز به حیات خود ادامه میدهد، البته بهعنوان نهادهای کوچکتر و از رمزارزها و زیرساختهای مشترک برای توزیع warez خود استفاده میکنند.

IBM Security X-Force، در این باره گفت که رمزارزهای این باند که برنامههایی برای رمزگذاری و مخفیکردن بدافزارها برای فرار از شناسایی توسط اسکنرهای آنتیویروس و ممانعت از تجزیهوتحلیل هستند، برای انتشار انواع بدافزارهای جدید مانند Aresloader، Canyon، CargoBay، DICELOADER، Lumma C2، Matanbuchus، [۱۲]Minodo (دومینو سابق)، [۱۳]Pikabot، SVCReady، Vidar استفاده میشوند.

شارلوت هاموند و اوله ویلادسن، محققین امنیتی، گفتند[۱۴]: «پیشازاین، رمزارزها عمدتاً با خانوادههای بدافزار اصلی مرتبط با ITG23 و شرکای نزدیک آنها استفاده میشدند. بااینحال، شکست ITG23 و ظهور جناحها، روابط و روشهای جدید، بر نحوه استفاده از رمزگذارها تأثیر گذاشته است.»

علیرغم ماهیت پویای اکوسیستم جرایم سایبری، ازآنجاییکه بازیگران سایبری شرور میآیند و میروند، و برخی از عملیات را با هم شریک میشوند، برنامههای باانگیزه مالی خود را تعطیل میکنند، یا نام تجاری خود را تغییر میدهند، اما باجافزار همچنان یک تهدید دائمی[۱۵] است.

این شامل ظهور یک گروه جدید باجافزار بهعنوان یک سرویس (RaaS) به نام Rhysida است که عمدتاً بخشهای آموزش، دولت، تولید و فناوری را در سراسر اروپای غربی، آمریکای شمالی و جنوبی و استرالیا تحت تأثیر قرار داده است.

SentinelOne در یک نگارش فنی گفت[۱۶]: «Rhysida یک برنامه باجافزار رمزنگاری قابلاجرا (PE) ویندوز ۶۴ بیتی است که با استفاده از MINGW/GCC کامپایل شده است. در هر نمونه تجزیهوتحلیل شده، نام برنامه روی Rhysida-0.1 تنظیم شده است، که نشان میدهد این ابزار در مراحل اولیه توسعه است.»

منابع

[۱] https://thehackernews.com/2023/06/improved-blackcat-ransomware-strikes.html

[۲] https://www.trendmicro.com/en_us/research/23/f/malvertising-used-as-entry-vector-for-blackcat-actors-also-lever.html

[۳] https://thehackernews.com/2023/04/crypto-stealing-opcjacker-malware.html

[۴] https://www.sentinelone.com/blog/breaking-down-the-seo-poisoning-attack-how-attackers-are-hijacking-search-results

[۵] https://www.reliaquest.com/blog/cobalt-strike-servers-ransomware

[۶] https://www.reddit.com/r/crowdstrike/comments/13wjrgn/20230531_situational_awareness_spyboy_defense

[۷] https://thehackernews.com/2023/04/ransomware-hackers-using-aukill-tool-to.html

[۸] https://thehackernews.com/2022/11/microsoft-warns-of-hackers-using-google.html

[۹] https://decoded.avast.io/threatresearch/decrypted-akira-ransomware

[۱۰] https://blog.cyble.com/2023/06/28/akira-ransomware-extends-reach-to-linux-platform

[۱۱] https://thehackernews.com/2022/05/conti-ransomware-gang-shut-down-after.html

[۱۲] https://thehackernews.com/2023/04/fin7-and-ex-conti-cybercrime-gangs-join.html

[۱۳] https://apa.aut.ac.ir/?p=9769

[۱۴] https://securityintelligence.com/posts/trickbot-conti-crypters-where-are-they-now

[۱۵] https://thehackernews.com/2023/06/8base-ransomware-spikes-in-activity.html

[۱۶] https://www.sentinelone.com/blog/rhysida-ransomware-raas-crawls-out-of-crimeware-undergrowth-to-attack-chilean-army

[۱۷] https://thehackernews.com/2023/07/blackcat-operators-distributing.html

ثبت ديدگاه