یک بدافزار سرقت اطلاعات جدید به نام Mystic Stealer کشف شده است که اطلاعات حدود ۴۰ مرورگر وب مختلف و بیش از ۷۰ افزونه مرورگر وب را سرقت میکند.

یک بدافزار سرقت اطلاعات جدید به نام Mystic Stealer کشف شده است که اطلاعات حدود ۴۰ مرورگر وب مختلف و بیش از ۷۰ افزونه مرورگر وب را سرقت میکند.

این بدافزار برای اولینبار در ۲۵ آوریل ۲۰۲۳ با مبلغ ۱۵۰ دلار در ماه تبلیغ شد و کیف پولهای رمزنگاری، Steam و تلگرام را نیز هدف قرار میدهد و از مکانیسمهای گستردهای برای مقاومت در برابر تجزیهوتحلیل استفاده میکند.

محققان InQuest[1] و [۲]Zscaler در تحلیلی که هفته گذشته منتشر شد، در این باره گفتند: «این کد با استفاده از مبهمسازی رشتههای پلیمورفیک، حل importهای مبتنی بر hash، و محاسبهی زمان اجرای ثابتها، به شدت مبهم است.»

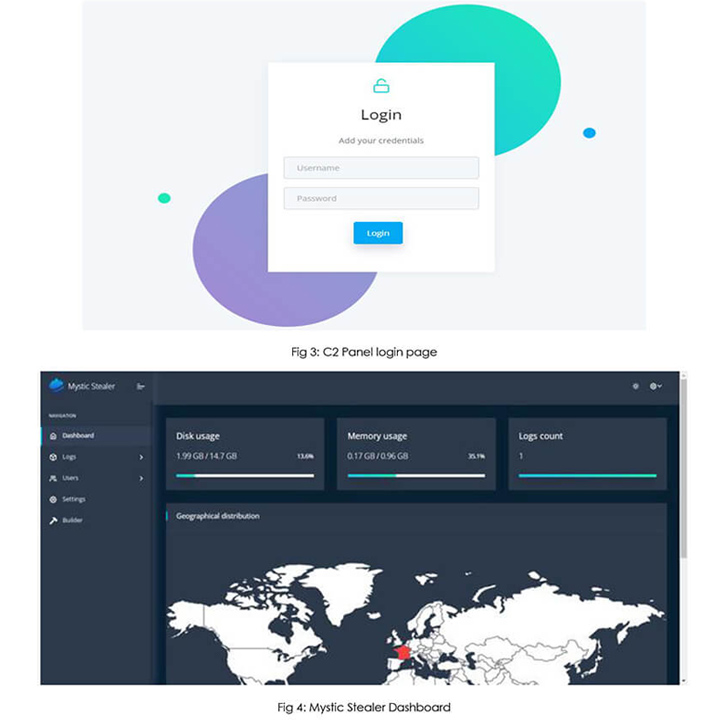

Mystic Stealer، مانند بسیاری دیگر از راهحلهای نرمافزار جنایی که برای فروش ارائه میشوند، بر سرقت دادهها تمرکز دارد و در زبان برنامهنویسی C پیادهسازی شده است و کنترل پنل آن با استفاده از پایتون توسعهیافته است.

بهروزرسانیهای این بدافزار در می ۲۰۲۳ شامل یک مؤلفه loader میشود که به آن اجازه میدهد تا payloadهای مرحله بعدی را که از یک سرور فرمان و کنترل fetche شده است، بازیابی و اجرا کند و آن را به یک تهدید بزرگتر تبدیل میکند.

ارتباطات C2 با استفاده از یک پروتکل باینری سفارشی روی TCP به دست میآید. تا به امروز ۵۰ سرور C2 عملیاتی شناسایی شده است. این کنترل پنل، به نوبه خود، بهعنوان رابط برای خریداران Stealer برای دسترسی به گزارشهای داده و سایر تنظیمات عمل میکند.

شرکت امنیت سایبری Cyfirma که تجزیهوتحلیل همزمان Mystic را منتشر کرد[۳]، گفت: “نویسنده این محصول آشکارا از طریق یک کانال تلگرامی اختصاصی از پیشنهادهای خود برای بهبودهای بیشتر در این Stealer دعوت میکند.”

محققان میگویند: «به نظر واضح است که توسعهدهنده Mystic Stealer به دنبال تولید stealer همتراز با روند فعلی فضای بدافزار است و درعینحال تلاش میکند بر ضد تحلیل و فرار دفاعی تمرکز کند.»

این یافتهها در حالی به دست میآیند که دزدهای اطلاعاتی[۴] بهعنوان یک کالای داغ[۵] در اقتصاد زیرزمینی ظاهر شدهاند[۶]، و اغلب بهعنوان پیشرو با تسهیل جمعآوری اعتبارنامهها برای امکان دسترسی اولیه به محیطهای هدف عمل میکنند.

بهعبارتدیگر، سارقان بهعنوان پایهای توسط سایر مجرمان سایبری برای راهاندازی کمپینهایی باانگیزه مالی که از عناصر باجافزار و اخاذی داده بهره میبرند، استفاده میکنند.

با وجود افزایش محبوبیت، بدافزارهای دزد off-the-shelf با قیمتهای مقرونبهصرفه به بازار عرضه نمیشوند تا مخاطبان بیشتری را به خود جذب کنند، آنها همچنین در حال تکامل هستند تا کشندهتر شوند و تکنیکهای پیشرفتهای را برای پرواز در زیر رادار جمعآوری کنند.

ماهیت همیشه در حال تکامل و فرار stealer به بهترین وجه با معرفی مداوم گونه های جدید مانند Album Stealer، Aurora Stealer، Bandit Stealer، Devopt، Fractureiser و Rhadamanthys در ماه های اخیر نشان داده شده است.

در نشانه دیگری از تلاش بازیگران تهدید برای فرار از شناسایی، دزدان اطلاعات و تروجانهای دسترسی از راه دور بستهبندیشده در رمزارزهایی مانند [۷]AceCryptor، [۸]ScrubCrypt (معروف به BatCloak) و [۹]Snip3 مشاهده شدهاند.

این توسعه همچنین زمانی انجام میشود که HP Wolf Security یک کمپین ChromeLoader[10] در مارس ۲۰۲۳ با اسم رمز Shampoo را شرح داده است[۱۱] که برای نصب یک برنامه افزودنی مخرب در Google Chrome و سرقت دادههای حساس، تغییر مسیر جستجوها و تزریق تبلیغات به مرورگر قربانی طراحی شده است[۱۲].

Jack Royer، محقق امنیتی، در این باره گفت[۱۳]: «کاربران عمدتاً از طریق دانلود محتوای غیرقانونی، مانند فیلمها (Cocaine Bear.vbs)، بازیهای ویدئویی یا موارد دیگر، با بدافزار مواجه شدند. این وبسایتها قربانیان را فریب میدهند تا یک VBScript مخرب را روی رایانههای شخصی خود اجرا کنند که باعث ایجاد زنجیره عفونت میشود.»

سپس VBScript شروع به راهاندازی کد PowerShell میکند که میتواند تمام پنجرههای کروم موجود را خاتمه دهد و با استفاده از آرگومان خط فرمان “–load-extension” [14]یک جلسه جدید با افزونه سرکش بستهبندی نشده باز کند.

این همچنین به دنبال کشف یک تروجان بدافزار مدولار جدید به نام Pikabot است که توانایی اجرای دستورات دلخواه و تزریق بارهای ارسالی توسط سرور C2 مانند Cobalt Strike [15]را دارد.

این ایمپلنت که از اوایل سال ۲۰۲۳ فعال است، باتوجهبه روشهای توزیع، کمپینها و رفتارهای بدافزار شباهتهایی با [۱۶]QBot دارد، اگرچه شواهد قطعی برای ارتباط این دو خانواده وجود ندارد.

Zscaler در این باره گفت[۱۷]: «Pikabot یک خانواده بدافزار جدید است که مجموعه گستردهای از تکنیکهای ضد تجزیهوتحلیل را پیادهسازی میکند و قابلیتهای درب پشتی رایج را برای بارگذاری کد پوسته و اجرای باینریهای مرحله دوم دلخواه ارائه میکند.»

منابع[۱] https://inquest.net/blog/2023/06/15/mystic-stealer-new-kid-block

[۲] https://www.zscaler.com/blogs/security-research/mystic-stealer

[۳] https://www.cyfirma.com/outofband/mystic-stealer-evolving-stealth-malware

[۴] https://www.accenture.com/us-en/blogs/security/information-stealer-malware-on-dark-web

[۵] https://thehackernews.com/2023/05/new-stealthy-bandit-stealer-targeting.html

[۶] https://thehackernews.com/2023/04/youtube-videos-distributing-aurora.html

[۷] https://thehackernews.com/2023/05/acecryptor-cybercriminals-powerful.html

[۸] https://thehackernews.com/2023/06/cybercriminals-using-powerful-batcloak.html

[۹] https://www.zscaler.com/blogs/security-research/snip3-crypter-reveals-new-ttps-over-time

[۱۰] https://thehackernews.com/2022/05/experts-warn-of-rise-in-chromeloader.html

[۱۱] https://press.hp.com/us/en/press-releases/2023/hp-wolf-security-q1-2023-threat-insights-report.html

[۱۲] https://thehackernews.com/2023/02/chromeloader-malware-targeting-gamers.html

[۱۳] https://threatresearch.ext.hp.com/shampoo-a-new-chromeloader-campaign

[۱۴] https://apa.aut.ac.ir/?p=9566

[۱۵] https://thehackernews.com/2023/05/hackers-using-golang-variant-of-cobalt.html

[۱۶] https://thehackernews.com/2023/06/evasive-qbot-malware-leverages-short.html

[۱۷] https://www.zscaler.com/blogs/security-research/technical-analysis-pikabot

[۱۸] https://thehackernews.com/2023/06/new-mystic-stealer-malware-targets-40.html

ثبت ديدگاه