مرورگرهای وب مبتنی بر کروم هدف بدافزار جدیدی به نام Rilide هستند که خود را بهعنوان یک افزونه بهظاهر قانونی برای جمعآوری دادههای حساس و siphon کردن ارزهای رمز پایه جلوه میدهد.

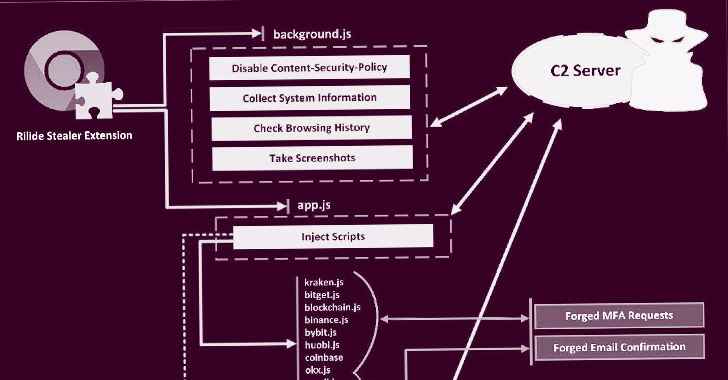

Trustwave SpiderLabs Research در گزارشی که با The Hacker News به اشتراک گذاشته شده است دراینباره گفت[۱]: بدافزار Rilide بهعنوان یک برنامه افزودنی قانونی Google Drive پنهان شده و به عوامل تهدید امکان میدهد طیف گستردهای از فعالیتهای مخرب ازجمله نظارت بر تاریخچه مرور، گرفتن اسکرینشات و تزریق اسکریپتهای مخرب برای برداشت وجوه از صرافیهای مختلف ارزهای دیجیتال را انجام دهند..

علاوه بر این، این بدافزار میتواند دیالوگهای جعلی را نمایش دهد تا کاربران را فریب دهد تا کد احراز هویت دومرحلهای را برای برداشت داراییهای دیجیتال وارد کنند.

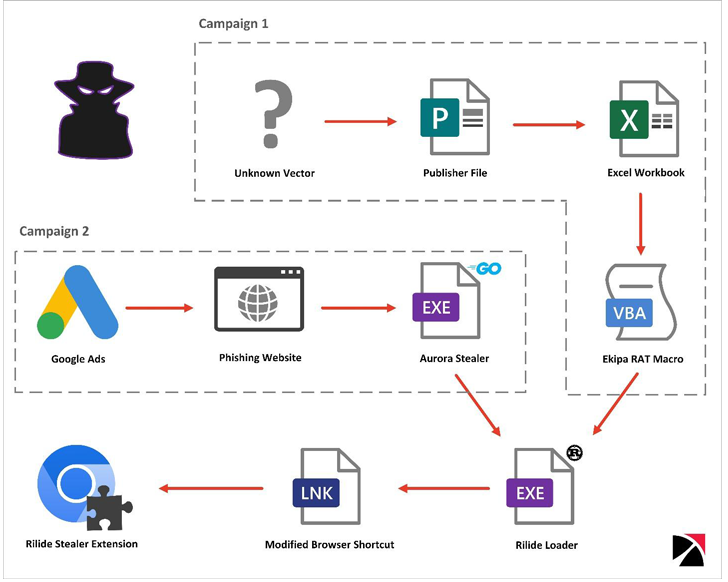

Trustwave گفت که دو کمپین مختلف شامل Ekipa RAT[2] و [۳]Aurora Stealer را شناسایی کرده است که منجر به نصب افزونه مرورگر مخرب شده است.

درحالیکه Ekipa RAT از طریق فایلهای booby-trapped Publisher مایکروسافت توزیع میشود، Google Ads سرکش بهعنوان بردار تحویل برای Aurora Stealer عمل میکند – تکنیکی که در ماههای اخیر بهطور فزایندهای رایج شده است[۴].

هر دو زنجیره حمله اجرای یک لودر مبتنی بر Rust را تسهیل میکنند که به نوبه خود فایل میانبر LNK مرورگر را تغییر میدهد و از سوئیچ خط فرمان “–load-extension” برای راهاندازی افزونه استفاده میکند[۵].

منشأ دقیق Rilide ناشناخته است، اما Trustwave گفت که توانسته است یک پست فروم زیرزمینی را پیدا کند که در مارس ۲۰۲۲ توسط یک بازیگر تهدید تبلیغاتی برای فروش یک بات نت با عملکردهای مشابه ایجاد شده بود.

بخشی از کد منبع بدافزار پس از آنچه که به نظر میرسد یک اختلاف پرداخت حل نشده است، از آن زمان به انجمنها راه پیدا کرده است.

یکی از ویژگیهای قابلتوجهی که در کد منبع فاش شده پیادهسازی شده است، امکان مبادله آدرسهای کیف پول ارزهای دیجیتال در کلیپ بورد با یک آدرس کنترلشده توسط بازیگر است که در نمونه کدگذاری شده است.

علاوه بر این، یک آدرس فرمان و کنترل (C2) که در کد Rilide مشخص شده است، شناسایی مخازن مختلف GitHub متعلق به کاربری به نام gulantin که حاوی لودرهای برنامه افزودنی هستند[۶] را ممکن کرده است. GitHub حساب موردنظر را حذف کرده است.

Trustwave در پایان میگوید: «سرقت کننده Rilide نمونهای بارز از پیشرفت روزافزون افزونههای مخرب مرورگر و خطراتی است که آنها ایجاد میکنند.

“درحالیکه اجرای آتی مانیفست [۷]v3 ممکن است کار را برای عوامل تهدید چالشبرانگیزتر کند، بعید است که این مشکل را بهطور کامل حل کند زیرا اکثر قابلیتهای مورداستفاده توسط Rilide همچنان در دسترس خواهند بود.”

منابع

[۱] https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/rilide-a-new-malicious-browser-extension-for-stealing-cryptocurrencies/

[۲] https://apa.aut.ac.ir/?p=9413

[۳] https://thehackernews.com/2022/11/researchers-warn-of-cyber-criminals.html

[۴] https://apa.aut.ac.ir/?p=9540

[۵] https://thehackernews.com/2022/11/this-malware-installs-malicious-browser.html

[۶] https://github.com/gulantin

[۷] https://developer.chrome.com/docs/extensions/mv3/intro/

[۸] https://thehackernews.com/2023/04/new-rilide-malware-targeting-chromium.html

ثبت ديدگاه