تصمیم مایکروسافت برای مسدود کردن[۱] ماکروهای Visual Basic for Applications (VBA) بهطور پیشفرض برای فایلهای آفیس دانلود شده از اینترنت، بسیاری از عوامل تهدید را در ماههای اخیر به بداههسازی زنجیرههای حمله خود سوق داده است.

تصمیم مایکروسافت برای مسدود کردن[۱] ماکروهای Visual Basic for Applications (VBA) بهطور پیشفرض برای فایلهای آفیس دانلود شده از اینترنت، بسیاری از عوامل تهدید را در ماههای اخیر به بداههسازی زنجیرههای حمله خود سوق داده است.

اکنون طبق گفته [۲]Cisco Talos، عوامل تهدید دائمی پیشرفته (APT) و خانوادههای دژافزارهای تجاری بهطور فزایندهای از فایلهای افزودنی اکسل (.XLL) بهعنوان مسیر نفوذ اولیه استفاده میکنند.

اسناد آفیس مسلح شده که از طریق ایمیلهای فیشینگ و سایر حملات مهندسی اجتماعی تحویل داده میشوند، یکی از نقاط ورود گسترده برای گروههای جنایی به دنبال اجرای کدهای مخرب باقیمانده هستند.

این اسناد معمولاً قربانیان را تشویق میکنند تا ماکروها را تنها برای فعال کردن اجرای مخفیانه یک دژافزار در پسزمینه قادر به مشاهده محتوای بهظاهر بیضرر کنند.

برای مقابله با این سوءاستفاده، سازنده ویندوز از ژوئیه ۲۰۲۲ یک تغییر اساسی را اعمال کرد که ماکروها را در فایلهای آفیس متصل به پیامهای ایمیل مسدود میکند و عملاً مسیر حمله حیاتی را بلاک میکند[۳].

درحالیکه این محاصره فقط برای نسخههای جدید Access، Excel، PowerPoint، Visio و Word اعمال میشود، عوامل تهدید در حال آزمایش[۴] مسیرهای آلودگی جایگزین[۵] برای استقرار دژافزار هستند.

یکی از این روشها فایلهای XLL است که توسط مایکروسافت بهعنوان یک نوع فایل کتابخانه پیوند پویا (DLL) توصیف میشود که فقط توسط اکسل باز میشود.

Vanja Svajcer، محقق Cisco Talos در تحلیلی که هفته گذشته منتشر شد، گفت: “فایلهای XLL[6] را میتوان از طریق ایمیل ارسال کرد و حتی با اقدامات معمول اسکن ضد دژافزار، کاربران ممکن است بتوانند آنها را باز کنند بدون اینکه بدانند ممکن است حاوی یک کد مخرب باشند.”

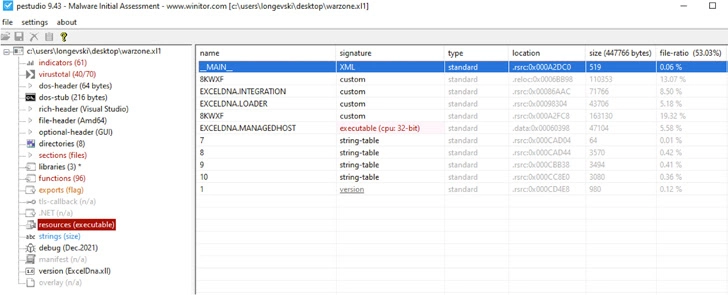

این شرکت امنیت سایبری گفت که عوامل تهدید از ترکیبی از افزونههای بومی نوشتهشده در C++ و همچنین آنهایی که با استفاده از ابزار رایگانی به نام Excel-DNA توسعه یافتهاند، استفاده میکنند، پدیدهای که از اواسط سال ۲۰۲۱ شاهد جهش قابلتوجهی بوده و تا امسال ادامه دارد.

گفته میشود که اولین استفاده مخرب مستند شده عمومی از XLL در سال ۲۰۱۷ زمانی رخ داد که بازیگر [۷]APT10 مرتبط با چین (با نام مستعار Stone Panda) از این تکنیک برای تزریق payload درب پشتی خود به حافظه از طریق حفرهسازی فرآیند[۸] استفاده کرد.

از آن زمان، تعدادی از گروههای متخاصم دیگر، ازجمله TA410 (بازیگری با پیوند به APT10)، DoNot Team، FIN7 و همچنین خانوادههای دژافزارهای تجاری مانند Agent Tesla، Arkei، Buer، Dridex، Ducktail، Ekipa RAT، FormBook، IcedID، Vidar Stealer و Warzone RAT پا جای پای آن گذاشتهاند.

سوءاستفاده از فرمت فایل XLL برای توزیع [۹]Agent Tesla و [۱۰]Dridex قبلاً توسطPalo Alto Networks Unit 42 برجسته شده بود و اشاره کرد که “ممکن است نشاندهنده روند جدیدی در چشماندازهای تهدید باشد.”

Svajcer دراینباره گفت: “هر چه بیشتر و بیشتر کاربران نسخههای جدید مایکروسافت آفیس را اتخاذ میکنند، این احتمال وجود دارد که عوامل تهدید از اسناد مخرب مبتنی بر VBA به فرمتهای دیگر مانند XLL روی بیاورند یا به سوءاستفاده از آسیبپذیریهای تازه کشفشده برای راهاندازی کدهای مخرب در فضای فرآیندی از برنامههای آفیس تکیه کنند.”

ماکروهای مخرب Microsoft Publisher به Ekipa RAT فشار میآورند.

[۱۱]Ekipa RAT، علاوه بر افزودنهای XLL Excel، همچنین در نوامبر ۲۰۲۲ یک بهروزرسانی دریافت کرده است که به آن امکان میدهد از ماکروهای Microsoft Publisher برای حذف تروجان دسترسی از راه دور و سرقت اطلاعات حساس استفاده کند.

Trustwave در این مورداشاره کرد[۱۲]: “مانند سایر محصولات مایکروسافت آفیس، مانند اکسل یا ورد، فایلهای Publisher میتوانند حاوی ماکروهایی باشند که با باز کردن یا بسته شدن [فایل] اجرا میشوند، که آنها را از دید عامل تهدید، مسیر حمله اولیه جالبی میکند.”

شایانذکر است که محدودیتهای مایکروسافت برای ممانعت از اجرای ماکروها در فایلهای دانلود شده از اینترنت به فایلهای Publisher نیز تسری نمییابد و به دشمنان این امکان را میدهد از این مسیر برای کمپینهای فیشینگ بهرهبرداری کنند.

Wojciech Cieslak، محقق Trustwave، دراینباره گفت: “Ekipa RAT یک مثال عالی از این است که چگونه عوامل تهدید بهطور مداوم تکنیکهای خود را تغییر میدهند تا از مدافعان جلوتر بمانند. سازندگان این دژافزار در حال ردیابی تغییرات در صنعت امنیت هستند، مانند مسدود کردن ماکروها از اینترنت توسط مایکروسافت و تاکتیکهای خود را بر این اساس تغییر میدهند.”

منابع

[۱] https://thehackernews.com/2022/07/microsoft-resumes-blocking-office-vba.html

[۲] https://blog.talosintelligence.com/xlling-in-excel-malicious-add-ins

[۳] https://learn.microsoft.com/en-gb/DeployOffice/security/internet-macros-blocked

[۴] https://thehackernews.com/2022/04/emotet-testing-new-delivery-ideas-after.html

[۵] https://apa.aut.ac.ir/?p=9176

[۶] https://learn.microsoft.com/en-us/office/dev/add-ins/excel/make-custom-functions-compatible-with-xll-udf

[۷] https://thehackernews.com/2022/11/chinese-hackers-using-new-stealthy.html

[۸] https://attack.mitre.org/techniques/T1055/012

[۹] https://unit42.paloaltonetworks.com/excel-add-ins-malicious-xll-files-agent-tesla

[۱۰] https://unit42.paloaltonetworks.com/excel-add-ins-dridex-infection-chain

[۱۱] https://cloudsek.com/threatintelligence/ekipa-remote-access-trojan-designed-by-russian-hacktivists-for-targeted-attacks

[۱۲] https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/malicious-macros-adapt-to-use-microsoft-publisher-to-push-ekipa-rat

[۱۳] https://thehackernews.com/2022/12/apt-hackers-turn-to-malicious-excel-add.html

ثبت ديدگاه