بعدازاینکه مایکروسافت اقداماتی را برای مسدود کردن ماکروهای Excel 4.0 (XLM یا XL4) و Visual Basic for Applications (VBA) بهطور پیشفرض در سراسر برنامههای آفیس انجام داد، عوامل مخرب با اصلاح تاکتیکها، تکنیکها و رویههای خود (TTP) به این اقدامات پاسخ دادند.

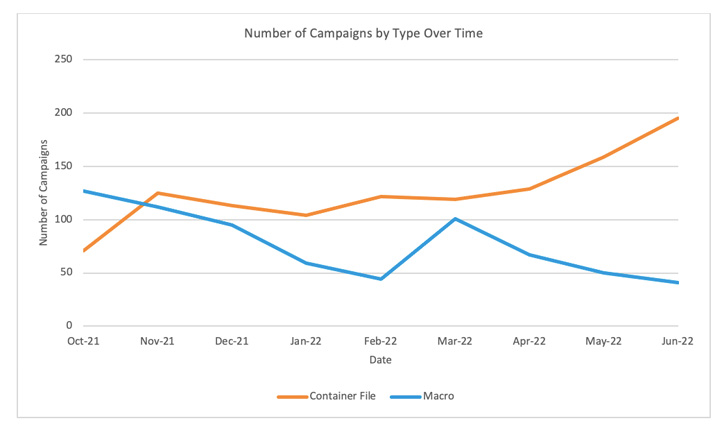

Proofpoint در گزارشی که با The Hacker News به اشتراک گذاشته شده است، دراینباره گفت[۱]: استفاده از VBA و ماکروهای XL4 تقریباً ۶۶ درصد در بازه زمانی اکتبر ۲۰۲۱ تا ژوئن ۲۰۲۲ کاهش یافته است و آن را یکی از بزرگترین تغییرات چشمانداز تهدیدات ایمیل در تاریخ اخیر میداند.

در عوض، دشمنان بهطور فزایندهای از اسناد مایکروسافت دارای قابلیت ماکرو به گزینههای دیگر، ازجمله فایلهای کانتینری مانند ISO و RAR و همچنین فایلهای Windows Shortcut (LNK) در کمپینهای توزیع دژافزارها استفاده میکنند.

Sherrod DeGrippo، معاون تحقیقات و شناسایی تهدیدات در Proofpoint در بیانیهای گفت: «عدم دور شدن عوامل تهدید از توزیع مستقیم پیوستهای macro-based در ایمیل، تغییر قابلتوجهی در چشمانداز تهدید ایجاد میکند.

عاملان تهدید اکنون تاکتیکهای جدیدی را برای ارائه دژافزار اتخاذ میکنند و انتظار میرود افزایش استفاده از فایلهایی مانند ISO، LNK و RAR ادامه یابد.

ماکروهای VBA تعبیهشده در اسناد آفیس که از طریق ایمیلهای فیشینگ ارسال میشوند، ثابت کردهاند که یک تکنیک مؤثر هستند، زیرا به عوامل تهدید اجازه میدهد تا پس از فریب گیرنده برای فعال کردن ماکروها از طریق تاکتیکهای مهندسی اجتماعی، بهطور خودکار محتوای مخرب را اجرا کنند.

بااینحال، برنامههای مایکروسافت برای مسدود کردن ماکروها[۲] در فایلهای دانلود شده از اینترنت، به کمپینهای دژافزار مبتنی بر ایمیل منجر شده است که روشهای دیگری را برای دور زدن حفاظتهای Mark of the Web (MOTW) و آلوده کردن قربانیان آزمایش میکنند[۳].

این شامل استفاده از پیوستهای فایل ISO، RAR و LNK میشود که در طول مدت مشابه تقریباً ۱۷۵درصد افزایش یافته است. گفته میشود حداقل ۱۰ عامل تهدید از فوریه ۲۰۲۲ شروع به استفاده از فایلهای LNK کردهاند.

این شرکت امنیتی سازمانی خاطرنشان کرد: «تعداد کمپینهای حاوی فایلهای LNK از اکتبر ۲۰۲۱ ۱۶۷۵ درصد افزایش یافته است.» و اضافه کرد که تعداد حملات با استفاده از پیوستهای HTML از اکتبر ۲۰۲۱ تا ژوئن ۲۰۲۲ بیش از دو برابر شده است.

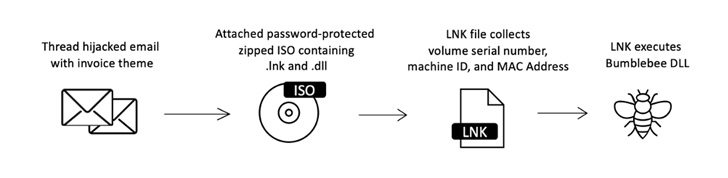

برخی از خانوادههای دژافزار قابلتوجهی که از طریق این روشهای جدید توزیع میشوند شامل Emotet، IcedID، Qakbot و Bumblebee هستند.

DeGrippo در پاسخ ایمیلی به The Hacker News گفت: «بهطورکلی، این انواع فایلهای دیگر مستقیماً به یک ایمیل متصل میشوند، به همان شیوهای که قبلاً یک سند کلان را مشاهده میکردیم.»

مواردی نیز وجود دارد که زنجیرههای حمله پیچیدهتر هستند، بهعنوانمثال، با برخی کمپینهای اخیر Qbot که در آن یک .ZIP حاوی ISO در یک فایل HTML که مستقیماً به یک پیام پیوست شده، تعبیه شده است.»

“در مورد باز کردن و کلیک کردن قربانیان موردنظر، روشها یکسان است: طیف گستردهای از تاکتیکهای مهندسی اجتماعی برای وادار کردن مردم به باز کردن و کلیک کردن. اقدامات پیشگیرانهای که ما برای فیشینگ استفاده میکنیم هنوز در اینجا اعمال می شود.”

منابع

[۱] https://www.proofpoint.com/us/blog/threat-insight/how-threat-actors-are-adapting-post-macro-world

[۲] https://thehackernews.com/2022/01/emotet-now-using-unconventional-ip.html

[۳] https://outflank.nl/blog/2020/03/30/mark-of-the-web-from-a-red-teams-perspective

[۴] https://thehackernews.com/2022/07/hackers-opting-new-attack-methods-after.html

ثبت ديدگاه