باجگیر افزارهای خانواده DJVU یا STOP دادههای کاربران را با الگوریتم AES-556 (حالت CFB) رمزگذاری میکنند. بااینوجود، کل فایل را رمزگذاری نکرده، بلکه در ابتدا تقریباً ۵ مگابایت از آن را رمز میکند. متعاقباً، برای بازگرداندن فایلها باجی به مبلغ ۹۸۰ دلار (معادل بیت کوین) را درخواست میکنند.

نویسندگان این باجگیر افزار ریشه روسی دارند. این کلاهبردارها از زبان روسی و کلمات روسی نوشتهشده به زبان انگلیسی و دامنههای ثبتشده از طریق شرکتهای ثبت دامنه روسی استفاده میکنند. کلاهبرداران بهاحتمالزیاد در کشورهای دیگر نیز متحد دارند.

مشخصات فنی DJVU یا STOP

بسیاری از کاربران گزارش دادند که پس از بارگیری و نصب برنامههای محبوب آلودهشده، فعالکنندههای ویندوز و آفیس مانند KMSAuto Net ،KMSPico و غیره که توسط کلاهبرداران از طریق وبسایتهای معروف توزیع شدهاند، آلوده شدهاند. این موضوع مربوط به برنامههای رایگان قانونی و نرمافزارهای غیرقانونی فعالسازی است.

رمزنگاری ممکن است با استفاده از پیکربندی RDP که بهطور ضعیف محافظتشده، از طریق پستهای الکترونیک اسپم و پیوستهای موذی، بارگیریهای اشتباه، بهرهبردارها، تزریق کنندههای وب(۱)، بهروزرسانیهای معیوب، نصب مجدد(۲) و فایلهای نصب آلوده پخش شوند.

لیست موضوعی پسوندهای فایلهایی که توسط این باجگیر افزارها رمزگذاری میشوند، در اینجا آورده شده است:

- فایلهای OpenOffice یا MS Office

- فایلهای PDF و متنی

- پایگاههای داده

- عکسها

- فایلهای موسیقی، تصویری یا ویدیویی

- بایگانیها

- فایلهای برنامه و غیره

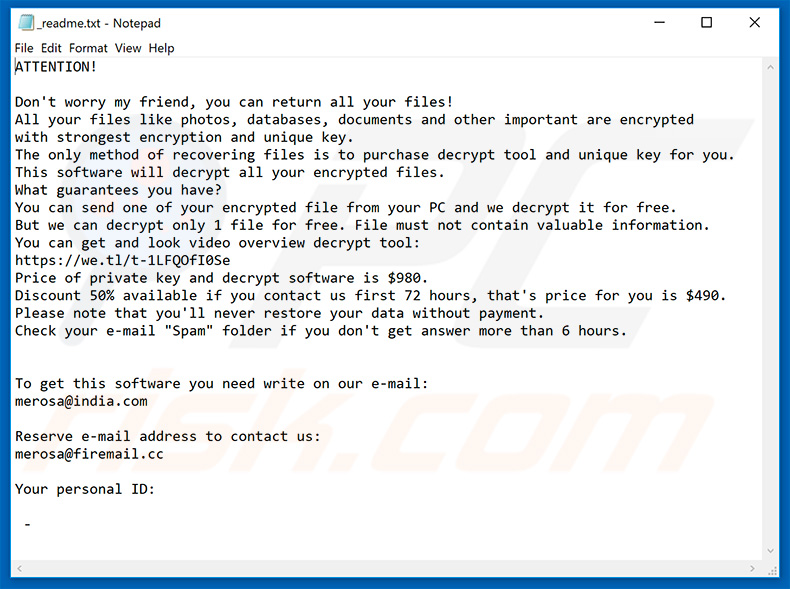

باجگیر افزارهای STOP/DJVU یادداشتهای باجخواهی (شکل زیر) خود را در یک فایل text به نامهایی که در زیر آمده است روی سیستم شما قرار میدهد:

!!!YourDataRestore!!!.txt, !!!RestoreProcess!!!.txt, !!!INFO_RESTORE!!!.txt, !!RESTORE!!!.txt, !!!!RESTORE_FILES!!!.txt, !!!DATA_RESTORE!!!.txt, !!!RESTORE_DATA!!!.txt, !!!KEYPASS_DECRYPTION_INFO!!!.txt, !!!WHY_MY_FILES_NOT_OPEN!!!.txt, !!!SAVE_FILES_INFO!!!.txt, !readme.txt

.djvu * و انواع جدیدتر: _openme.txt ، _open_.txt یا _readme.txt

همچنین نوع djvu از این باجگیر افزار یا انواع جدید این باجگیر افزار از نامهایی که در زیر آورده شدهاند برای نامگذاری فایل text حاوی یادداشت باجخواهی استفاده میکنند:

_openme.txt, _open_.txt, _readme.txt

مراحل آلودگی توسط رمزنگاری:

- پس از راهاندازی، رمزنگار قابلاجرا(۳) به یک سرور فرمان و کنترل(۴) متصل میشود. درنتیجه، کلید رمزنگاری و شناسه آلودگی را برای رایانه قربانی به دست میآورد. دادهها تحت پروتکل HTTP به شکل JSON منتقل میشوند.

- اگر С&C در دسترس نباشد (در مواقعی که رایانه به اینترنت متصل نشده باشد و سرور پاسخ ندهد)، رمزنگار کلید رمزگذاری شده را که بهطور مستقیم در کد آن پنهان شده است اعمال میکند و رمزنگاری مستقل را انجام میدهد. در این حالت، رمزگشایی پروندهها بدون پرداخت باج امکانپذیر است.

- این رمزگذار از exe برای جایگزینی پرونده قانونی ویندوز و همچنین برای پیادهسازی حمله به شبکه رایانه استفاده میکند.

- پس از رمزگذاری موفقیتآمیز فایلها، رمزگذار بهصورت مستقل و با استفاده از فایل فرمانbat حذف میشود.

فایلهای مرتبط:

C:\Users\Admin\AppData\Local\3371e4e8-b5a0-4921-b87b-efb4e27b9c66\build3.exe

C:\Users\Admin\AppData\Local\Temp\C1D2.dll

C:\Users\Admin\AppData\Local\Temp\19B7.exe

C:\Users\Admin\AppData\Local\Temp\2560.exe

“Tasks: “Azure-Update-Task

Registry: HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\SysHelper

ورودیهای مرتبط با رجیستری:

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\SysHelper

ترافیک شبکه:

clsomos.com.br

o36fafs3sn6xou.com

rgyui.top

starvestitibo.org

pelegisr.com

furubujjul.net

api.2ip.ua

morgem.ru

winnlinne.com

تشخیص توسط آنتیویروسها:

باجگیر افزارهای STOP/DJVU توسط نامهایی که در زیر آمده است توسط آنتیویروسها تشخیص داده میشوند:

- Win64/Packed.Enigma.CE Virus Removal

- MSIL/Agent.VOK Virus Removal

- Trojan:Win32/Vundo.IG Virus Removal

- Win32:Delf-QXQ [Trj] Virus Removal

- Win32/Agent.ZQU Virus Removal

- Trojan:Win32/SmokeLoader.RG!MTB Virus Removal

- Trojan:MSIL/AsyncRAT.Z!MTB Virus Removal

- Trojan:MSIL/AgentTesla.RDSI!MTB Virus Removal

- Trojan:MSIL/AgentTesla.ALY!MTB Virus Removal

- TrojanDownloader:Win32/Malgent!MSR Virus Removal=

همچنین Crackithub.com ،kmspico10.com ،crackhomes.com ،piratepc.net برخی از سایتهای توزیع باجگیرافزار STOP هستند. هر برنامهای که از آنجا بارگیری شود میتواند به این باجافزار آلوده باشد!

علاوه بر رمزگذاری فایلهای قربانی، خانواده DJVU همچنین Azyult Spyware را برای سرقت اطلاعات حسابهای کاربری، کیف پولهای ارزهای دیجیتال، فایلهای دسکتاپ و موارد دیگر نصب میکنند.

چگونه میتوان فایلهای DJVU یا STOP رمزگشایی کرد؟

باجگیر افزارهای خانوادهی DJVU یا STOP اساساً دارای دو نسخه هستند.

- نسخه قدیمی: رمزگشایی بیشتر پسوندهای قدیمی (از “.djvu” تا “.carote (v154)” برای بیشتر این نسخه ها قبلاً توسط ابزار STOPDecrypter پشتیبانی می شد، درصورتی که فایلها را با یک کلید آفلاین آلوده شده باشند. همین پشتیبانی در رمزگشای جدید Emsisoft برای این نسخه های قدیمی Djvu گنجانده شده است. رمزگشایی فقط در صورت داشتن کلید آفلاین، فایلهای شما را بدون ارسال جفت فایل رمزگشایی می کند.

- نسخه جدید: جدیدترین پسوندها در اواخر آگوست ۲۰۱۹ پس از تغییر این باجگیر افزار منتشر شدند. این پسوندها شامل .coharos ، .shariz ، .gero ، .hese ، .xoza ، .seto ، peta ، .moka ، .meds ، .kvag ، .domm ، .karl ، .nesa ، .boot و غیره هستند. این نسخه های جدید فقط با Emsisoft Decryptor پشتیبانی می شوند.

“جفت فایل” چیست؟

این نوع از فایلها در حقیقت یکسان هستند (همانطور که دادههای موحود در آنها دقیق مشابه است)، به جز یک داده که در یک فایل رمزگذاری شده است و در فایل دیگر نه.

کلیدهای آنلاین و آفلاین به چه معناست؟

کلید آفلاین نشان می دهد که فایلها در حالت آفلاین رمزگذاری شدهاند. پس از کشف شدن این کلید، به ابزار رمزگشایی اضافه می شود و می توان توسط آن فایلها را رمزگشایی کرد.

کلید آنلاین توسط سرور باجگیر افزار تولید شده است. این بدان معنی است که سرور باجگیر افزار مجموعهای تصادفی از کلیدها را برای رمزگذاری فایلها ایجاد کرده است. رمزگشایی چنین فایلهایی به هیچ وجه امکان پذیر نیست.

رمزگذاری با الگوریتم RSA که در جدیدترین نسخه های DJVU استفاده شده است، اجازه نمیدهد از یک جفت فایل “رمزگذاری شده + اصلی” برای آموزش سرویس رمزگشایی استفاده کنید. این نوع رمزگذاری امن در برابر crack کردن مقاوم است و رمزگشایی فایلها بدون داشتن کلید خصوصی غیرممکن است. حتی یک ابر رایانه برای محاسبه چنین کلیدی به ۱۰۰٫۰۰۰ سال زمان نیاز دارد.

چگونه کلید آفلاین یا آنلاین را شناسایی کنیم؟

فایل SystemID/PersonalID.txt ایجاد شده توسط STOP (DJVU) در درایو C شما شامل تمام شناسههای استفاده شده در فرآیند رمزگذاری است.

تقریباً هر شناسه آفلاین با “t1” خاتمه می یابد. رمزگذاری توسط یک کلید آفلاین با مشاهده شناسه شخصی در یادداشت _readme.txt و فایل C:\SystemID\PersonalID.txt قابل تأیید است.

سریعترین راه برای بررسی اینکه آیا به کلید OFFLINE یا ONLINE آلوده شده اید دنبال کردن مراحل سه گانهی زیر است:

- فایل PesonalID.txt واقع در پوشه C:\SystemID را بر روی دستگاه آلوده پیدا کرده و بررسی کنید که دارای یک شناسه است و یا اینکه چندین شناسه وجود دارد.

- اگر شناسهای با “t1” به پایان برسد، این احتمال وجود دارد که برخی از فایلهای شما توسط کلید آفلاین رمزگذاری شده و قابل بازیابی باشند.

- اگر هیچ یک از شناسههای ذکر شده با “t1” ختم نشود، به احتمال زیاد همه فایلهای شما با کلید آنلاین رمزگذاری شده اند و در حال حاضر قابل بازیابی نیستند.

لیست کامل پسوندهایی که با استفاده از باجگیر افزارهای خانواده DJVU رمز میشوند در اینجا آورده شده است (به روز رسانی شده در سپتامبر ۲۰۲۱):

۱) گروه STOP

STOP, SUSPENDED, WAITING, PAUSA, CONTACTUS, DATASTOP, STOPDATA, KEYPASS, WHY, SAVEfiles, DATAWAIT, INFOWAIT

۲) گروه Puma

puma, pumax, pumas, shadow

۳) گروه Djvu

djvuu, uudjvu, blower, tfudet, promok, djvut, djvur, klope, charcl, doples, luces, luceq, chech, proden, drume, tronas, trosak, grovas, grovat, roland, refols, raldug, etols, guvara, browec, norvas, moresa, verasto, hrosas, kiratos, todarius, hofos, roldat, dutan, sarut, fedasot, forasom, berost, fordan, codnat, codnat1, bufas, dotmap, radman, ferosas, rectot, skymap, mogera, rezuc, stone, redmat, lanset, davda, poret, pidon, heroset, myskle, boston, muslat, gerosan, vesad, horon, neras, truke, dalle, lotep, nusar, litar, besub, cezor, lokas, godes, budak, vusad, herad, berosuce, gehad, gusau, madek, tocue, darus, lapoi, todar, dodoc, novasof, bopador, ntuseg, ndarod, access, format, nelasod, mogranos, nvetud, cosakos, kovasoh, lotej, prandel, zatrov, masok, brusaf, londec, kropun, krusop, mtogas, nasoh, coharos, nacro, pedro, nuksus, vesrato, cetori, masodas, stare, carote, shariz

۴) گروه Gero یا RSA

gero, hese, xoza, seto, peta, moka, meds, kvag, domn, karl, nesa, boot, noos, kuub, mike, reco, bora, leto, nols, werd, coot, derp, nakw, meka, toec, mosk, lokf, peet, grod, mbed, kodg, zobm, rote, msop, hets, righ, gesd, merl, mkos, nbes, piny, redl, kodc, nosu, reha, topi, npsg, btos, repp, alka, bboo, rooe, mmnn, ooss, mool, nppp, rezm, lokd, foop, remk, npsk, opqz, mado, jope, mpaj, lalo, lezp, qewe, mpal, sqpc, mzlq, koti, covm, pezi, zipe, nlah, kkll, zwer, nypd, usam, tabe, vawe, moba, pykw, zida, maas, repl, kuus, erif, kook, nile, oonn, vari, ,boop, geno, kasp, ogdo, npph, kolz, nypg, copa, lyli, moss, foqe, mmpa, efji, iiss, jdyi, vpsh, agho, vvoa, epor, sglh, lisp, weui, nobu, ,igdm, booa, igal, omfl, atek, qlkm, coos, wbxd, pola, plam, cosd, ygkz, cadq, ribd, tirp, reig, ekvf, enfp, ytbn, fdcz, urnb, lmas, wrui, rejg, pcqq, igvm, nusm, ehiz, paas, pahd, mppq, qscx, sspq, iqll, ddsg, piiq, neer, miis, leex, lssr, pooe, zqqw, zzla, wwka, gujd, ufwj, moqs, , hhqa, aeur, guer, nooa, muuq, reqg, hoop, orkf, iwan, lqqw, efdc, wiot, koom, rigd, kodc, nord, yqal, moia, robm, rigj, pqga, iisa, futm, mak, qdla, stax, irfk, palq, cool, rivd, rugj, zaps, maql, vtua, irjg, nqsq, tisc, pqgs, luez, wnlu, hgsh, mljx, utjg, qmak, yber, maak, fhkf, vggj, zaqi, nqhd, vgkf, dehd, loov, miia, sbpg, nnqp, hudf, shgv, yjqs, qqqw, yoqs, qqqe, bbbw, maiv, bbbe, bbbr, qqqr, avyu, cuag,iips, ccps, qnty, ckae, eucy, gcyi, ooii, rtgf, jjtt, fgui, fgnh, vgui, sdjm, dike, xgpr, iiof, ooif, vyia, qbaa, fopa, dfwe, errz, ifla, byya, kruu, sijr, bbnm, egfg, xcvf, mine, hhjk, ttii, mmob, jhgn, jhbg, dewd, jhdd, dmay, msjd, nuhb, ygvb, dwqs, qpss, hajd, qall, ghas, uyjh, tuid, udla, gtys, mpag, voom, kxde, wdlo, pphg, rguy, ssoi, kkia, hfgd, mmuz, rguy, uigd, eyrv, vlff, bpqd, xcbg, kqgq, vtym, nnuz, qlln, fefg, hruu, fdcv, zpps, zfdv, uihj, ewdf, rrbb, rrcc, rryy, bnrs, eefg, bbyy, bbzz, bbii, eegf, zdfv, efvc, hkgt, eijy, lloo, lltt, llee, llqq, eiur, dkrf, ghsd, jjyy, jjww, hhew, hhwq, hheo, ggew, ggwq, ggeo, oori, ooxa, hhyu, vveo, vvwq, vvew, vvyu, ccyu, ccew, cceo, ccza, qqmt, qqlo, qqlc, qqri, qqjj, qqpp, qqkk, oovb, oodt, oopu, mmpu, mmvb, mmdt, eebn, eewt, eemv, eeyu, aayu, aabn, aamv, aawt, ofoq, oflg, ofww, adww, adlg, tohj, towz, powz, pohj, tuis, tury, tuow, nury, nuis, nuow, powd, pozq, bowd, bozq, zatp, zate, fatp, fate, tcvp, tcbu, kcvp, kcbu, uyro, uyit, mppn, mbtf, manw, maos, matu, btnw, btos, bttu, isal, iswr, isza, znsm, znws, znto, bpsm, bpws, bpto, zoqw, zouu, poqw, pouu, mzqw, mztu, mzop, assm, erqw, erop, vvmm, vvoo, hhmm, hhee, hhoo, iowd, ioqa, iotr, qowd, qoqa, qotr, gosw, goaq, goba, coaq, cosw, coba, qarj, qazx, qapo, craa, dapo, darj, dazx, tycx, tywd, tyos, typo, jyos, jywd, jypo, niwm, nitz, nifr, jycx, kiwm, kifr, kiop, boza, boty, coza, saba, qopz, qore, gash, gatz, xash, xatz, xaro, gapo, gaze, sato, foza, foty, fofd, coty, kitz, gatq, gapo, vaze, vatq, vapo, werz, weqp, weon, nerz, neqp, neon, ahtw, ahgr, ahui, bhtw, bhgr, bhui, tghz, tgpo, tgvv, aghz, agpo, agvv, wayn, wazp, rzfu, rzml, rzkd, ooza, oopl, wwza, wwty, wwpl, wwhu, azhi, azqt, azop, mzqt, mzhi, mzre, ithh, itrz, itqw, pthh, ptrz, ptqw, mlrd, mlap, mlza, mlwq, ttrd, ttza, zpww, zpas, zput, ppvs, ppvt, ppvw, yzaq, yzoo, yzqe, jzeq, jzie, jzqe, eqza, eqew, iicc, gycc, gyew, gyza, nbwr, nbzi, jawr, jazi, gycc, gyza, hhaz, hhuy, ljuy, ljaz, wisz, wiaw isak, cdaz, cdwe, cdpo, cdtt, cdxx, cdcc, cdvv, ldhy, lhdy, lkhy, lkfr, wisz, wiaw, nood, kool, looy, vook, uasj, uazq, kaaa

همچنین در اینجا لیستی از پستهای الکترونیک استفاده شده توسط مجرمان سایبری و قرار داده شده در یادداشتهای باجخواهی این خانواده از باجگیر افزارها آورده شده است:

- gorentos@bitmessage.ch;

- gorentos2@firewall.cc;

- helpshadow@india.com;

- restoredjvu@firemail.cc;

- pdfhelp@india.com;

- salesrestoresoftware@firemail.cc;

- salesrestoresoftware@gmail.com;

- restorefiles@firemail.cc;

- datarestorehelp@firemail.cc;

- datahelp@iran.ir;

- helpmanager@firemail.cc;

- helpmanager@iran.ir;

- restoredjvu@india.com;

- helpdatarestore@firemail.cc;

- helpmanager@mail.ch;

- restoreadmin@firemail.cc (first noticed in ZIPE variant);

- restoremanager@airmail.cc (first noticed in MOBA variant);

- helpteam@mail.ch (first noticed in YGKZ variant);

- helpmanager@airmail.cc;

- managerhelper@airmail.cc (first noticed in MOQS variant);

- manager@mailtemp.ch (first noticed in SSPQ variant);

- supporthelp@airmail.cc (first noticed in TISC variant);

- helprestoremanager@airmail.cc (spotted in IRFK variant);

- support@sysmail.ch (spotted in NQHD variant);

- supportsys@airmail.cc (spotted in FOPA variant);

- manager@time2mail.ch (spotted in MSJD variant);

- admin@helpdata.top (spotted in FDCV variant);

- support@bestyourmail.ch (spotted in RRBB variant).

- gerentoshelp@firemail.cc

- gerentosrestore@firemail.cc

- amundas@firemail.cc

لیست آخرین باجگیر افزارهای خانواده DJVU:

- VOOK Virus (.vook File) Ransomware

- LOOY Virus (.Looy File) Ransomware

- KOOL Virus (.kool File) Ransomware

- NOOD Virus (.Nood File) Decryption & Removal

- WIAW Virus File

- WISZ File Virus Removal, Decryption & .WISZ Data Restore

- LKFR Virus (.lkfr File) Ransomware Removal

- LKHY File Virus Removal, Decryption & “.LKHY” Data Restore

- LDHY File Virus Removal, Decryption & “.LDHY” Data Restore

- CDCC Virus (.cdcc Files Decrypt) + Ransomware Removal

منابع

[۱] https://howtofix.guide/about-djvu-stop-ransomware

[۲] https://geeksadvice.com/decrypt-files-locked-by-stop-djvu-ransomware-virus

[۳] https://geeksadvice.com/remove-djvu-ransomware-virus

[۴] https://gridinsoft.com/ransomware/djvu

(۱) web injectors

(2) repackaged

(3) cryptoware executable

(4) Command and Control server (С&C)

درود . من حدودا ۳ ترابایت فایلم خراب شده . امیدی به رمزگشایی فایلهای .Copa هست ؟

با سلام خدمت دوست عزیز،

باجگیر افزار copa جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. در بیشتر موارد امکان بازیابی فایلهای رمز شده توسط باجگیر افزار copa وجود ندارد زیرا کلید خصوصی برای بازگشایی فایلهای رمزگذاری شده فقط در اختیار مجرمان سایبری قرار دارد.

اگر فایلهای شما توسط این باجافزار به درستی رمز شده باشند؛ هیچ نرمافزار یا شخصی قادر به رمزگشایی آنها نخواهد بود. الگوریتمهای رمزنگاری بسیار پیچیده هستند و متأسفانه مجرمان سایبری از آنها سوء استفاده میکنند.

ابزارهای رمزگشایی تنها در صورتی منتشر میشوند که مجرمان سایبری فرآیند رمزکردن فایلها را به درستی انجام ندهند و باجافزار مورد نظر دارای اشکال باشد یا برای مثال از کلیدهای آفلاین برای رمزنگاری استفاده کرده باشد. در غیر اینصورت امکان رمزگشایی فایلهای رمز شده تنها از طریق کلیدی که در اختیار مجرمان سایبری قرار دارد امکانپذیر است.

نرم افزار emsisoft decryptor for stop Djvu برای رمزگشایی فایلهای رمز شده توسط باجافزارهای خانواده STOP/DJVU مورد استفاده قرار میگیرد اما دارای محدودیت است. این ابزار رمزگشایی تنها قابلیت رمزگشایی فایلهایی را دارد که مجرمان اینترنتی از یک کلید آفلاین برای رمزگشایی این فایلها استفاده کرده باشند؛ در غیر اینصورت فایلهای مورد نظر توسط این ابزار، رمزگشایی نمیشوند.

برای اطلاعات بیشتر در اینباره (نحوهی پاک کردن این باجافزار و یا بازیابی فایلهای رمز شده) میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7562

درود

تمام فایلهای کامپیوتر من به پسوند Lisp آلوده شده.

آیا راهی برای بازیابی هست یا نه؟

سپاسگذارم اگر راهنمایی بفرمایید.

با سلام خدمت دوست عزیز،

باجگیر افزار lisp جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر در اینباره (نحوهی پاک کردن این باجافزار و یا بازیابی فایلهای رمز شده) میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7686

سلام

آیا برای فایلهای با پسوند qqlo

برنامه ای هست که رمز گشایی کند؟

با سلام خدمت دوست عزیز،

باجگیرافزار qqlo جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود و در ۱ سال اخیر منتشر شده است. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

همچنین برخی از روشهای دیگر برای رمزگشایی بعضی از فایلهای خاص نیز در سایت زیر توضیح داده شدهاند:

https://geeksadvice.com/decrypt-files-locked-by-stop-djvu-ransomware-virus

بهترین راه برای اطمینان از عدم فعالسازی مجدد باجافزارها، فرمت کامل هارد و نصب مجدد ویندوز است؛ در غیر اینصورت بهتر است از یک ضدباجافزار (یا ضدبدافزار) به منظور پاک کردن باجافزار مورد نظر استفاده کنید تا خیالتان از بابت پاک شدن آن راحت باشد.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=9209

سلام آیا در حال حاضر مرکز یا فردی هست که بتواند لب تاپ آلوده به seto را پاکسازی و فایلها را ریکاوری کند؟ به کجا مراجعه کنیم؟ ممنون

با سلام خدمت دوست عزیز،

باجگیر افزار seto جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

سلام

در حال حاضر آیا مرکز یا فردی هست که بتواند لب تاپ آلوده به seto را پاکسازی و فایلها را ریکاوری کند؟ به کجا مراجعه کنیم؟ ممنون

با سلام خدمت دوست عزیز،

باجگیر افزار seto جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

سلام

آیا برنامه یا روشی برای رمزگشایی فایل های کد شده با پسوند “ogdo” وجود دارد؟

با سلام خدمت دوست عزیز،

باجگیر افزار ogdo جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر در اینباره (نحوهی پاک کردن این باجافزار و یا بازیابی فایلهای رمز شده) میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7583

با سلام

من تمام فایل های کامپیوترم با پسوند “jdyi” رمزنگاری شدن و متاسفانه به صورت آنلاین

من اطلاعات خیلی مهمی روی کامپیوترم دارم و متاسفانه به اون ها نیاز دارم.

الان این بدین معنیه که من نمیتونم از فایل هام استفاده کنم؟ آخه هم فایل هام برام مهم هستن و هم چند سال برای اون ها زحمت کشیدم

با سلام خدمت دوست عزیز،

باجگیر افزار jdyi جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر در اینباره (نحوهی پاک کردن این باجافزار و یا بازیابی فایلهای رمز شده) میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7601

سلام اطلاعات منم با پسوند .vvoa رمزگذاری شدن امیدی هست؟

فک کنم آنلاین این بلا سرم اومد.

با سلام خدمت دوست عزیز،

باجگیر افزار vvoa جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر در اینباره (نحوهی پاک کردن این باجافزار و یا بازیابی فایلهای رمز شده) میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7637

سلام دستگاه من با بسوند boop رمز گذاری شده ممنون

با سلام خدمت دوست عزیز،

باجگیر افزار boop جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر در اینباره (نحوهی پاک کردن این باجافزار و یا بازیابی فایلهای رمز شده) میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7485

سلام. من تمام فیلم و عکس هام با پسوند BEROST قفل شدن. برای بازگشاییی ویدبو ها مخصوصا عکس ها چیکار کنم؟

با سلام خدمت دوست عزیز،

باجگیر افزار berost جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر در اینباره (نحوهی پاک کردن این باجافزار و یا بازیابی فایلهای رمز شده) میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7694

سلام خسته نباشید ببخشید تمام فایل های من با پسوند Nobu رمز گذاری شدن که از همون خانواده Djvu هستن امیدی به بازگردوندن این فایل ها هستش آیا یا نه ؟؟؟؟؟

با سلام خدمت دوست عزیز،

باجگیر افزار Nobu جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر در اینباره (نحوهی پاک کردن این باجافزار و یا بازیابی فایلهای رمز شده) میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7713

با سلام کلیه فایل های pic tex pdf app و غیره من با پسوند lhdyرمزگذاری شده چگونه از شر این باج افزار خلاص شوم

با سلام خدمت دوست عزیز،

باجگیرافزار ldhy جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

برنامه فوق یک فایل exe اجرایی است و نیاز به نصب شدن روی سیستم ندارد و فقط باید آن را اجرا کنید.

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

همچنین برخی از روشهای دیگر برای رمزگشایی بعضی از فایلهای خاص نیز در سایت زیر توضیح داده شدهاند:

https://geeksadvice.com/decrypt-files-locked-by-stop-djvu-ransomware-virus

بهترین راه برای اطمینان از عدم فعالسازی مجدد باجافزارها، فرمت کامل هارد و نصب مجدد ویندوز است؛ در غیر اینصورت بهتر است از یک ضدباجافزار مانند Malwarebytes یا GridinSoft Anti-Malware به منظور پاک کردن باجافزار مورد نظر استفاده کنید تا خیالتان از بابت پاک شدن آن راحت باشد.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=10333

سلام دوستان …لب تا من با باج گیر افزاری آلوده شده که انتهای فایلها رو به booa. تغییر میده و فکر میکنم آفلاین باشه ..چون انتهای پیام متنشون به t1 ختم شده…امیدی به بازیابی اطلاعاتم هست…لطفا کمکم کنید ..ممنون

با سلام خدمت دوست عزیز،

باجگیر افزار booa جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7731

با سلام و خسته نباشید

در سال ۹۸ سیستم رایانه ای من توسط باج افزار pedro هک گردید و تمامی فایلهای صوتی ، تصویری و فیلم ها توسط این باج گیر پسوند گزاری گردید . متاسفانه پیغامی مبتنی بر درخواست باج و پول مشاهده نکردم . البته سریعا خوشبختانه و یا متاسفانه ویندوز را عوض کردم . ولی درست نشد . از نرم افزارهای مختلف decrypt stop مثل djvu هم استفاده کردم . ولی هیچکدام از فایلها درست نگردید . لطفاً راهنمایی کنید .

با تشکر

با سلام خدمت دوست عزیز،

باجگیر افزار pedro جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7746

سلام دوست عزیز ، همە فایلهای من ( عکس ، فیلم ، mp3 , pdf و …… ) همشون اخرشون lokd بهشون اضافە شدە و هیچ کدومشون باز نمیشە ولی حجم فایلها مثل خودشون موندن ، چطور میتونم فایلهامو برگردونم ، ممنون میشم ؟

با سلام خدمت دوست عزیز،

باجگیر افزار lokd جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=6982

سلام همه فایلهای من یه جوری قفل شدن وآخر همشون omfl نوشته

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

Price of private key and decrypt software is $980.

Discount 50% available if you contact us first 72 hours, that’s price for you is $490.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.

To get this software you need write on our e-mail:

helpmanager@mail.ch

Reserve e-mail address to contact us:

restoremanager@airmail.cc

اینم تو همه فولدرا هست با وینودز عوض کردن درست میشه ؟؟

با سلام خدمت دوست عزیز،

باجگیرافزار omfl جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7771

سلام خسته نباشید.

پسوند تمام فایل های من بهqlkmتغییر کرده،

باید چیکار کنم.

با سلام خدمت دوست عزیز،

باجگیرافزار qlkm جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7785

سلام

پسوندی که به آخر فایل های من اضافه کرده COOS هست و برنامه EMSISoft متاسفانه نمیتونه بازیابی کنه، آیا راهکاری وجود داره برای حل این مشکل ؟

با سلام خدمت دوست عزیز،

باجگیرافزار coos جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7793

با سلام

من با نوشتن الگوریتمی راه بازیابی فایل های اتوکدی (با پسوند dwg) که توسط باج افزار با اضافه شدن پسنوند ogdo کد گذاری شده اند پیدا کرده ام حتی اگر این کد گذاری به صورت *آنلاین* انجام شده باشد هم قابل بازیابی است.

سلام وقت بخیر

بنظر شما فایل های ۳dsmax هم قابل بازیابی هستن؟

با سلام خدمت دوست عزیز،

اگر این فایلها با کلید آفلاین رمزگذاری شده باشند احتمال بازیابی آنها وجود دارد.

سلام وقتتون بخیر

چطوری میتونید بهم کمک کنید تا فایل های طراحی لبتابم را برگردانم. پسوند.looy

با سلام خدمت دوست عزیز،

باجگیرافزار looy جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود که اخیرا منتشر شده است. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

برنامه فوق یک فایل exe اجرایی است و نیاز به نصب شدن روی سیستم ندارد و فقط باید آن را اجرا کنید.

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

همچنین برخی از روشهای دیگر برای رمزگشایی بعضی از فایلهای خاص نیز در سایت زیر توضیح داده شدهاند:

https://geeksadvice.com/decrypt-files-locked-by-stop-djvu-ransomware-virus

بهترین راه برای اطمینان از عدم فعالسازی مجدد باجافزارها، فرمت کامل هارد و نصب مجدد ویندوز است؛ در غیر اینصورت بهتر است از یک ضدباجافزار مانند Malwarebytes یا GridinSoft Anti-Malware به منظور پاک کردن باجافزار مورد نظر استفاده کنید تا خیالتان از بابت پاک شدن آن راحت باشد.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=10409

احتمال خیلی زیاد بتوان فایل های اتو کدی که با باج افزار و اضافه شدن پسوند غیر از ogdo نیز رمز گذاری شده اند را بازیابی کرد حتی در صورتی که آنلاین کد گذاری شده باشند

با سلام فایلعای من با پسوندد brost عوض شدده این جزو کدام یکی هست

با سلام خدمت دوست عزیز،

هنوز اطلاعاتی در مورد این باجگیر افزار در سطح اینترنت منتشر نشده است.

سه احتمال وجود دارد:

۱) شاید شما به درستی پسوند مورد نظر را وارد نکردید و “brost” پسوند دقیق فایلهای شما نیست.

۲) این باجگیر افزار به تازگی منتشر شده است و هنوز اطلاعاتی از آن در دسترس نیست.

۳) ویروس مورد نظر اصلا جزو باجگیر افزارها نیست و نحوهی عملکرد آن متفاوت است.

شما میتوانید برای اطمینان یکی از فایلهای قفل شدهی خود را برای ما ارسال کنید تا کارشناسان ما آن را بررسی کنند. همچنین یادداشت باجخواهی که در فایل txt قرار دارد را نیز برای ما ارسال کنید.

سلام خسته نباشید من کل فایل هام عکس ها فیلم ها همشون پسوند ygkz گرفت و من این پسوند رو پاک کردم اما درست نشد چیکار میتونم بکنم؟

ممنون

با سلام خدمت دوست عزیز،

باجگیرافزار ygkz جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7831

سلام وقت بخیر سیستم من با فایل هایی با پسوند .masodas

کد نویسی شدن ایا امیدی به بازگردانی فایل ها هست ؟

با سلام خدمت دوست عزیز،

باجگیرافزار Masodas جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7838

سلام.وقتتون بخیر باشه و ممنون از زحماتتون .چند ماهی هست که به lalo مبتلا شدم .آیا نرم افزاری برای ریکاوری موچود هست ؟

با سلام خدمت دوست عزیز،

باجگیرافزار lalo جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7041

سلام .من چندسال پیش به این باج گیر گرفتارشدم با پسوند pumax

اونموقع ها هیچ روشی برای رمزگشایی وجود نداشت.به همین خاطر مجور شدم فایل های شخصیم که با دوربین ضبط و ثبت شده بود رو نگه دارم تا یه روزی فرجی بشه و مابقی رو پاک کردم.تازگیا به دو مورد رمزگشا برخوردم که مخصوص باج افزاریه که فایلهامو الوده کرده.ولی متاسفانه بجز فایلهای شخصی که نگه داشتم هیچ فایل معمولی ندارم که نسخه اورجینالشو به برنامه معرفی کنیم.الان باید چیکار کنم؟از کجا یه فایل الوده و سالم گیربیارم که مثل هم باشن؟تورو خدا کمکم کنید.۴۶ گیگ عکس و فیلم شخصی دارم که از ۲۰ سال پیش تا الان داشتم همه شون الوده شدن.دارم دیونه میشم به خدا

با سلام خدمت دوست عزیز،

هیچ فایل آلودهای مشابه فایلهای شما وجود ندارد، چرا که کلید اختصاصی مورد استفاده متفاوت بوده و میتواند آنلاین یا آفلاین باشد؛ تنها کاری که میتوانید انجام دهید این است که اگر فایلهای رمز شدهی خود را نگه داشتهاید به ابزارهای رمزگشایی معرفی شده داده تا ببینید قابلیت رمزگشایی فایلهای شما را دارند یا خیر.

موفق باشید

سلام.گفتم که…

برنامه های رمزگشا ازمن فایل رمزشده و اورجینال میخواد و من فقط فایل رمز شده دارم اونم عکس و فیلم شخصیه که نمونه مشابه ای ازش وجود نداره.راهی نیست که بتونم بدون فایل رمز نشده اینکارو بکنم؟

با سلام خدمت دوست عزیز،

خیر، بدون فایل امکانپذیر نیست.

سلام کلیه فایلهای لبتابم به پسوند norvas تبدیل شده و فقط فایل های .mp3.norvas. رو با حذف پسوند .norvas. هر فایل صوتی ام پی ۳ تونستم درستشون کنم ولی بقیه فایل ها نشد لطفا راهنمایی می فرمایید؟

با سلام خدمت دوست عزیز،

باجگیرافزار norvas جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=7995

با سلام و عرض ادب خدمت شما

من تقریبا ۳ روزه به این مورد برخوردم. و پایان همه ی فایلهای سیستمم(چه عکس چه فیلم چه اسناد) همه با پسوند Readme هستن.

وجزییات اون پوشه برای من اینطوریه

Attention!

All your files, documents, photos, databases and other important files are encrypted

The only method of recovering files is to purchase an unique decryptor. Only we can give you this decryptor and only we can recover your files.

The server with your decryptor is in a closed network TOR. You can get there by the following ways:

—————————————————————————————-

۱٫ Download Tor browser – https://www.torproject.org/

۲٫ Install Tor browser

۳٫ Open Tor Browser

۴٫ Open link in TOR browser: http://24cduc2htewrcv37.onion/?XYKMOABD

۵٫ and open ticket

—————————————————————————————-

Alternate communication channel here: http://helpqvrg3cc5mvb3.onion/

Your ID

۳E EA FF E7 A1 41 7A AA 2F 9E E2 31 5F FC 49 CC

۰۰ ۷۲ ۹E D3 A9 89 EF D1 2C A1 D0 C6 45 78 78 2F

۸۹ ۱۹ ۱B C2 6C D0 E4 FA 85 D9 F8 46 CD 6E 53 AA

۸C F7 66 65 69 AC 89 3A F5 4A 13 2F 2A 27 25 63

۵۲ ۲A A3 FB B6 FF CF 5A 2B C9 DC 4B 37 3D 8C 83

۹۰ D7 BC 35 B1 82 8C 22 23 1F EC 01 5B E9 AD 5D

۵۸ ۸۶ ۵۴ CA C1 B2 C3 21 44 03 23 B1 CC ED E7 B2

DD 7C 8A 02 61 C8 DC 3F 30 B4 00 F8 0A E4 4A 1A

۸B E9 A5 01 0F 57 25 83 CF E8 80 4C 75 20 A4 E7

A6 82 A3 FB 29 00 43 B6 88 85 3A 0F 8B F3 38 40

B8 43 83 18 61 51 64 DD E5 CC A2 93 1F C0 1E EB

۷E C7 FA 60 B3 D1 DE A7 F8 7A 67 FF 5D 1F C0 82

۷۴ ۱۹ A5 D8 1E A8 2E 16 4F E6 EE B6 57 02 97 77

۳۸ AE 3E CF 41 F8 84 9A 72 8E 00 EB 69 83 EC 7E

۲۱ ۷E 81 66 EA 85 04 88 91 41 6E 01 79 A5 FE E7

۸D 7F 3C B8 BA FC CA D8 9C E8 0A F9 AD F5 33 80

=============================================

واقعا نمیدونم آنلاینه یه آفلاین.

اگه لطف کنین راهنمایی کنین ممنون میشم.

شانس من هارد ۶ ترابایتم رو هم اینطوری به فنا داده :/

ممنونم میشم یه کمکی بکنید یا راهنمایی بفرمایید

یک دنیا سپاس بابت زحماتتون-تشکر

با سلام خدمت دوست عزیز،

باجافزار ReadMe جزو خانوادهی باجافزارهای STOP/DJVU نیست که اگر فایلهای شما با کلید آفلاین رمزگذاری شده باشد بتوانید آنها را رمزگشایی کنید. متأسفانه بازیابی فایلهای رمزگذاری شده توسط باجگیر افزار ReadMe امکانپذیر نیست زیرا کلید خصوصی که برای باز کردن پروندههای رمزگذاری شده لازم است فقط از طریق مجرمان سایبری در دسترس است. با این حال، پرداخت باج درخواستی نیز تصمیم بدی است. هیچ تضمینی وجود ندارد که توسعه دهندگان باج افزار Readme ابزار رمزگشایی و یک کلید رمزگشایی مناسب را برای شما ارسال کنند و موارد زیادی وجود دارد که توزیع کنندگان باج افزار با ارسال کلید اشتباه یا حتی هیچ چیز، قربانیان خود را فریب می دهند. در اکثر موارد، راهی برای بازیابی رایگان پروندههای شما وجود ندارد.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=8013

سلام. سیستم من آلوده شده و به انتهای همه فایل ها پسوند readme اضافه شده است. آیا این باج افزار هم از نوع STOP/DJVU است؟ آیا راه حلی برای آن وجود دارد؟

با سلام خدمت دوست عزیز،

باجافزار ReadMe جزو خانوادهی باجافزارهای STOP/DJVU نیست. متأسفانه بازیابی فایلهای رمزگذاری شده توسط باجگیر افزار ReadMe امکانپذیر نیست زیرا کلید خصوصی که برای باز کردن پروندههای رمزگذاری شده لازم است فقط از طریق مجرمان سایبری در دسترس است. با این حال، پرداخت باج درخواستی نیز تصمیم بدی است. هیچ تضمینی وجود ندارد که توسعه دهندگان باج افزار Readme ابزار رمزگشایی و یک کلید رمزگشایی مناسب را برای شما ارسال کنند و موارد زیادی وجود دارد که توزیع کنندگان باج افزار با ارسال کلید اشتباه یا حتی هیچ چیز، قربانیان خود را فریب می دهند. در اکثر موارد، راهی برای بازیابی رایگان پروندههای شما وجود ندارد.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=8013

سلام

تمام فایل های لپ تاپ من با فرمت NAKW قفل شدن، چکار باید بکنم؟

با سلام خدمت دوست عزیز،

باجگیرافزار NAKW جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=8025

سلام. سیستم من آلوده شده و به انتهای همه فایل ها پسوند SSPQ اضافه شده است. آیا راه حلی برای آن وجود دارد؟

با سلام خدمت دوست عزیز،

باجگیرافزار SSPQ جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=8042

سلام خسته نباشید کاملترین مطلبی بود که دیدم دستتون درد نکنه .. فایل های من با پسوند .ddsg رمزگذاری شده که داخل متن شما ندیدم بنظر شما نرم افزاری که قرار دادین میتونه این نوع کد کذاری رو باز کنه

با سلام خدمت دوست عزیز،

باجگیرافزار DDSG جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=8094

سلام

هیچکدوم از فایل های کامپیوتر من با پسوند خاصی قفل نشدن فقط توی همه پوشه ها نوت هایی هست که میگه باید یه مبلغی رو پرداخت کنی تا ازاد کنیم

راهی هست که بتونم قفل هاشون رو باز کنم؟

با سلام خدمت دوست عزیز،

باجگیرافزارها اصولا به پسوند فایلهای روی سیستم یک پسوند دیگر اضافه میکنند. اگر پسوند فایلهای شما نمایش داده میشوند یعنی در Folder Option گزینهی Hide extensions for known file types تیک نخورده است؛ و شما مطمئن هستید که به انتهای آنها پسوندی اضافه نشده است (برای مثال به صورت example.nasoh نمایش داده نمیشود.)؛ یعنی مشکل فایلهایتان مورد دیگری است که در حوزهی تخصصی ما نیست.

در صورتی که پسوند فایلهای شما تغییر کرده است و یک یادداشت باجخواهی مشاهده میکنید، میتوانید یک نمونه از فایلهای قفل شدهی خود را به همراه یادداشت دقیق باجخواهی برای ما به آدرس autcert@aut.ac.ir ایمیل کنید تا متخصصان ما پس از بررسی آنها نتیجه را به شما اعلام کنند.

سلام خسته نباشید. چند روز پیش فایلی با پسوند zip یا RAR دانلود کردم. وقتی فایل رو استخراج کردم و باز کردم یک نرم افزار روی کامپیوترم نصب شد. سعی کردم پاکش کنم اما نمیدونم چی شد. چند بار پنجره cmd ویندوز هم باز شد. یک بار سیستم رو ری استارت کردم وقتی دسکتاپم بالا اومد دیدم نیمی از برنامه هام پاک شده نیم دیگر سالم مانده (برنامه های داخل درایو c فکر کنم) و نیمی دیگر هم پسوند qscx. گرفتند. و در آخر در هر پوشه ای پیغامی در یک فایل readme.txt اومد که می گفت فایل های شما رمز نگاری شده اند و باید ۹۸۰ دلار بپردازید تا کلید رمزنگاری را به شما بدهیم و از این حرفا….میخواستم بدونم آیا امکان برگرداندن و یا رمزگشایی فایل ها مثل عکس و فیلم و فایل pdf و فایل صوتی و… وجود داره یا نه؟ ممنون از اینکه راهنمایی می کنید و پاسخگو هستید.

با سلام خدمت دوست عزیز،

باجگیرافزار QSCX جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=8115

سلام و خسته نباشید ببخشید من یک فایل دانلود کردم و بعد از باز کردن متوجه شدم که فایل اشتباه دانلود کردم و با انتی ویروس های خودم که برا ویندوز ۱۱ هست هرچه سعی کردم نیمی از ان پاک شد و هر از گاهی وقتی میرم داخل یه برنامه بیشتر از چهل دقیقه کرش میخورم و تمام فایل هام یه پسوند wisz از خانواده gero و rsa هست و نمیدونم چکار کنم میشه راهنمایی کنید؟

با سلام خدمت دوست عزیز،

باجگیرافزار wisz جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود که اخیرا منتشر شده است. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

برنامه فوق یک فایل exe اجرایی است و نیاز به نصب شدن روی سیستم ندارد و فقط باید آن را اجرا کنید.

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

همچنین برخی از روشهای دیگر برای رمزگشایی بعضی از فایلهای خاص نیز در سایت زیر توضیح داده شدهاند:

https://geeksadvice.com/decrypt-files-locked-by-stop-djvu-ransomware-virus

بهترین راه برای اطمینان از عدم فعالسازی مجدد باجافزارها، فرمت کامل هارد و نصب مجدد ویندوز است؛ در غیر اینصورت بهتر است از یک ضدباجافزار مانند Malwarebytes یا GridinSoft Anti-Malware به منظور پاک کردن باجافزار مورد نظر استفاده کنید تا خیالتان از بابت پاک شدن آن راحت باشد.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=10422

سلام فایلهای حقیر با پسوند neer رمز گزاری شده آیا راه حلی برای نجات فایلها وجود دارد

بخصوص فایلهای متنی و وردی من خیلی مهم هستند چگونه میتوانم آنها را بازیابی کنم

با سلام خدمت دوست عزیز،

باجگیرافزار NEER جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=8109

سلام. ما لپ تاپمون رو تازه خریداری کردیم.هنوز استفاده زیادی نکردیم ازش.آنتی ویروس هم نصب کردن براش.

ولی هرچی فایل رسانه دانلود یاذخیره میکنیم،حتی اسکرین شاتها بعد ازمدتی باپسوند zqqw میاد ونمیتونیم بازش کنیم.

سیستم هم هرسری بمحض بالا اومدن آنتی ویروسش اختارمیده که کروم بایدنصب شه آنتی ویروس اجازه بده یانه.مجبوریم اوکی بزنیم چون نه میزنیم دوباره همون اخطار میاد.

بنظرم هنوز هیچی نشده سیستم آلوده شده،چیکارمیشه کرد.

لطفا راهنمایی کنین

مرسی

با سلام خدمت دوست عزیز،

لپتاپ شما آلوده به باجافزاری از خانوادهی STOP/DJVU شده است که بسیار خطرناک بوده و فایلهای شما را رمزگذاری میکند. اگر نیازی به فایلهای خود ندارید پیشنهاد ما به شما این است که هارد لپتاپ به طور کامل فرمت شده و مجددا ویندوز نصب شود.

موفق باشید

سلام تمام فایل های من با پسوند zzla نشون داده میشه لطفا کمک کنید

با سلام خدمت دوست عزیز،

باجگیرافزار ZZLA جزو خانوادهی باجافزارهای STOP/DJVU محسوب میشود. فقط اگر فایلهای شما توسط کلید آفلاین رمزگذاری شده باشد، میتوانید توسط ابزار Free Ransomware Decryption Tools که لینک آن در زیر گذاشته شده است، به رایگان فایلهای خود را بازیابی کنید.

https://www.emsisoft.com/ransomware-decryption-tools/download/stop-djvu

اگر این ابزار نتواند فایلهای شما را بازگشایی کند، یعنی فایلهای شما به احتمال بسیار زیاد با کلید آنلاین رمزگذاری شدهاند و تنها در صورت داشتن کلید آنلاین میتوانید آنها را رمزگشایی کنید. این کلید نیز در اختیار مجرمان اینترنتی قرار دارد و هیچ تضمینی وجود ندارد که پس از پرداخت باج، آنها کلید مورد نظر را در اختیار شما قرار دهند.

در نهایت لطفا دقت داشته باشید که در حقیقت فایلهای شما ویروسی نشده است (به همین علت عوض کردن ویندوز مشکلی را حل نمیکند)، بلکه توسط الگوریتمهای رمزنگاری پیشرفته، رمز شده است. همانطور که قبلا توضیح داده شد برای بازیابی این فایلها (یا در حقیقت بازگشایی قفل فایلهای رمز شده) نیاز به یک کلید خصوصی است که در اختیار مجرمان اینترنتی است. حتی اگر مبلغ خواسته شده را به این مجرمان پرداخت کنید، هیچ ضمانتی وجود ندارد که آنها این کلید خصوصی را در اختیار شما قرار دهند.

به همین علت نه به مجرمان اینترنتی و نه به هیچ فرد، تیم تخصصی یا غیرتخصصی، گروه و یا سازمانی وجهی جهت بازگشایی فایلهایتان پرداخت نکنید؛ زیرا حتی افراد ماهر نیز بدون کلید خصوصی مورد نظر نمیتوانند فایلهای شما را بازیابی کنند.

همچنین در صورتی که فایلهای شما توسط کلید آنلاین رمزگذاری شده باشد، میتوانید فایلهای رمز شدهی خود را نگهداری کنید که اگر زمانی برای این باجگیر افزار یک ابزار رمزگشایی تولید شد، بتوانید آنها را رمزگشایی کنید.

برای اطلاعات بیشتر دربارهی این باجگیر افزار میتوانید به لینک زیر مراجعه کنید:

https://apa.aut.ac.ir/?p=8122

سلام اگر مشکل فایل های کامپیوترت درست شد به من کمک کن من همین پسود اخر فایل ها امده

سلام

لپ تاپم ی هفته الوده به باج افزار djvu و فرمت تمامی فایل هام .zzla تغییر کرده این ویروس از طریق کرک کردن وارد شده که جدیدترین روش هکر هاست. امیدوارم کسی اشتباه بنده نکنه سایت های خارجی که کرک رایگان برنامه دارند دروغه اصلا اعتماد نکنید همشون ویروس دارند.

می خواستم بدونم کلید آفلاین هست یا آنلاین؟

Qu8RwWXcvfWmUbA4agYuuxfrQmoKQbhm5Mg3

با سلام خدمت دوست عزیز،