فاششدن builder باجافزار LockBit 3.0 در سال گذشته[۱] منجر به سوءاستفاده عوامل تهدید از این ابزار برای تولید انواع جدید آن شد.

شرکت امنیت سایبری روسی کسپرسکی اعلام کرد که یک نفوذ باجافزار را شناسایی کرده است که نسخهای از LockBit را به کار گرفته است، اما رویه باجخواهی به طور قابلتوجهی متفاوت است.

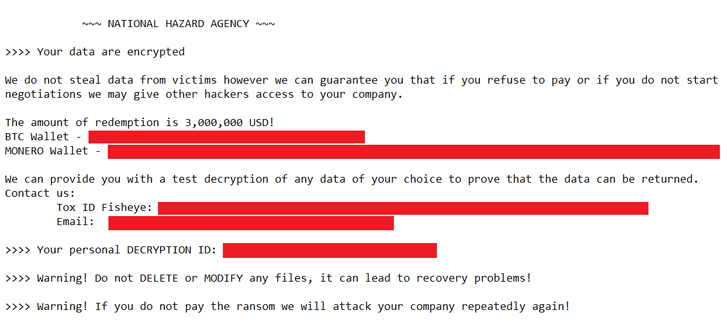

Eduardo Ovalle و Francesco Figurelli، محققین امنیتی در این باره گفتند[۲]: «مهاجم پشت این حادثه تصمیم گرفت از یک یادداشت باجگیری متفاوت با عنوان مربوط به گروهی که قبلاً ناشناخته بود، به نام آژانس خطر ملی، استفاده کند.»

باج نامه اصلاحشده مستقیماً مبلغی را که باید برای دریافت کلیدهای رمزگشایی پرداخت میشد، مشخص کرد و ارتباطات را به سرویس و ایمیل Tox هدایت کرد، برخلاف گروه LockBit که مبلغی را ذکر نمیکند و از بستر ارتباطی و مذاکره خود استفاده میکند.

آژانس خطر ملی تنها باند جنایت سایبری است که از سازنده LockBit 3.0 لو رفته استفاده میکند. برخی از دیگر بازیگران تهدید شناخته شده[۳] برای استفاده از آن عبارتاند از Bl00dy و Buhti.

کسپرسکی خاطرنشان کرد که در مجموع ۳۹۶ نمونه LockBit مجزا را در تلهمتری خود شناسایی کرده است که از این میان ۳۱۲ مصنوع با استفاده از سازندههای فاش شده ایجاد شدهاند. در ۷۷ نمونه هیچ اشارهای به “LockBit” در یادداشت باج نشده است.

محققان میگویند: «بسیاری از پارامترهای شناساییشده با پیکربندی پیشفرض سازنده مطابقت دارند، فقط برخی از آنها تغییرات جزئی دارند. این نشان میدهد که نمونهها احتمالاً برای نیازهای فوری یا احتمالاً توسط بازیگران تنبل ساخته شدهاند.»

این افشاگری زمانی صورت میگیرد که Netenrich برگرفته از یک نوع باجافزار به نام ADHUBLLKA است که از سال ۲۰۱۹ چندین بار تغییر نام تجاری (BIT، LOLKEK، OBZ، U2K، و TZW) داده است، درحالیکه افراد و مشاغل کوچک را در ازای پرداختهای ناچیز در محدوده ۸۰۰ تا ۱۶۰۰ دلار بهازای هر قربانی هدف قرار داده است.

اگرچه هر یک از این تکرارها با تغییرات جزئی در طرحهای رمزگذاری، یادداشتهای باج و روشهای ارتباطی همراه است، یک بازرسی دقیقتر همه آنها را به دلیل کد منبع و شباهتهای زیرساخت به ADHUBLLKA مرتبط کرده است.

Rakesh Krishnan، محقق امنیتی، در این باره گفت[۴]: «وقتی یک باجافزار در سطح اینترنت موفق میشود، معمولاً مشاهده میشود که مجرمان سایبری از نمونههای باجافزار مشابهی استفاده میکنند – با کمی تغییر در پایگاه کد خود – برای اجرای پروژههای دیگر.»

برای مثال، آنها ممکن است طرح رمزگذاری، یادداشتهای باجگیری یا کانالهای ارتباطی فرمان و کنترل (C2) را تغییر دهند و سپس نام خود را بهعنوان باجافزار «جدید» تغییر دهند.

باجافزار همچنان یک اکوسیستم فعالانه در حال تکامل[۵] است و شاهد تغییرات مکرر در تاکتیکها و هدف قراردادن محیطهای لینوکس با استفاده از خانوادههایی مانند Trigona[6]، [۷]Monti و [۸]Akira است که مورد آخر پیوندهایی[۹] با عوامل تهدید وابسته به Conti دارد.

Akira همچنین با حملاتی مرتبط است که محصولات Cisco VPN را بهعنوان یک بردار حمله برای دسترسی غیرمجاز به شبکههای سازمانی تسلیح میکند. سیسکو از آن زمان تصدیق کرده است که عوامل تهدید، VPNهای Cisco را هدف قرار میدهند که برای احراز هویت چندعاملی پیکربندی نشدهاند.

این متخصص تجهیزات شبکه میگوید[۱۰]: «هکرها اغلب بر عدم وجود یا آسیبپذیریهای شناخته شده در احراز هویت چندعاملی (MFA) و آسیبپذیریهای شناخته شده در نرمافزار VPN تمرکز میکنند.»

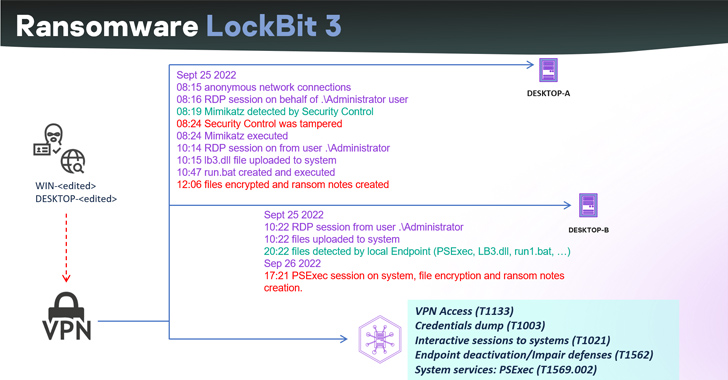

هنگامی که مهاجمان به یک شبکه هدف دسترسی پیدا کردند، سعی میکنند اعتبار را از طریق انبارهای LSASS (خدمات زیرسیستم مرجع امنیت محلی) استخراج کنند تا حرکت بیشتر در داخل شبکه را تسهیل کنند و در صورت نیاز امتیازات را افزایش دهند.

این توسعه همچنین در بحبوحه افزایش بیسابقه حملات باجافزار[۱۱] انجام میشود، گروه باجافزار Cl0p با بهرهبرداری از نقصهای[۱۲] برنامه MOVEit Transfer برای دسترسی اولیه و رمزگذاری شبکههای هدف، به ۱۰۰۰ سازمان شناخته شده[۱۳] نفوذ کرده است.

نهادهای مستقر در ایالات متحده ۸۳٫۹ درصد از قربانیان شرکتها را تشکیل میدهند و پس از آن آلمان (۳٫۶ درصد)، کانادا (۲٫۶ درصد) و بریتانیا (۲٫۱ درصد) قرار دارند. گفته میشود که بیش از ۶۰ میلیون نفر تحتتأثیر کمپین استثمار انبوه که در می ۲۰۲۳ آغاز شد، قرار گرفتهاند.

بااینحال، شعاع انفجار حمله باجافزار زنجیره تأمین[۱۴] احتمالاً بسیار بیشتر است. برآوردها نشان میدهد که انتظار میرود بازیگران تهدید از تلاشهای خود سودهای غیرقانونی در محدوده ۷۵ تا ۱۰۰ میلیون دلار به دست آورند.

“کسانی که پرداخت کردند، به طور قابلتوجهی بیشتر از کمپینهای CloP قبلی، و چندین برابر بیشتر از میانگین جهانی باج ۷۴۰,۱۴۴ دلار (+ ۱۲۶ درصد از سهماهه اول ۲۰۲۳) پرداخت کردند.”

طبق گزارش Sophos 2023 Active Adversary Report، میانگین زمان ماندن برای حوادث باجافزار از ۹ روز در سال ۲۰۲۲ به پنجروز در نیمه اول سال ۲۰۲۳ کاهش یافته است که نشان میدهد “باندهای باجافزار سریعتر از همیشه در حال حرکت هستند.”

در مقابل، میانگین زمان ماندن برای حوادث غیر باجافزاری از ۱۱ به ۱۳ روز افزایش یافت. حداکثر زمان ماندن مشاهده شده در طول دوره زمانی ۱۱۲ روز بود.

این شرکت امنیت سایبری میگوید[۱۵]: «در ۸۱ درصد از حملات باجافزار، payload نهایی خارج از ساعات کاری سنتی راهاندازی شد و برای آنهایی که در ساعات کاری مستقر میشدند، تنها ۵ مورد در هفته اتفاق افتاد.» “نزدیک به نیمی (۴۳ درصد) از حملات باجافزار در روز جمعه یا شنبه شناسایی شد.”

منابع

[۱] https://thehackernews.com/2023/06/lockbit-ransomware-extorts-91-million.html

[۲] https://securelist.com/lockbit-ransomware-builder-analysis/110370

[۳] https://securelist.com/lockbit-ransomware-builder-analysis/110370

[۴] https://netenrich.com/blog/discovering-the-adhubllka-ransomware-family

[۶] https://thehackernews.com/2023/06/8base-ransomware-spikes-in-activity.html

[۷] https://thehackernews.com/2023/08/monti-ransomware-returns-with-new-linux.html

[۸] https://apa.aut.ac.ir/?p=9800

[۹] https://arcticwolf.com/resources/blog/conti-and-akira-chained-together

[۱۰] https://blogs.cisco.com/security/akira-ransomware-targeting-vpns-without-multi-factor-authentication

[۱۱] https://www.nccgroup.com/us/resource-hub/cyber-threat-intelligence-reports

[۱۲] https://thehackernews.com/2023/06/third-flaw-uncovered-in-moveit-transfer.html

[۱۳] https://www.emsisoft.com/en/blog/44123/unpacking-the-moveit-breach-statistics-and-analysis

[۱۵] https://news.sophos.com/en-us/2023/08/23/active-adversary-for-tech-leaders

[۱۶] https://thehackernews.com/2023/08/lockbit-30-ransomware-builder-leak.html

ثبت ديدگاه