یک روش حمله شناسایی نشده قبلی به نام NoFilter برای سوءاستفاده از پلتفرم فیلترینگ ویندوز[۱] (WFP) برای دستیابی به افزایش امتیاز در سیستمعامل ویندوز یافت شده است.

یک روش حمله شناسایی نشده قبلی به نام NoFilter برای سوءاستفاده از پلتفرم فیلترینگ ویندوز[۱] (WFP) برای دستیابی به افزایش امتیاز در سیستمعامل ویندوز یافت شده است.

Ron Ben Yizhak، محقق امنیتی در Deep Instinct به هکر نیوز در این باره گفت: «اگر مهاجمی توانایی اجرای کد با امتیاز مدیریت را داشته باشد و هدفش اجرای LSASS Shtinkering باشد[۲]، این امتیازات کافی نیستند.»

“اجرا بهعنوان “NT AUTHORITY\SYSTEM” موردنیاز است. تکنیکهای شرح داده شده در این تحقیق میتوانند از admin به SYSTEM افزایش یابند.”

این یافتهها[۳] در کنفرانس امنیتی DEF CON در آخر هفته ارائه شد.

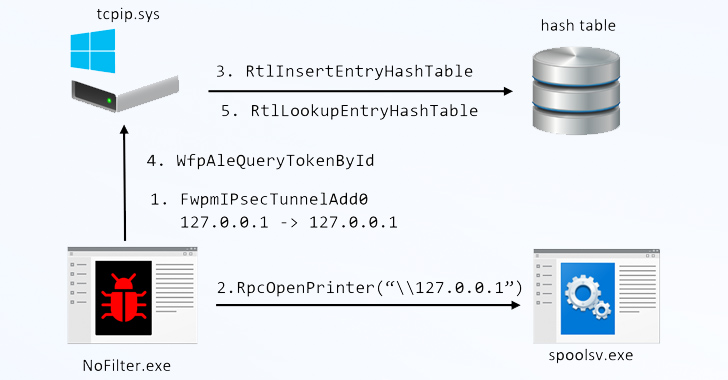

نقطه شروع این تحقیق[۴] یک ابزار داخلی به نام RPC Mapper است که یک شرکت امنیت سایبری برای نقشهبرداری از روشهای فراخوانی از راه دور[۵] (RPC) استفاده میکند، بهویژه آنهایی که [۶]WinAPI را فراخوانی میکنند و منجر به کشف روشی به نام «BfeRpcOpenToken» میشود که بخشی از WFP است.

WFP مجموعهای از API و سرویسهای سیستمی است[۷] که برای پردازش ترافیک شبکه استفاده میشود و اجازه پیکربندی فیلترهایی را میدهد که ارتباطات را مجاز یا مسدود میکنند.

Ben Yizhak در این باره گفت: “جدول handle یک فرایند دیگر را میتوان با فراخوانی [۸]NtQueryInformationProcess بازیابی کرد. این جدول توکنهای نگهداری شده توسط فرایند را فهرست میکند. دستههای آن tokenها را میتوان برای فرایند دیگری کپی کرد تا به SYSTEM تبدیل شود.”

درحالیکه توکنهای دسترسی برای شناسایی کاربرِ درگیر در هنگام اجرای یک کار ممتاز خدمت میکنند، یک بدافزار در حال اجرا در حالت کاربر میتواند با استفاده از توکنهای دیگر فرایندها با استفاده از توابع خاص (مانند DuplicateToken یا DuplicateHandle) دسترسی داشته باشد و سپس از آن نشانه برای راهاندازی یک فرایند فرزند با امتیازات SYSTEM استفاده کند.

اما تکنیک فوقالذکر، از نظر این شرکت امنیت سایبری، میتواند برای انجام تکرار در هسته از طریق WFP اصلاح شود، و با باقیگذاشتن هیچ مدرک یا گزارشی، آن را هم گریزان و هم مخفی میکند.

بهعبارتدیگر، NoFilter میتواند یک کنسول جدید را بهعنوان “NT AUTHORITY\SYSTEM” یا بهعنوان کاربر دیگری که وارد دستگاه شده است راهاندازی کند.

Ben Yizhak گفت: “نکته اصلی این است که بردارهای حمله جدید را میتوان با بررسی اجزای داخلی سیستمعامل، مانند پلتفرم فیلترینگ ویندوز پیدا کرد و افزود این روشها از WinAPI که توسط محصولات امنیتی نظارت میشود، جلوگیری میکند.”

این افشاگری زمانی صورت میگیرد که SafeBreach رویکردهای جدیدی[۹] را فاش کرده است که میتواند توسط یک عامل تهدید برای رمزگذاری فایلها بدون اجرای کد در نقطه پایانی موردنظر با استفاده از باجافزار مبتنی بر ابر ([۱۰]DoubleDrive)، خنثیکردن عامل شناسایی و پاسخ نقطه پایانی Windows Defender (EDR) مورد سوءاستفاده قرار گیرد و اجازه دهد هر کد مخربی که به طور کامل شناسایی نشده اجرا شود ([۱۱]Defender-Pretender) و از راه دور کل پایگاهداده را از سرورهای کاملاً اصلاح شده حذف کند (پاککردن دادهها از راه دور[۱۲]).

همچنین این موضوع به دنبال انتشار یک اثبات ادعا (PoC) توسط ShorSec برای یک تکنیک جدید تزریق فرایند «بدون رشته» است[۱۳] که از تماسهای اعلان DLL در فرایندهای راه دور برای راهاندازی اجرای کد پوسته و فرار از تشخیص تزریق فرایند توسط راهحلهای امنیتی استفاده میکند.

منابع[۱] https://learn.microsoft.com/en-us/windows/win32/fwp/windows-filtering-platform-architecture-overview

[۲] https://github.com/deepinstinct/Lsass-Shtinkering

[۳] https://github.com/deepinstinct/NoFilter

[۵] https://learn.microsoft.com/en-us/windows/win32/rpc/rpc-start-page

[۶] https://en.wikipedia.org/wiki/Windows_API

[۷] https://tailscale.com/blog/windows-firewall

[۸] https://learn.microsoft.com/en-us/windows/win32/api/winternl/nf-winternl-ntqueryinformationprocess

[۱۰] https://www.safebreach.com/resources/one-drive-double-agent-clouded-onedrive-turns-sides

[۱۳] https://shorsec.io/blog/dll-notification-injection

[۱۴] https://thehackernews.com/2023/08/nofilter-attack-sneaky-privilege.html

ثبت ديدگاه