عوامل تهدید از فایلهای بسته اندروید یا APK با روشهای فشردهسازی ناشناخته یا پشتیبانی نشده برای فرار از تجزیهوتحلیل بدافزار استفاده میکنند.

عوامل تهدید از فایلهای بسته اندروید یا APK با روشهای فشردهسازی ناشناخته یا پشتیبانی نشده برای فرار از تجزیهوتحلیل بدافزار استفاده میکنند.

این بر اساس یافتههای Zimperium است که ۳۳۰۰ نوع artifact را یافته که از چنین الگوریتمهای فشردهسازی در سطح اینترنت استفاده میکنند. ۷۱ نمونه از نمونههای شناسایی شده را میتوان بدون مشکل روی سیستمعامل بارگذاری کرد.

هیچ مدرکی مبنی بر اینکه برنامهها در هر لحظه در فروشگاه Google Play در دسترس بودهاند، وجود ندارد که نشان میدهد این برنامهها از راههای دیگری توزیع شدهاند، معمولاً از طریق فروشگاههای برنامه غیرقابلاعتماد یا مهندسی اجتماعی برای فریبدادن قربانیان به سمت بارگذاری آنها.

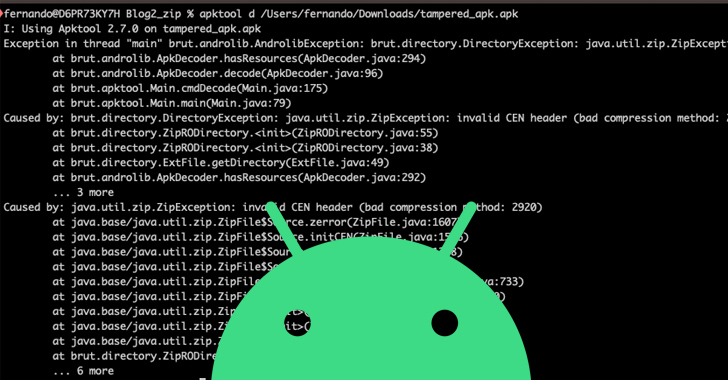

Fernando Ortega، محقق امنیتی، در این باره گفت[۱]: فایلهای APK از تکنیکی استفاده میکنند که امکان دی کامپایل برنامه را برای تعداد زیادی ابزار محدود میکند و احتمال تجزیهوتحلیل را کاهش میدهد. برای انجام این کار، APK (که در اصل یک فایل ZIP است) از یک روش فشردهسازی پشتیبانی نشده استفاده میکند.

مزیت چنین رویکردی توانایی آن در مقاومت در برابر ابزارهای کامپایلسازی است، درحالیکه همچنان میتوان آن را روی دستگاههای اندرویدی که نسخه سیستمعامل آنها بالاتر از Android 9 Pie است نصب کرد.

این شرکت امنیت سایبری مستقر در تگزاس گفت که تجزیهوتحلیل خود را پس از پستی[۲] از Joe Security در X (که قبلاً توییتر بود) در ژوئن ۲۰۲۳ درباره یک فایل [۳]APK که این رفتار را نشان میداد، آغاز کرد.

بستههای اندروید از فرمت ZIP در دو حالت استفاده میکنند، یکی بدون فشردهسازی و دیگری با استفاده از الگوریتم DEFLATE. یافته مهم در اینجا این است که فایلهای APK بستهبندیشده با استفاده از روشهای فشردهسازی پشتیبانی نشده روی گوشیهایی که دارای نسخههای اندروید زیر ۹ هستند، قابلنصب نیستند، اما در نسخههای بعدی بهدرستی کار میکنند.

علاوه بر این، Zimperium کشف کرد که نویسندگان بدافزار عمداً فایلهای APK را با داشتن نام فایلهای بیش از ۲۵۶ بایت و فایلهای AndroidManifest.xml ناقص برای ایجاد خرابی در ابزارهای تجزیهوتحلیل، خراب میکنند.

این افشاگری چند هفته پس از آن صورت میگیرد که گوگل فاش کرد[۴] که عوامل تهدید از تکنیکی به نام نسخهسازی برای فرار از شناسایی بدافزارهای فروشگاه Play و هدف قراردادن کاربران اندروید استفاده میکنند.

منابع[۲] https://twitter.com/joe4security/status/1674042511969468418

[۳] https://www.joesandbox.com/analysis/895672/0/html

[۴] https://thehackernews.com/2023/08/malicious-apps-use-sneaky-versioning.html

[۵] https://thehackernews.com/2023/08/thousands-of-android-malware-apps-using.html

ثبت ديدگاه