گفته میشود که مجرمان سایبری که قبلاً مشاهده شده بود BazaLoader و IcedID را بهعنوان بخشی از کمپینهای دژافزاری خود انتقال میدادند، از یک لودر جدید به نام Bumblebee استفاده میکنند که در دست توسعه فعال است.

شرکت امنیتی Proofpoint در گزارشی که با The Hacker News به اشتراک گذاشته شده است، دراینباره گفت[۱]: “بر اساس زمان ظهور آن در چشمانداز تهدید و استفاده توسط چندین گروه مجرم سایبری، احتمالاً Bumblebee، اگر جایگزینی مستقیم برای BazaLoader نباشد، ابزاری جدید و چندمنظوره است که توسط بازیگرانی که ازلحاظ تاریخی طرفدار دژافزارهای دیگر بودهاند، استفاده میشود.”

گفته میشود که کمپینهای توزیعکننده Loader بسیار پیچیده جدید در مارس ۲۰۲۲ آغاز شده است، درحالیکه همپوشانیهایی با فعالیتهای مخرب[۲] منجر به استقرار باج افزار Conti و Diavol میشود و این احتمال را افزایش میدهد که این Loader میتواند بهعنوان پیشروی برای حملات باجافزاری عمل کند.

محققان دراینباره میگویند: “بازیگران تهدید با استفاده از Bumblebee با payload های دژافزاری مرتبط هستند که به کمپینهای باجافزاری مرتبط هستند.”

علاوه بر بررسیهای ضد مجازیسازی، Bumblebee به زبان C++ نوشتهشده و طوری طراحی شده است که بهعنوان دانلود کننده برای بازیابی و اجرای payload های مرحله بعدی، ازجمله Cobalt Strike، Sliver، Meterpreter و shellcode عمل کند.

افزایش شناسایی Loader این دژافزار در چشمانداز تهدید مربوط به کاهش استقرار BazaLoader از فوریه ۲۰۲۲ است، Loader محبوب دیگری که برای ارائه دژافزار رمزگذاری فایل استفاده میشود و توسط گروه منحل شدهی TrickBot توسعه داده شده است، که از آن زمان به Conti جذب شده است.

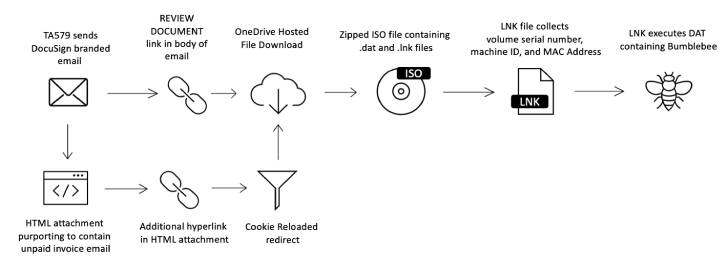

زنجیرههای حمله توزیعکننده Bumblebee به شکل فریبهای فیشینگ ایمیل با نام تجاری DocuSign که پیوندهای جعلی یا پیوستهای HTML را در خود جایدادهاند، قربانیان بالقوه را به یک فایل ISO فشردهشده در مایکروسافت OneDrive هدایت میکنند.

علاوه بر این، URL تعبیهشده در پیوست HTML از یک سیستم جهتگیری ترافیک (TDS) با نام Prometheus – که برای فروش در پلتفرمهای زیرزمینی با قیمت ۲۵۰ دلار در ماه در دسترس است – استفاده میکند[۳] تا URL ها را بر اساس منطقه زمانی به فایلهای آرشیو و کوکیهای قربانیان هدایت کند.

فایلهای ZIP بهنوبه خود شامل فایلهای .LNK و .DAT میشوند که فایل میانبر ویندوز قبل از استفاده از آن برای ارائه دژافزار BazaLoader و IcedID، فایلهای میانبر حاوی دانلودر Bumblebee را اجرا میکند.

دومین کمپین در آوریل ۲۰۲۲ شامل یک طرح thread-hijacking بود که در آن ایمیلهای قانونی با مضمون invoice-themed برای ارسال فایلهای ISO زیپشده، که سپس برای اجرای یک فایل DLL برای فعال کردن لودر استفاده میشد، در اختیار گرفته شدند.

همچنین مشاهده شده است که از فرم تماس موجود در وبسایت هدف برای ارسال پیامی مبنی بر نقض حق نسخهبرداری تصاویر، اشاره به یک پیوند Google Cloud Storage که منجر به دانلود فایل ISO فشردهشده میشود، پیامی را ارسال میکند که منجر به دانلود فایل ISO فشرده میشود و درنتیجه توالی آلودگی فوقالذکر را ادامه میدهد.

انتقال از BazaLoader به Bumblebee شواهد دیگری است که نشان میدهد این عوامل تهدید، احتمالاً کارگزاران دسترسی اولیه که به اهداف نفوذ میکنند و سپس این دسترسی را به دیگران میفروشند، این دژافزار را از یک منبع مشترک دریافت میکنند، درحالیکه پس از عمومی شدن[۴] ابزار حملهی[۵] گروه Conti تقریباً در همان زمان، سیگنال خروج را ارسال کردند.

این توسعه همچنین همزمان با تصاحب باتنت بدنام TrickBot توسط Conti و خاموش کردن آن برای تمرکز بر توسعه دژافزار BazaLoader و Anchor است[۶]. هنوز مشخص نیست که آیا Bumblebee کار بازیگران TrickBot است یا خیر و اینکه آیا افشای اطلاعات باعث شده این گروه BazaLoader را به نفع یک دژافزار کاملاً جدید کنار بگذارد.

اما محقق دژافزار Cybereason، Eli Salem، در یک تجزیهوتحلیل مستقل[۷]، نقاط شباهت بین Bumblebee و TrickBot را شناسایی کرد، ازجمله استفاده از ماژول تزریق وب و همان تکنیک فرار، که بهاحتمال دسترسی به کد منبع TrickBot توسط نویسندگان پشت Bumblebee اعتبار میدهد.

Sherrod DeGrippo، معاون تحقیقات و شناسایی تهدیدات در Proofpoint، گفت: “معرفی Bumblebee به چشمانداز تهدید و جایگزینی آشکار آن با BazaLoader نشان میدهد که عوامل تهدید انعطافپذیر باید بهسرعت TTPها را تغییر دهند و دژافزار جدید را اتخاذ کنند.”

DeGrippo افزود: “علاوه بر این، این دژافزار کاملاً پیچیده است و نشان میدهد که درحالتوسعه فعال و مداوم است و روشهای جدیدی برای فرار از شناسایی را معرفی میکند.”

منابع

[۱] https://www.proofpoint.com/us/blog/threat-insight/bumblebee-is-still-transforming

[۲] https://thehackernews.com/2022/03/google-uncovers-initial-access-broker.html

[۳] https://thehackernews.com/2022/01/russian-hackers-heavily-using-malicious.html

[۴] https://thehackernews.com/2022/04/gold-ulrick-hackers-still-in-action.html

[۵] https://thehackernews.com/2022/03/conti-ransomware-gangs-internal-chats.html

[۶] https://thehackernews.com/2022/02/notorious-trickbot-malware-gang-shuts.html

[۷] https://elis531989.medium.com/the-chronicles-of-bumblebee-the-hook-the-bee-and-the-trickbot-connection-686379311056

[۸] https://thehackernews.com/2022/04/cybercriminals-using-new-malware-loader.html

ثبت ديدگاه