سیستمهای لینوکس در معرض اینترنت و دستگاههای اینترنت اشیا (IoT) بهعنوان بخشی از کمپین جدیدی که برای استخراج غیرقانونی ارز دیجیتال طراحی شده است، هدف قرار گرفتهاند.

سیستمهای لینوکس در معرض اینترنت و دستگاههای اینترنت اشیا (IoT) بهعنوان بخشی از کمپین جدیدی که برای استخراج غیرقانونی ارز دیجیتال طراحی شده است، هدف قرار گرفتهاند.

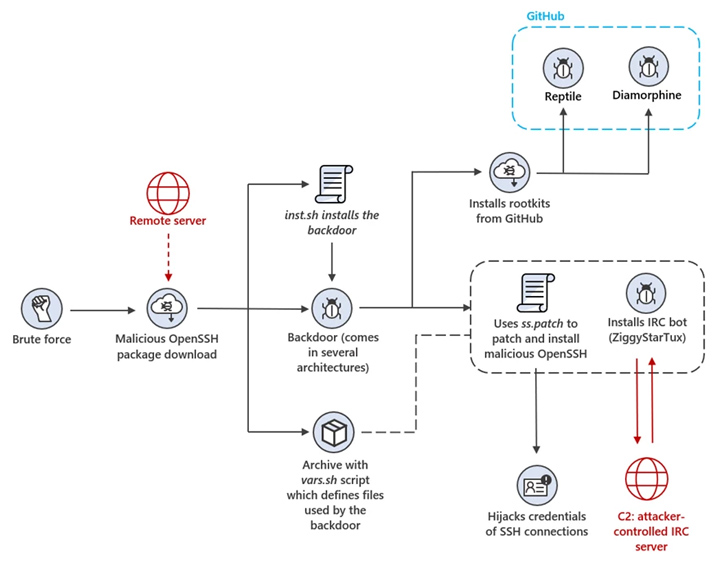

Rotem Sde-Or، محقق اطلاعاتی تهدید مایکروسافت، در این باره گفت[۱]: «عملگران تهدید در پشت این حمله از یک درب پشتی استفاده میکنند که مجموعه گستردهای از ابزارها و مؤلفهها مانند روت کیتها و یک ربات IRC را برای سرقت منابع دستگاه برای عملیات ماینینگ به کار میگیرد».

این درب پشتی همچنین یک نسخه وصله شده از OpenSSH را روی دستگاههای آسیبدیده نصب میکند که به عوامل تهدید اجازه میدهد تا اطلاعات کاربری SSH را ربوده، در داخل شبکه حرکت کنند و اتصالات SSH مخرب را پنهان کنند.

برای ازبینبردن این طرح، میزبانهای لینوکس با پیکربندی نادرست مجبور به دسترسی اولیه میشوند، به دنبال آن عوامل تهدید به سمت غیرفعالکردن تاریخچه پوسته و دریافت نسخه تروجانی شده OpenSSH از یک سرور راه دور حرکت میکنند.

بسته سرکش OpenSSH برای نصب و راهاندازی درب پشتی پیکربندی شده است، یک اسکریپت پوسته که به مهاجمان اجازه میدهد بارهای اضافی را توزیع کنند و سایر فعالیتهای پس از بهرهبرداری را انجام دهند.

این کار شامل استخراج اطلاعات در مورد دستگاه، نصب روت کیتهای منبعباز به نامهای [۲]Diamorphine و [۳]Reptile از GitHub و انجام اقداماتی برای پنهانکردن فعالیت آن با پاککردن گزارشهایی است که میتواند حضور آن را هشدار دهد.

سازنده ویندوز در این باره گفت: «برای اطمینان از دسترسی دائمی SSH به دستگاه، درب پشتی دو کلید عمومی را به فایلهای پیکربندی authorized_keys همه کاربران در سیستم اضافه میکند.»

این ایمپلنت همچنین به دنبال انحصار منابع سیستم آلوده با حذف فرایندهای رقیب استخراج کریپتو است که ممکن است قبل از راهاندازی ماینر، روی آن در حال اجرا باشند.

علاوه بر این، نسخه اصلاح شده [۴]ZiggyStarTux، یک کلاینت انکار سرویس توزیع شده مبتنی بر IRC (DDoS) را اجرا میکند که قادر به اجرای دستورات bash صادر شده از سرور فرمان و کنترل (C2) است. این بر اساس بدافزار بات نت دیگری به نام Kaiten (معروف به سونامی) است.

این غول فناوری خاطرنشان کرد که این حملات از زیر دامنه یک مؤسسه مالی جنوب شرقی آسیای ناشناس برای ارتباطات C2 در تلاش برای پنهانکردن ترافیک مخرب استفاده میکند.

شایانذکر است که روش عملیاتی که توسط مایکروسافت توضیح داده شده است با گزارش اخیر مرکز پاسخ اضطراری امنیتی AhnLab (ASEC) همپوشانی[۵] دارد، که جزئیات حملاتی را که سرورهای لینوکس در معرض خطر را با بدافزار استخراج کریپتو و یک نوع باتنت سونامی به نام Ziggy هدف قرار میدهند، هدف قرار میدهد.

ردیابی این عملیات به بازیگری به نام asterzeu برمیگردد که این ابزار را برای فروش در بازار بدافزار بهعنوان یک سرویس ارائه کرده است. Sde-Or گفت: “پیچیدگی و دامنه این حمله نشاندهنده تلاش مهاجمان برای فرار از شناسایی است.”

طبق گفتههای Akamai[6] و [۷]Palo Alto Networks Unit 42، این توسعه زمانی رخ میدهد که چندین نقص امنیتی شناخته شده در روترها، ضبطکنندههای ویدئوی دیجیتال و سایر نرمافزارهای شبکه به طور فعال توسط عوامل تهدید برای استقرار بدافزار بات نت [۸]Mirai مورد بهرهبرداری قرار گیرند.

محققان Uni 42 گفتند: «باتنت Mirai که در سال ۲۰۱۶ کشف شد، هنوز فعال است. بخش قابلتوجهی از دلیل محبوبیت آن در میان بازیگران تهدید در نقصهای امنیتی دستگاههای اینترنت اشیا نهفته است.»

این آسیبپذیریهای اجرای کد از راه دور که دستگاههای IoT را مورد هدف قرار میدهند، ترکیبی از پیچیدگی کم و تأثیر بالا را نشان میدهند و آنها را به هدفی غیرقابلمقاومت برای عوامل تهدید تبدیل میکنند.

منابع[۱] https://www.microsoft.com/en-us/security/blog/2023/06/22/iot-devices-and-linux-based-systems-targeted-by-openssh-trojan-campaign

[۲] https://github.com/m0nad/Diamorphine

[۳] https://github.com/f0rb1dd3n/Reptile

[۴] https://github.com/isdrupter/ziggystartux

[۵] https://apa.aut.ac.ir/?p=9773

[۶] https://www.akamai.com/blog/security-research/cve-2023-26801-exploited-spreading-mirai-botnet

[۷] https://unit42.paloaltonetworks.com/mirai-variant-targets-iot-exploits

[۸] https://thehackernews.com/2023/06/active-mirai-botnet-variant-exploiting.html

[۹] https://thehackernews.com/2023/06/new-cryptocurrency-mining-campaign.html

ثبت ديدگاه