محققان امنیتی درباره یک نقص Publisher Spoofing و “بهراحتی قابلبهرهبرداری” در نصبکننده مایکروسافت ویژوال استودیو هشدار دادهاند که ممکن است توسط یک بازیگر مخرب برای جعل هویت یک ناشر قانونی و توزیع برنامههای افزودنی مخرب مورد سوءاستفاده قرار گیرد.

محققان امنیتی درباره یک نقص Publisher Spoofing و “بهراحتی قابلبهرهبرداری” در نصبکننده مایکروسافت ویژوال استودیو هشدار دادهاند که ممکن است توسط یک بازیگر مخرب برای جعل هویت یک ناشر قانونی و توزیع برنامههای افزودنی مخرب مورد سوءاستفاده قرار گیرد.

Dolev Taler، محقق Varonis، در این باره گفت[۱]: «یک عامل تهدید میتواند جعل یک ناشر محبوب باشد و یک برنامه افزودنی مخرب برای به خطر انداختن یک سیستم هدف صادر کند. افزونههای مخرب برای سرقت اطلاعات حساس، دسترسی بیصدا و تغییر کد، یا کنترل کامل یک سیستم استفاده شدهاند.»

این آسیبپذیری که بهعنوان CVE-2023-28299 ردیابی میشود[۲] (امتیاز ۵/۵ در مقیاس CVSS)، توسط مایکروسافت بهعنوان بخشی از بهروزرسانیهای سهشنبههای مایکروسافت[۳] برای آوریل ۲۰۲۳ مورد بررسی قرار گرفت و آن را بهعنوان یک نقص جعل توصیف کرد.

باگ کشف شده توسط Varonis مربوط به رابط کاربری ویژوال استودیو است که امکان جعل امضاهای دیجیتال ناشر را فراهم میکند.

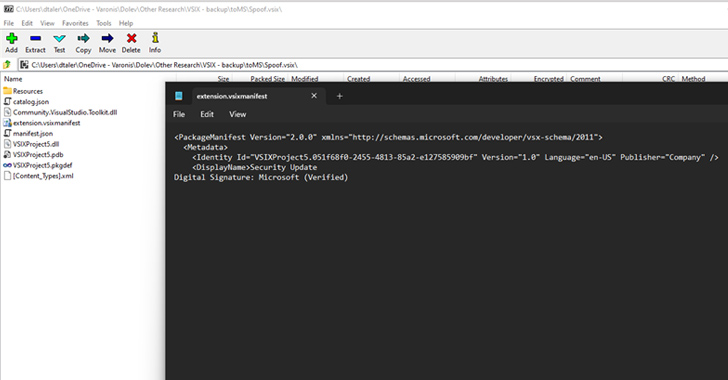

به طور خاص، این باگ محدودیتی را دور میزند که کاربران را از واردکردن اطلاعات در ویژگی پسوند «نام محصول» با باز کردن بسته برنامه افزودنی ویژوال استودیو (VSIX) [4]بهعنوان یک فایل .ZIP و سپس اضافهکردن دستی کاراکترهای خط جدید[۵] به تگ «DisplayName» در فایل “extension.vsixmanifest” منع میکند.

با معرفی کاراکترهای خط جدید کافی در فایل vsixmanifest و افزودن متن جعلی “امضای دیجیتال”، مشخص شد که هشدارهای مربوط به عدم امضای دیجیتالی افزونه را میتوان بهراحتی سرکوب کرد و در نتیجه توسعهدهنده را فریب داد تا آن را نصب کند.

در یک سناریوی حمله فرضی، یک بازیگر بد میتواند با استتارکردن آن بهعنوان یک بهروزرسانی نرمافزار قانونی، یک ایمیل فیشینگ حاوی پسوند جعلی VSIX ارسال کند و پس از نصب، جای پایی در دستگاه موردنظر پیدا کند.

سپس از این دسترسی غیرمجاز میتوان بهعنوان سکویپرتاب برای بهدستآوردن کنترل عمیقتر شبکه و تسهیل سرقت اطلاعات حساس استفاده کرد.

Taler در این باره گفت: “پیچیدگی کم و امتیازات موردنیاز، مسلح شدن این اکسپلویت را آسان میکند. عاملان تهدید میتوانند از این آسیبپذیری برای انتشار برنامههای افزودنی مخرب جعلی بهقصد به خطر انداختن سیستمها استفاده کنند.”

منابع

[۱] https://www.varonis.com/blog/visual-studio-bug

[۲] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-28299

[۳] https://apa.aut.ac.ir/?p=9589

[۴] https://learn.microsoft.com/en-us/visualstudio/extensibility/vsix-extension-schema-2-0-reference

[۵] https://en.wikipedia.org/wiki/Newline

[۶] https://thehackernews.com/2023/06/researchers-uncover-publisher-spoofing.html

ثبت ديدگاه