طبق یافتههای جدید Group-IB، باجافزارهای وابسته به طرح باجافزار بهعنوان سرویس Qilin (RaaS) بین ۸۰ تا ۸۵ درصد از هر پرداخت باج را دریافت میکنند.

طبق یافتههای جدید Group-IB، باجافزارهای وابسته به طرح باجافزار بهعنوان سرویس Qilin (RaaS) بین ۸۰ تا ۸۵ درصد از هر پرداخت باج را دریافت میکنند.

این شرکت امنیت سایبری گفت که توانسته است در مارس ۲۰۲۳ به این گروه نفوذ کند و جزئیاتی در مورد ساختار پرداخت شرکتهای وابسته و عملکرد درونی برنامه RaaS پس از مکالمه خصوصی با یک استخدامکننده Qilin که با نام مستعار آنلاین Haise شناخته میشود، کشف کند.

شرکت مرکزی سنگاپور در گزارشی جامع در این باره گفت[۱]: «بسیاری از حملات باجافزار Qilin برای هر قربانی سفارشیسازی شدهاند تا تأثیر خود را به حداکثر برسانند». برای انجام این کار، عوامل تهدید میتوانند از تاکتیکهایی مانند تغییر پسوند نام فایلهای رمزگذاری شده و خاتمهدادن به فرایندها و خدمات خاص استفاده کنند.

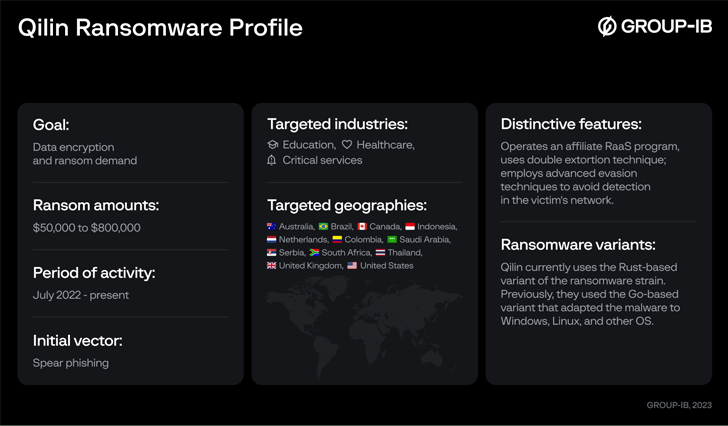

Qilin که با نام Agenda نیز شناخته میشود، اولینبار توسط Trend Micro در آگوست ۲۰۲۲ ثبت شد[۲] و قبل از اینکه در دسامبر ۲۰۲۲ به Rust روی آورد[۳]، بهعنوان یک باجافزار مبتنی بر Go شروع به کار کرد.

استفاده از Rust همچنین نه تنها به دلیل قابلیتهای تشخیص فرار، بلکه به دلیل این واقعیت است که به عوامل تهدید اجازه میدهد تا سرورهای Windows، Linux و VMware ESXi را هدف قرار دهند، اهمیت دارد.

حملاتی که توسط این گروه انجام میشود، از ایمیلهای فیشینگ حاوی لینکهای مخرب بهعنوان وسیلهای برای دستیابی به دسترسی اولیه و رمزگذاری دادههای حساس استفاده میکنند، اما نه قبل از استخراج آنها بهعنوان بخشی از مدل اخاذی مضاعف.

دادههای ۱۲ شرکت مختلف در پرتال نشت داده Qilin در dark web بین جولای ۲۰۲۲ تا مه ۲۰۲۳ ارسال شده است.

قربانیان که عمدتاً زیرساختهای حیاتی، آموزش و مراقبتهای بهداشتی را در بر میگیرند، در استرالیا، برزیل، کانادا، کلمبیا، فرانسه، ژاپن، هلند، صربستان، بریتانیا و ایالات متحده قرار دارند.

Group-IB گفت که بازیگران Qilin همچنین به شرکتهای وابسته – که برای شناسایی اهداف موردنظر و انجام حملات استخدام میشوند – یک هیئت اداری برای نظارت مؤثر بر بخشهای مختلف عملیات خود ارائه میدهند.

نیکولای کیچاتوف، محقق امنیتی، در این باره گفت: “گروه باج افزار Qilin دارای یک پنل وابسته است که به بخش هایی مانند اهداف، بلاگها، مطالب، اخبار، پرداختها و پرسشهای متداول تقسیم میشود تا شبکه زیرمجموعههای خود را مدیریت و هماهنگ کند.”

اهداف – بخشی برای پیکربندی یادداشتهای باج، فایلها، دایرکتوریها و برنامههای افزودنی که باید حذف شوند، برنامههای افزودنی برای رمزگذاری، فرایندهایی که باید خاتمه داده شوند، و حالت رمزگذاری و موارد دیگر.

وبلاگها – بخشی برای شرکتهای وابسته برای ایجاد پستهای وبلاگ با اطلاعات مربوط به شرکتهای مورد حمله که باج را پرداخت نکردهاند.

Stuffers – بخشی برای عوامل تهدید برای ایجاد حساب برای سایر اعضای تیم و مدیریت امتیازات آنها

اخبار – بخشی برای ارسال بهروزرسانیهای مربوط به مشارکت باجافزار آنها (در حال حاضر خالی است).

پرداختها – بخشی که شامل جزئیات تراکنش، موجودی کیف پول وابسته و گزینههایی برای برداشت درآمدهای غیرقانونی است.

پرسشهای متداول – بخشی حاوی اطلاعات پشتیبانی و اسنادی است که مراحل استفاده از باجافزار را شرح میدهد.

کیچاتوف گفت: «اگرچه باجافزار Qilin به دلیل هدف قراردادن شرکتهای بخش حیاتی شهرت پیدا کرد، اما تهدیدی برای سازمانها در تمام سطوح عمودی است.»

علاوه بر این، برنامه وابسته اپراتور باجافزار نهتنها اعضای جدیدی را به شبکه خود اضافه میکند، بلکه آنها را با ابزارها، تکنیکها و حتی ارائه خدمات ارتقا یافته مسلح میکند.

منابع

[۱] https://www.group-ib.com/blog/qilin-ransomware

[۲] https://thehackernews.com/2022/08/new-golang-based-agenda-ransomware-can.html

[۳] https://apa.aut.ac.ir/?p=9387

[۴] https://thehackernews.com/2023/05/inside-qilin-ransomware-affiliates-take.html

ثبت ديدگاه