گوگل فاش کرد که بهبود ویژگیهای امنیتی و فرآیندهای بررسی برنامهها به آن کمک کرد تا از انتشار ۱٫۴۳ میلیون برنامه بد در Play Store در سال ۲۰۲۲ جلوگیری کند.

گوگل فاش کرد که بهبود ویژگیهای امنیتی و فرآیندهای بررسی برنامهها به آن کمک کرد تا از انتشار ۱٫۴۳ میلیون برنامه بد در Play Store در سال ۲۰۲۲ جلوگیری کند.

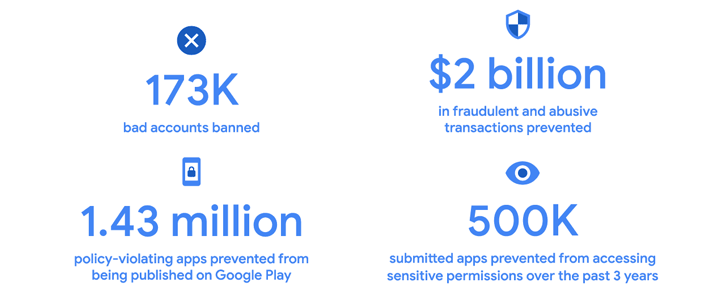

علاوه بر این، این شرکت اعلام کرد که ۱۷۳۰۰۰ حساب بد را مسدود کرده و بیش از ۲ میلیارد دلار از تراکنشهای جعلی و سوء استفادهکننده را از طریق ویژگیهای برنامهنویس[۱] مانند Voided Purchases API، شناسه حساب مبهم و Play Integrity API دفع کرده است.

گوگل خاطرنشان کرد، افزودن روشهای تأیید هویت مانند شماره تلفن و آدرس ایمیل برای پیوستن به Google Play به کاهش حسابهای مورداستفاده برای انتشار برنامههای مغایر با سیاستهای آن کمک کرد.

این غول جستوجو همچنین گفت که “از دسترسی غیرضروری حدود ۵۰۰ هزار برنامه ارسالشده به مجوزهای حساس در طول ۳ سال گذشته جلوگیری کرده است.”

این شرکت همچنین خاطرنشان کرد[۲]: “در سال ۲۰۲۲، برنامه [۳]App Security Improvements به توسعهدهندگان کمک کرد تا ۵۰۰ هزار ضعف امنیتی را که بر ۳۰۰ هزار برنامه تأثیر میگذارد را با پایه نصب ترکیبی تقریباً ۲۵۰ میلیارد نصب برطرف کنند.”

در مقابل، گوگل انتشار ۱٫۲ میلیون اپلیکیشن ناقض سیاست را مسدود کرد[۴] و ۱۹۰۰۰۰ حساب بد را در سال ۲۰۲۱ مسدود کرد.

این توسعه هفتهها پسازآن صورت میگیرد که گوگل یک خطمشی جدید حذف دادهها را وضع کرده است[۵] که توسعهدهندگان برنامه را ملزم میکند readily discoverable option را به کاربران هم از داخل یک برنامه و هم از خارج از آن ارائه شود.

علیرغم این تلاشهای گوگل، مجرمان سایبری به یافتن راههایی[۶] برای دور زدن حفاظتهای امنیتی فروشگاه اپلیکیشن و انتشار برنامههای مخرب و تبلیغاتی ادامه میدهند[۷].

بهعنوانمثال، تیم تحقیقاتی موبایل McAfee تعداد ۳۸ بازی را کشف کرد که بهعنوان Minecraft ظاهر شده بودند و توسط حداقل ۳۵ میلیون کاربر در سراسر جهان نصبشدهاند که عمدتاً در ایالاتمتحده، کانادا، کره جنوبی و برزیل قرار دارند.

این برنامههای بازی، درحالیکه عملکرد وعده دادهشده را ارائه میدهند، مشخص شده است که بدافزار [۸]HiddenAds را برای بارگذاری مخفیانه تبلیغات در پسزمینه برای ایجاد درآمد غیرقانونی برای اپراتورهای خود ترکیب میکنند.

برخی از برنامههای دانلود شده به شرح زیر است:

- Block Box Master Diamond (com.good.robo.game.builder.craft.block)

- Craft Sword Mini Fun (com.craft.world.fairy.fun.everyday.block)

- Block Box Skyland Sword (com.skyland.pet.realm.block.rain.craft)

- Craft Monster Crazy Sword (com.skyland.fun.block.game.monster.craft)

- Block Pro Forrest Diamond (com.monster.craft.block.fun.robo.fairy)

McAfee دراینباره گفت[۹]: «یکی از در دسترسترین محتوا برای جوانانی که از دستگاههای تلفن همراه استفاده میکنند، بازیها است. نویسندگان بدافزار نیز از این موضوع آگاه هستند و سعی میکنند ویژگیهای مخرب خود را در بازیها پنهان کنند.

پیچیدهتر کردن مشکل، افزایش بدافزار[۱۰] بانکی[۱۱] اندروید[۱۲] است که میتواند توسط عوامل تهدید برای دسترسی به دستگاههای قربانی و جمعآوری اطلاعات شخصی مورداستفاده قرار گیرد.

یکی دیگر از روندهای در حال ظهور، استفاده از خدمات binding[13] برای تروجانی کردن برنامههای کاربردی قانونی و پنهان کردن یک بار APK سرکش است. Cyble گفت که این تکنیک توسط بازیگران بد برای توزیع یک باتنت اندرویدی با نام DAAM اتخاذ شده است.

این بدافزار، پس از نصب، با یک سرور راه دور ارتباط برقرار میکند تا طیف گستردهای از اقدامات شرورانه را انجام دهد، ازجمله با رمزگذاری فایلهای ذخیرهشده در دستگاهها با استفاده از رمز عبور بازیابی شده از سرور، بهعنوان باج افزار عمل میکند.

DAAM همچنین از سرویسهای دسترسی اندروید برای نظارت بر فعالیت کاربران سوءاستفاده میکند، بنابراین به آن اجازه میدهد تا ضربههای کلید را ثبت کند، تماسهای VoIP را از برنامههای پیامرسانی فوری ضبط کند، تاریخچه مرورگر، گزارش تماسها، عکسها، اسکرینشاتها و پیامهای SMS را جمعآوری کند، کد دلخواه را اجرا کند و URLهای فیشینگ را باز کند.

این شرکت امنیت سایبری در تحلیلی که ماه گذشته منتشر شد گفت[۱۴]: «نویسندگان بدافزار اغلب از برنامههای کاربردی واقعی برای توزیع کدهای مخرب استفاده میکنند تا از سوءظن جلوگیری کنند».

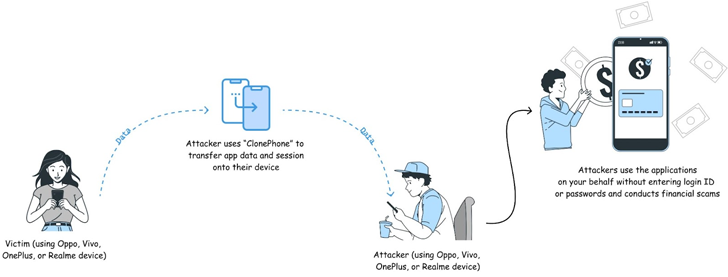

این یافتهها همچنین به دنبال گزارشی[۱۵] از CloudSEK است که کشف کرد چندین برنامه محبوب اندروید مانند Canva، LinkedIn، Strava، Telegram و WhatsApp پس از انتقال دادههای برنامه از یک دستگاه به دستگاه دیگر، کوکیهای جلسه را باطل یا تأیید مجدد نمیکنند.

درحالیکه این سناریوی حمله مستلزم دسترسی فیزیکی حریف به تلفن هدف است، میتواند امکان تصاحب حساب را فراهم کند و به دشمن اجازه دسترسی غیرمجاز به دادههای محرمانه بدهد.

برای کاهش چنین تهدیداتی، توصیه میشود احراز هویت دومرحلهای (۲FA) را فعال کنید تا یک لایه حفاظتی اضافی از حساب اضافه کنید، مجوزهای برنامه را بررسی کنید، دستگاههای دارای رمز عبور را ایمن کنید و از رها کردن آنها در مکانهای عمومی خودداری کنید.

منابع

[۱] https://android-developers.googleblog.com/2023/03/play-commerce-prevented-fraudulent-and-abusive-transactions-in-2022.html

[۲] https://security.googleblog.com/2023/04/how-we-fought-bad-apps-and-bad-actors.html

[۳] https://developer.android.com/google/play/asi

[۴] https://security.googleblog.com/2022/04/how-we-fought-bad-apps-and-developers.html

[۵] https://thehackernews.com/2023/04/google-mandates-android-apps-to-offer.html

[۶] https://apa.aut.ac.ir/?p=9605

[۷] https://thehackernews.com/2023/03/nexus-new-rising-android-banking-trojan.html

[۸] https://thehackernews.com/2022/10/these-16-clicker-malware-infected.html

[۹] https://www.mcafee.com/blogs/other-blogs/mcafee-labs/hiddenads-spread-via-android-gaming-apps-on-google-play

[۱۰] https://thehackernews.com/2023/03/xenomorph-android-banking-trojan.html

[۱۱] https://thehackernews.com/2023/02/pixpirate-new-android-banking-trojan.html

[۱۲] https://thehackernews.com/2022/12/godfather-android-banking-trojan.html

[۱۳] https://thehackernews.com/2023/04/cybercriminals-turn-to-android-loaders.html

[۱۴] https://blog.cyble.com/2023/04/20/daam-android-botnet-being-distributed-through-trojanized-applications

[۱۵] https://cloudsek.com/blog/users-of-popular-android-applications-risk-getting-compromised-via-highly-privileged-device-migration-tools

[۱۶] https://thehackernews.com/2023/05/google-blocks-143-million-malicious.html

ثبت ديدگاه