یک نوع بدافزار جدید اندرویدی به نام Goldoson در فروشگاه رسمی Google Play شناسایی شده است که بیش از ۶۰ برنامه قانونی را در برمیگیرد که مجموعاً بیش از ۱۰۰ میلیون دانلود دارند.

یک نوع بدافزار جدید اندرویدی به نام Goldoson در فروشگاه رسمی Google Play شناسایی شده است که بیش از ۶۰ برنامه قانونی را در برمیگیرد که مجموعاً بیش از ۱۰۰ میلیون دانلود دارند.

همچنین هشت میلیون نصب اضافی از طریق فروشگاه ONE، یک فروشگاه برنامههای شخص ثالث پیشرو در کره جنوبی، ردیابی شده است.

این مؤلفه سرکش بخشی از یک کتابخانه نرمافزار شخص ثالث است که توسط برنامههای موردنظر استفاده میشود و قادر به جمعآوری اطلاعات در مورد برنامههای نصبشده، دستگاههای متصل به Wi-Fi و بلوتوث و مکانهای GPS است.

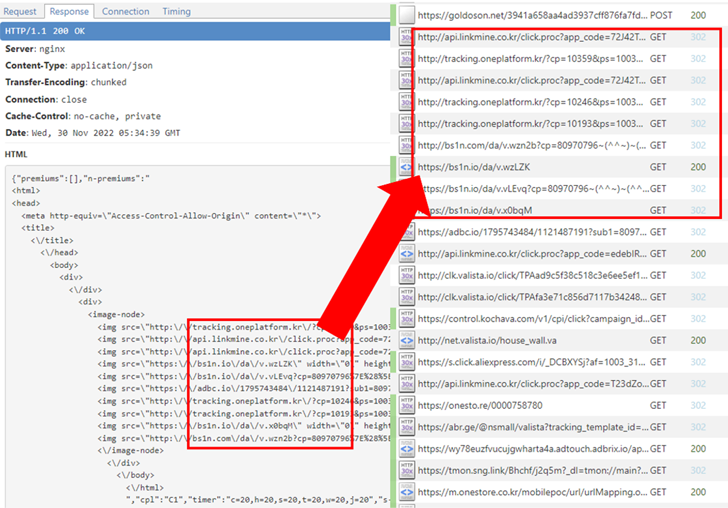

SangRyol Ryu، محقق امنیتی McAfee در گزارشی که هفته گذشته منتشر شد، دراینباره گفت [۱]: «علاوه بر این، این کتابخانه مجهز به این قابلیت است که با کلیک کردن روی تبلیغات در پسزمینه، بدون رضایت کاربر، کلاهبرداری تبلیغاتی انجام دهد.»

علاوه بر این، قابلیت بارگذاری مخفیانه صفحات وب را نیز شامل میشود، ویژگی که میتواند برای بارگذاری تبلیغات برای سود مالی مورد سوءاستفاده قرار گیرد. با بارگذاری کد HTML در یک [۲]WebView مخفی و هدایت ترافیک به URL ها به این امر دست مییابد.

پس از افشای مسئولانه به گوگل، ۳۶ برنامه از ۶۳ برنامه متخلف از فروشگاه Google Play خارجشدهاند. همچنین ۲۷ برنامه باقیمانده برای حذف کتابخانه مخرب بهروز شدهاند.

برخی از این برنامههای برجسته عبارتاند از:

- POINT with L.PAY

- Swipe Brick Breaker (removed)

- Money Manager Expense & Budget

- TMAP – 대리,주차,전기차 충전,킥보드를 티맵에서!

- 롯데시네마

- 지니뮤직 – genie

- 컬쳐랜드[컬쳐캐쉬]

- GOM Player

- 메가박스 (removed), and

- LIVE Score, Real-Time Score

این یافتهها نیاز توسعهدهندگان برنامه را به شفافیت در مورد وابستگیهای استفادهشده در نرمافزار خود نشان میدهد، نه اینکه اقدامات کافی را برای محافظت از اطلاعات کاربران در برابر چنین سوءاستفادههایی انجام دهند.

Kern Smith، معاون مهندسی فروش قاره آمریکا در Zimperium، دراینباره گفت: «مهاجمان در تلاشهای خود برای آلوده کردن برنامههای کاربردی قانونی در سراسر پلتفرمها پیچیدهتر میشوند.»

استفاده از SDKها و کدهای شخص ثالث، و پتانسیل آنها برای معرفی کدهای مخرب به برنامههای کاربردی غیرقانونی، تنها زمانی که مهاجمان شروع به هدف قرار دادن زنجیره تأمین نرمافزار برای به دست آوردن بزرگترین ردپای ممکن میکنند، به رشد خود ادامه میدهد.

یکی از سخنگویان گوگل به هکر نیوز گفت که «وقتی برنامههایی را مییابیم که خطمشیهای ما را نقض میکنند» اقدامات لازم را انجام میدهیم و به توسعهدهندگان اطلاع میدهیم تا اصلاحات لازم را مطابقت با برنامهها اجرا کنند.

این غول فناوری همچنین افزود: «کاربران همچنین توسط [۳]Google Play Protect محافظت میشوند که میتواند به کاربران از برنامههای مخرب شناساییشده در دستگاههای اندروید هشدار دهد».

این توسعه زمانی انجام میشود که Cyble یک تروجان بانکی اندروید جدید به نام [۴]Chameleon را معرفی کرد که از ژانویه ۲۰۲۳ فعال بوده و کاربران استرالیا و لهستان را هدف قرار داده است.

این تروجان هیچ تفاوتی با سایر[۵] بدافزارهای بانکی[۶] که در سطح اینترنت مشاهده میشوند به دلیل سوءاستفاده از سرویسهای دسترسی اندروید برای جمعآوری اطلاعات اعتبار و کوکیها، ثبت ضربههای کلید، جلوگیری از حذف نصب آن و انجام سایر فعالیتهای شرورانه نیست.

همچنین برای نمایش همپوشانیهای سرکش در بالای لیست خاصی از برنامهها، رهگیری پیامهای اساماس، و حتی شامل یک عملکرد استفادهنشده است که به آن امکان دانلود و اجرای payload دیگری را میدهد، طراحی شده است.

Chameleon با استفاده از بررسیهای ضد شبیهسازی برای تشخیص اینکه آیا دستگاه روت شده است یا در یک محیط اشکالزدایی اجرا میشود، میل به فرار دارد و اگر چنین است، خود را خاتمه میدهد.

برای کاهش چنین تهدیداتی، به کاربران توصیه میشود فقط برنامهها را از منابع قابلاعتماد دانلود کنند، مجوزهای برنامه را بررسی کنند، از رمزهای عبور قوی استفاده کنند، احراز هویت چندعاملی را فعال کنند و هنگام دریافت پیامک یا ایمیل از فرستندگان ناشناس احتیاط کنند.

منابع

[۱] https://www.mcafee.com/blogs/other-blogs/mcafee-labs/goldoson-privacy-invasive-and-clicker-android-adware-found-in-popular-apps-in-south-korea

[۲] https://developer.android.com/develop/ui/views/layout/webapps/webview

[۳] https://support.google.com/googleplay/answer/2812853?hl=en

[۴] https://blog.cyble.com/2023/04/13/chameleon-a-new-android-malware-spotted-in-the-wild

[۵] https://thehackernews.com/2023/03/xenomorph-android-banking-trojan.html

[۶] https://thehackernews.com/2023/03/nexus-new-rising-android-banking-trojan.html

[۷] https://thehackernews.com/2023/04/goldoson-android-malware-infects-over.html

ثبت ديدگاه