یک بسته مخرب پایتون آپلود شده در فهرست بسته پایتون (PyPI) حاوی یک دزد اطلاعات با ویژگیهای کامل و تروجان دسترسی از راه دور است.

یک بسته مخرب پایتون آپلود شده در فهرست بسته پایتون (PyPI) حاوی یک دزد اطلاعات با ویژگیهای کامل و تروجان دسترسی از راه دور است.

این بسته که colourfool نام دارد، توسط تیم اطلاعاتی تهدیدات سایبری Kroll شناسایی شد و این شرکت این بدافزار را Color-Blind نامید.

دیو ترومن و جورج گلس، محققین Kroll، در گزارشی که با The Hacker News به اشتراک گذاشته شده است، میگویند[۱]: «بدافزار Colour-Blind به دموکراتیک کردن جرائم سایبری اشاره میکند که میتواند منجر به تشدید چشمانداز تهدید شود، زیرا میتوان انواع مختلفی از کدهای منبعِ گرفتهشده از دیگران را تولید کرد.»

colourfool، مانند سایر ماژولهای سرکش پایتون[۲] که در ماههای اخیر کشف شدهاند، کد مخرب خود را در اسکریپت راهاندازی پنهان میکند که به یک payload بایگانی ZIP میزبانیشده در Discord اشاره میکند.

این فایل حاوی یک اسکریپت پایتون (code.py) است که دارای ماژولهای مختلفی است که برای ثبت کلیدهای فشردهشده، سرقت کوکیها و حتی غیرفعال کردن نرمافزارهای امنیتی طراحی شده است.

این بدافزار، علاوه بر انجام بررسیهای فرار دفاعی برای تعیین اینکه آیا در یک sandbox اجرا میشود یا خیر، با استفاده از یک اسکریپت ویژوالبیسیک، پایداری را ایجاد میکند و از انتقال [.]sh برای استخراج دادهها استفاده میکند.

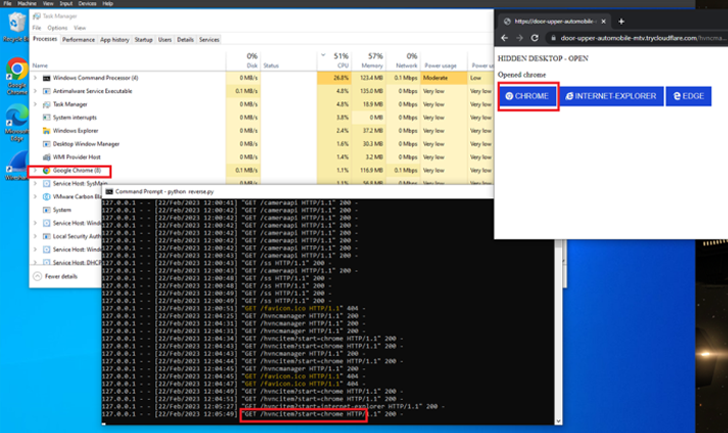

محققان دراینباره گفتند: “بهعنوان روشی برای کنترل از راه دور، این بدافزار یک برنامه وب Flask را راهاندازی میکند که از طریق ابزار تونل معکوس Cloudflare به نام “Cloudflared”در دسترس اینترنت قرار میگیرد و قوانین فایروال ورودی را دور میزند.”

استفاده از تونلهای Cloudflare نشاندهنده کمپین دیگری[۳] است که ماه گذشته توسط Phylum فاش شد و از شش بسته تقلبی برای توزیع یک stealer-cum-RAT با نام powerRAT استفاده کرد.

ترومن به The Hacker News گفت: “شباهتهای زیادی بین این بدافزارها وجود دارد، زیرا هر دو از Flask و Cloudflare استفاده میکنند. بااینحال، درحالیکه بدافزار موردتحقیق Phylum برای بسیاری از عملکردهای کلیدی خود به PowerShell متکی است، “Color-Blind” تقریباً بهطور کامل در پایتون نوشته شده است.

ترومن اضافه کرد: “این را با عملکرد ارائهشده توسط برنامه وب Flask که اقدامات متفاوتی انجام میدهد، بهجای اینکه بدافزار جدیدتر به عملکرد قدیمیتر اضافه کند، ترکیب کنید، این میتواند به این معنی باشد که این رابطه بیشتر به شکل بازیگران مختلف تهدید است که ایدهها، منابع یا کد را به اشتراک میگذارند بهجای اینکه تکامل یک کد پایه توسط یک بازیگر واحد توسعه یابد.”

این تروجان دارای ویژگیهای غنی است و قادر به جمعآوری رمزهای عبور، خاتمه برنامهها، گرفتن اسکرینشات، ثبت کلیدهای فشردهشده، باز کردن صفحات وب دلخواه در مرورگر، اجرای دستورات، گرفتن دادههای کیف پول رمزنگاریشده و حتی ردیابی قربانیان از طریق دوربین وب است.

این یافتهها زمانی به دست میآیند که عوامل تهدید از کد منبع مرتبط با [۴]W4SP stealer برای تولید نسخههای کپی که از طریق بستههای پایتون مانند ratebypass، imagesolverpy و ۳m-promo-gen-api توزیع میشوند[۵]، استفاده میکنند [۶].

علاوه بر این Phylum سه بسته اضافی به نامهای pycolured، pycolurate و colurful کشف کرد[۷] که برای ارائه یک تروجان دسترسی از راه دور مبتنی بر Go به نام Spark استفاده شدهاند.

علاوه بر حملاتی که PyPI را هدف قرار میدهد، این شرکت امنیتی زنجیره تأمین نرمافزار جزئیات یک کمپین حمله گسترده را نیز فاش کرد[۸] که در آن عوامل تهدید ناشناخته ۱۱۳۸ بسته را برای استقرار یک فایل اجرایی Rust منتشر کردند، که سپس برای حذف باینریهای بدافزار اضافی استفاده میشود.

منابع

[۱] https://www.kroll.com/en/insights/publications/cyber/pypi-packages-deliver-python-remote-access-tools

[۲] https://thehackernews.com/2023/02/python-developers-warned-of-trojanized.html

[۳] https://thehackernews.com/2023/01/malicious-pypi-packages-using.html

[۴] https://thehackernews.com/2022/12/w4sp-stealer-discovered-in-multiple.html

[۵] https://blog.sonatype.com/how-stolen-information-stealers-are-fueling-an-underground-market

[۶] https://apa.aut.ac.ir/?p=9473

[۷] https://blog.phylum.io/phylum-discovers-go-based-rat-spark-being-distributed-on-pypi

[۸] https://github.com/XZB-1248/Spark

[۹] https://thehackernews.com/2023/03/experts-identify-fully-featured-info.html

ثبت ديدگاه