مایکروسافت چهار خانواده مختلف باجافزاری به نامهای KeRanger[1]، FileCoder، MacRansom و EvilQuest را فاش کرده است که بر سیستمهای MacOS اپل تأثیر میگذارند.

مایکروسافت چهار خانواده مختلف باجافزاری به نامهای KeRanger[1]، FileCoder، MacRansom و EvilQuest را فاش کرده است که بر سیستمهای MacOS اپل تأثیر میگذارند.

تیم اطلاعات تهدید امنیتی این غول فناوری در گزارشی در روز پنجشنبه ۵ ژانویه ۲۰۲۳ گفت[۲]: «درحالیکه این خانوادههای دژافزار قدیمی هستند، اما طیف وسیعی از قابلیتها و رفتارهای مخرب ممکن در پلتفرم را نشان میدهند.»

بردار اولیه برای این خانوادههای باجافزاری شامل چیزی است که سازنده ویندوز آن را «روشهای به کمک کاربر» مینامد، که در آن قربانی برنامههای تروجانشده را دانلود و نصب میکند.

از طرف دیگر، میتواند بهعنوان یک payload مرحله دوم وارد شود که توسط یک دژافزار از قبل موجود روی میزبان آلوده یا بهعنوان بخشی از یک حمله زنجیره تأمین رها میشود.

صرفنظر از شیوه به کار گرفتهشده، حملات در امتداد خطوط مشابهی پیش میروند و عوامل تهدید بر ویژگیهای سیستمعامل قانونی تکیه میکنند و از آسیبپذیریها برای نفوذ به سیستمها و رمزگذاری فایلهای موردعلاقه استفاده میکنند.

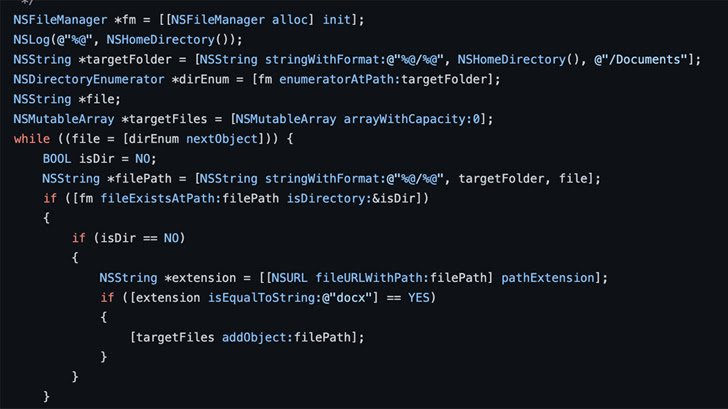

این شامل استفاده از ابزار Find Unix و همچنین توابع کتابخانه مانند opendir، readdir وclosedir برای شمارش فایلها میشود. روش دیگری که توسط مایکروسافت مورد استفاده قرار گرفته است، اما توسط سویههای باجافزاری پذیرفته نشده است، رابط [۳]NSFileManager Objective-C است.

KeRanger، MacRansom و EvilQuest همچنین مشاهدهشدهاند که از ترکیبی از بررسیهای مبتنی بر سختافزار و نرمافزار برای تعیین اینکه آیا دژافزار در یک محیط مجازی در حال اجرا است یا خیر، استفاده میکنند تا در برابر تلاشهای تجزیهوتحلیل و اشکالزدایی مقاومت کنند.

KeRanger، بهویژه، از تکنیکی به نام اجرای تأخیری برای فرار از تشخیص استفاده میکند. این کار را با سه روز خواب پس از راهاندازی پیش از شروع عملکردهای مخرب خود انجام میدهد.

مایکروسافت خاطرنشان کرد که پایداری، که برای اطمینان از اجرای دژافزار حتی پس از راهاندازی مجدد سیستم ضروری است، با استفاده از عوامل راهاندازی[۴] و kernel queue ها[۵] ایجاد میشود.

درحالیکه FileCoder از ابزار ZIP برای رمزگذاری فایلها استفاده میکند، KeRanger از رمزگذاری [۶]AES در حالت زنجیره بلوک رمز ([۷]CBC) برای دستیابی به اهداف خود استفاده میکند. از سوی دیگر، MacRansom و EvilQuest هر دو از یک الگوریتم رمزگذاری متقارن[۸] استفاده میکنند.

EvilQuest که برای اولین بار در جولای ۲۰۲۰ افشا شد[۹]، فراتر از باجافزارهای معمولی است و سایر ویژگیهای تروجان مانند مشابه keylogging، به خطر انداختن فایلهای Mach-O با تزریق کد دلخواه و غیرفعال کردن نرمافزار امنیتی را در خود جای میدهد.

همچنین قابلیت اجرای هر فایلی را مستقیماً از حافظه دارد و عملاً هیچ اثری از payload روی دیسک باقی نمیگذارد.

مایکروسافت میگوید: «باجافزارها همچنان یکی از رایجترین و تأثیرگذارترین تهدیدهایی است که سازمانها را تحت تأثیر قرار میدهد و مهاجمان برای ایجاد شبکه گستردهتری از اهداف بالقوه دائماً تکنیکهای خود را توسعه میدهند و صنایع تجاری خود را گسترش میدهند.»

منابع

[۱] https://unit42.paloaltonetworks.com/new-os-x-ransomware-keranger-infected-transmission-bittorrent-client-installer

[۲] https://www.microsoft.com/en-us/security/blog/2023/01/05/unraveling-the-techniques-of-mac-ransomware

[۳] https://developer.apple.com/documentation/foundation/nsfilemanager

[۴] https://attack.mitre.org/techniques/T1543/001

[۵] https://developer.apple.com/library/archive/documentation/Darwin/Conceptual/FSEvents_ProgGuide/KernelQueues/KernelQueues.html

[۶] https://en.wikipedia.org/wiki/Advanced_Encryption_Standard

[۷] https://en.wikipedia.org/wiki/Block_cipher_mode_of_operation#Cipher_block_chaining_(CBC)

[۸] https://en.wikipedia.org/wiki/Symmetric-key_algorithm

[۹] https://apa.aut.ac.ir/?p=7309

[۱۰] https://thehackernews.com/2023/01/microsoft-reveals-tactics-used-by-4.html

ثبت ديدگاه