محققان امنیت سایبری نوع جدیدی از باجگیرافزارها (EvilQuest) را کشف کردند که کاربران macOS را هدف قرار داده است که از طریق برنامههای Pirate پخش میشود.

بر اساس چندین گزارش مستقل از طرف محقق دژافزارK7 Lab یعنی Dinesh Devadoss ،Patrick Wardle و Malwarebytes، این نوع باجگیرافزار با عنوان EvilQuest همراه با برنامههای معتبر بستهبندی شده است که پس از نصب، خود را با عنوان Apple CrashReporter یا Google Software Update معرفی میکند[۱-۳].

علاوه بر رمزگذاری فایلهای قربانی، EvilQuest همچنین دارای امکاناتی برای اطمینان از تداوم، ضبط کردن کلیدهای فشردهشده، ورود به سیستم، ایجاد یک shell معکوس و سرقت فایلهای مربوط به کیف پول ارزهای دیجیتال است.

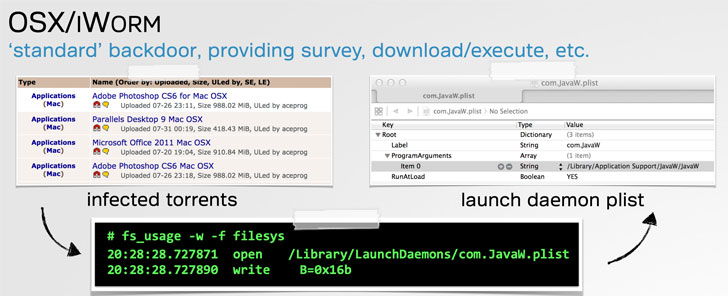

با این پیشرفت، EvilQuest به تعداد کمی از باجگیرافزارها میپیوندد که بهطور انحصاری کاربران macOS را هدف قرار میدادند[۴و۵]، ازجمله KeRanger و Patcher.

به نظر میرسد منبع این بدافزار نسخههای تروجان شدهی نرمافزارهای محبوب macOS مانند Little Snitch، یک نرمافزار DJ به نام Mixed In Key 8 و Ableton Live است که در سایتهای محبوب تورنت توزیع میشوند.

Thomas Reed، مدیر Mac و موبایل در Malwarebytes گفت: “در ابتدا،installer قانونی Little Snitch بهصورت زیبایی و حرفهای بستهبندی شده است که همراه با یکinstaller سفارشی خوشساخت بهطور صحیح امضا شده است. بااینحال، اینinstaller یک بستهی installer سادهی اپل با یک آیکون عمومی بود. بدتر اینکه، این بستهی installer بدون هدف در یک فایل disk image توزیع شده بود.”

EvilQuest پس از نصب روی میزبان آلوده، یک بررسی sandbox را برای شناسایی sleep-patching انجام میدهد[۶] و به منطق anti-debugging مجهز شده است تا اطمینان حاصل شود که این برنامهی دژافزار تحت یک debugger در حال اجرا نیست.

Reed گفت: “برای بدافزارها داشتن تأخیر غیرمعمول نیست. بهعنوانمثال، اولین باجگیرافزار رایانهای مختص MacOS یعنی KeRanger شامل سه روز تأخیر بین آلوده کردن سیستم و شروع به رمزگذاری فایلها بود. این موضوع به پنهان کردن منبع موذی کمک میکند، زیرا ممکن است این رفتار مخرب بلافاصله با برنامهی نصبشده از سه روز قبل مرتبط نشود.”

این باجگیرافزار همچنین هرگونه نرمافزار امنیتی (مانند Kaspersky ، Norton ، Avast ، DrWeb ، McAfee ، Bitdefender و Bullguard) را که ممکن است چنین رفتارهای مخربی را روی سیستم تشخیص داده یا مسدود کنند، از بین میبرد و با استفاده از فایلهای عامل راهاندازی و daemon property list مانند com.apple.questd.plist پایداری خود را تضمین میکند[۷] و هر بار که کاربر وارد سیستم شود؛ دژافزار بهطور خودکار از ابتدا راهاندازی میشود.

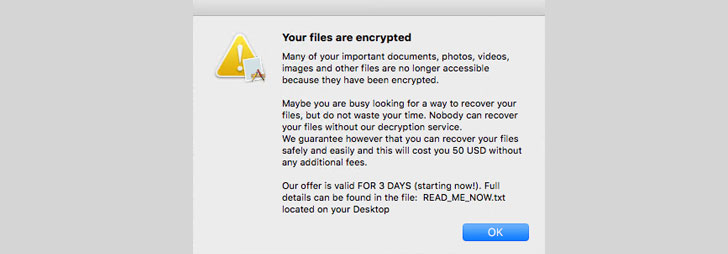

در آخرین مرحله، EvilQuest نسخهای از خود را راهاندازی میکند و شروع به رمزگذاری فایلها، شمارش کیف پول ارزهای دیجیتال (“wallet.pdf”) و فایلهای مربوط به keychain میکند؛ قبل از اینکه درنهایت دستورالعمل مربوط به باجخواهی برای درخواست ۵۰ دلار در ۷۲ ساعت یا پذیرفتن قفل ماندن فایلها نمایش داده شود.

اما ویژگیهای EvilQuest فراتر از یک باجگیرافزار معمولی است، ازجمله امکان برقراری ارتباط با سرور فرمان و کنترل (“andrewka6.pythonanywhere.com”) برای اجرای دستورات از راه دور، راهاندازی keylogger، ایجاد یک shell معکوس و حتی اجرای یک payload موذی بهطور مستقیم خارج از حافظه.

Wardle در این مورد میگوید: “یک مهاجم مسلح با این قابلیتها میتواند کنترل کامل روی یک میزبان آلوده را به دست آورد.”

درحالیکه کار برای یافتن یک ضعف در الگوریتم رمزگذاری این باجگیرافزار برای تولید یک نرمافزار رمزگشایی آغازشده است، اما توصیه میشود کاربران macOS برای جلوگیری از دست رفتن دادهها، از فایلهای خود پشتیبان تهیه کنند و برای خنثی کردن چنین حملاتی از ابزاری مانند RansomWhere استفاده کنند[۸].

Reed نتیجهگیری کرد که: “بهترین راه برای جلوگیری از پیامدهای این باجگیرافزار این است که از فایلهایتان نسخهی پشتیبان تهیه کنید. حداقل دو نسخه پشتیبان از تمام دادههای مهم را نگه دارید و حداقل یکی از پشتیبانها نباید در سیستم Mac نگه داشته شود.”

منابع

[۱] https://twitter.com/dineshdina04/status/1277668001538433025

[۲] https://objective-see.com/blog/blog_0x59.html

[۳] https://blog.malwarebytes.com/mac/2020/06/new-mac-ransomware-spreading-through-piracy/

[۴]https://unit42.paloaltonetworks.com/new-os-x-ransomware-keranger-infected-transmission-bittorrent-client-installer

[۵] https://www.welivesecurity.com/2017/02/22/new-crypto-ransomware-hits-macos

[۶]https://www.isaca.org/resources/isaca-journal/issues/2017/volume-6/evasive-malware-tricks-how-malware-evades-detection-by-sandboxes

[۷] https://en.wikipedia.org/wiki/Property_list

[۸] https://objective-see.com/products/ransomwhere.html

[۹] https://thehackernews.com/2020/07/macos-ransomware-attack.html

ثبت ديدگاه