جزئیاتی در مورد یک نقص امنیتی وصله شده روز صفر در Windows Common Log File System یا CLFS ظاهر شده است که میتواند توسط یک مهاجم برای به دست آوردن مجوزهای بالا در ماشینهای در معرض خطر مورد بهرهبرداری قرار گیرد.

این مشکل که با نام CVE-2022-37969 (امتیاز ۸/۷ در مقیاس CVSS) پیگیری میشود[۱]، توسط مایکروسافت بهعنوان بخشی از بهروزرسانیهای سهشنبهای هر ماه برای سپتامبر ۲۰۲۲ موردبررسی قرار گرفت، درحالیکه همچنین اشاره کرد که بهطور فعال در سطح اینترنت مورد بهرهبرداری قرار میگرفت.

این شرکت در گزارش خود خاطرنشان کرد[۲]: “یک مهاجم باید از قبل به سیستم دسترسی داشته باشد و توانایی اجرای کد روی سیستم هدف را داشته باشد. این تکنیک در مواردی که مهاجم از قبل این توانایی را در سیستم هدف ندارد، اجازه اجرای کد از راه دور را نمیدهد.”

همچنین به محققان CrowdStrike، DBAPPSecurity، Mandiant و Zscaler برای گزارش این آسیبپذیری روز صفر بدون پرداختن به جزئیات بیشتر در مورد ماهیت حملات، اعتبار داده است.

اکنون، تیم محقق Zscaler ThreatLabz فاش کرده است[۳] که یک اکسپلویت در سطح اینترنت را برای این آسیبپذیری روز صفر در ۲ سپتامبر ۲۰۲۲ ثبت کرده است.

این شرکت امنیت سایبری در تجزیهوتحلیل علت ریشهای که با آن به اشتراک گذاشته شده است، به The Hacker News گفت: “علت این آسیبپذیری به دلیل عدم بررسی دقیق محدودیتها در فیلد cbSymbolZone در سربرگ رکورد پایه برای فایل گزارش پایه (BLF) در CLFS.sys است.”

“اگر فیلد cbSymbolZone روی یک offset نامعتبر تنظیم شده باشد، یک نوشتن خارج از محدوده[۴] در offset نامعتبر رخ میدهد.”

CLFS یک سرویس ورود به سیستم همهمنظوره[۵] است که میتواند توسط برنامههای کاربردی نرمافزاری که هم در حالت کاربر یا هم در حالت هسته اجرا میشوند برای ضبط دادهها و همچنین رویدادها و بهینهسازی دسترسی به گزارش استفاده شود.

برخی از موارد استفاده مرتبط با CLFS شامل پردازش تراکنش آنلاین (OLTP)، ثبت رویدادهای شبکه، ممیزی انطباق و تجزیهوتحلیل تهدید است.

طبق گفته Zscaler، این آسیبپذیری ریشه در بلوک metadata به نام رکورد پایه دارد که در یک فایل لاگ پایه[۶] ارائه میشود، که زمانی که یک فایل log با استفاده از تابع ()CreateLogFile ایجاد میشود، تولید میشود.

به گفته Alex Ionescu، معمار ارشد در Crowdstrike، «[رکورد پایه] شامل جداول نمادهایی[۷] است که اطلاعات مربوط به مشتری، کانتینر و زمینههای امنیتی مختلف مرتبط با فایل گزارش پایه، و همچنین اطلاعات حسابداری مربوط به آنها را ذخیره میکند[۸].

درنتیجه، بهرهبرداری موفقیتآمیز از CVE-2022-37969 از طریق یک فایل لاگ پایه ساختهشده ویژه میتواند منجر به خراب شدن حافظه شود و با گسترش آن، باعث ازکارافتادن سیستم (معروف به صفحه آبی مرگ[۹] یا BSoD) به روشی قابلاعتماد شود.

همانطور که گفته شد، خرابی سیستم تنها یکی از نتایجی است که از استفاده از آسیبپذیری ناشی میشود، زیرا میتوان از آن برای دستیابی به افزایش امتیازات نیز استفاده کرد.

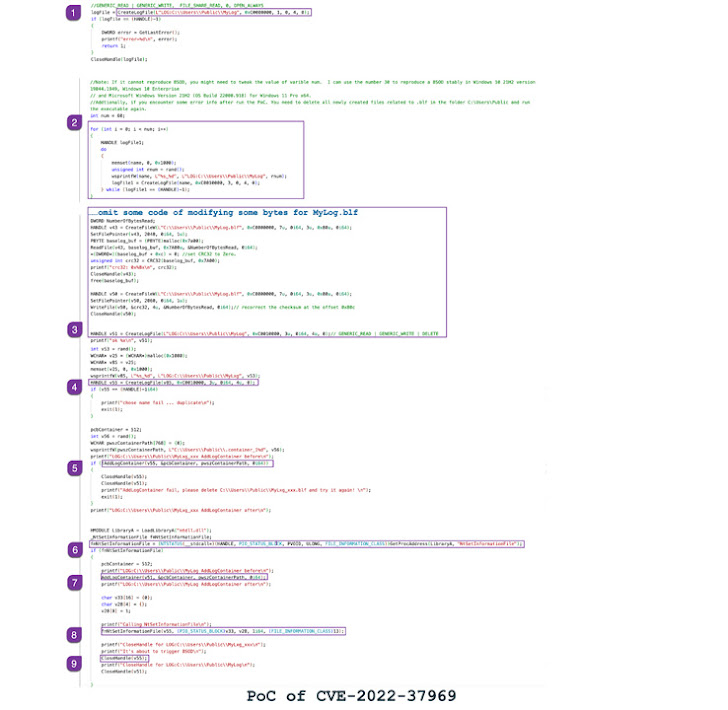

Zscaler دستورالعملهای اثبات ادعا (PoC) را برای ایجاد حفره امنیتی در دسترس قرار داده است و این امر ضروری است که کاربران ویندوز برای کاهش تهدیدات احتمالی سیستمعامل خود را به آخرین نسخه ارتقا دهند.

منابع

[۱] https://thehackernews.com/2022/09/microsofts-latest-security-update-fixes.html

[۲] https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2022-37969

[۳] https://www.zscaler.com/blogs/security-research/technical-analysis-zero-day-vulnerability-cve-2022-37969-part-1-root-cause

[۴] https://cwe.mitre.org/data/definitions/787.html

[۵] https://learn.microsoft.com/en-us/windows-hardware/drivers/kernel/introduction-to-the-common-log-file-system

[۶] https://learn.microsoft.com/en-us/previous-versions/windows/desktop/clfs/creating-a-log-file

[۷] https://en.wikipedia.org/wiki/Symbol_table

[۸] https://github.com/ionescu007/clfs-docs

[۹] https://en.wikipedia.org/wiki/Blue_screen_of_death

[۱۰] https://thehackernews.com/2022/10/researchers-reveal-detail-for-windows.html

ثبت ديدگاه