مایکروسافت روز پنجشنبه ۲۲ سپتامبر ۲۰۲۲ در مورد حملهی consumer-facing هشدار داد که از برنامههای OAuth سرکش استفاده کرده است که روی مستأجرهای ابری در معرض خطر مستقر شدهاند تا درنهایت کنترل سرورهای Exchange و انتشار هرزنامه را در اختیار گیرند.

مایکروسافت روز پنجشنبه ۲۲ سپتامبر ۲۰۲۲ در مورد حملهی consumer-facing هشدار داد که از برنامههای OAuth سرکش استفاده کرده است که روی مستأجرهای ابری در معرض خطر مستقر شدهاند تا درنهایت کنترل سرورهای Exchange و انتشار هرزنامه را در اختیار گیرند.

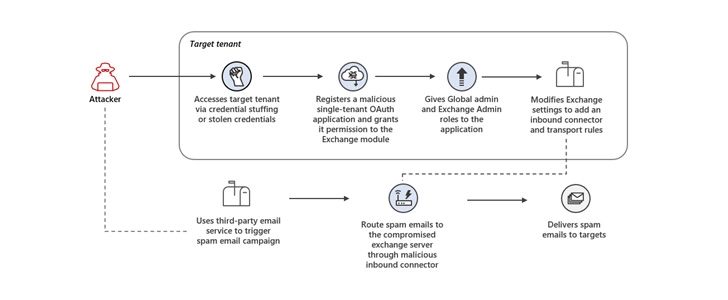

تیم تحقیقاتی Microsoft 365 Defender دراینباره گفت: “بازیگر تهدید حملاتِ credential stuffing را علیه حسابهای پرخطری که احراز هویت چندعاملی (MFA) را فعال نمیکردند، انجام داد و از حسابهای ادمین ناامن برای دسترسی اولیه استفاده کرد.”

دسترسی غیرمجاز به مستأجر ابری به دشمن اجازه میداد تا یک برنامه مخرب OAuth را ثبت کند و به آن مجوزهای بالاتری بدهد و درنهایت تنظیمات Exchange Server را تغییر دهد تا ایمیلهای ورودی از آدرسهای IP خاص از طریقِ سرورِ ایمیلِ در معرض خطر هدایت شوند.

مایکروسافت دراینباره گفت[۱]: “این تغییرات در تنظیماتِ سرورِ Exchange به عامل تهدید اجازه میدهد تا هدف اصلی خود را در حمله انجام دهد یعنی ارسال ایمیلهای هرزنامه. ایمیلهای هرزنامه بهعنوان بخشی از یک طرح قرعهکشی فریبنده با هدف فریبِ گیرندگان برای ثبتنام برای اشتراکهای پولیِ دورهای ارسال میشوند.”

در این پیامهای ایمیل از گیرندگان خواسته میشود تا برای دریافت جایزه روی پیوندی کلیک کنند، با انجام این کار، قربانیان به یک صفحه landing هدایت میشوند که از قربانیان میخواهد اطلاعات کارت اعتباری خود را برای یک هزینه حملونقل اندک برای دریافت جایزه وارد کنند.

عامل تهدید همچنین چندین مرحله را برای فرار از شناسایی و ادامه عملیات خود برای مدت طولانی انجام داد، ازجمله هفتهها یا حتی ماهها استفاده از برنامه مخرب OAuth پس از راهاندازی و حذف تغییرات ایجادشده در سرور Exchange پس از هر کمپین اسپم.

بخش اطلاعات تهدیدات مایکروسافت اعلام کرد که دشمن چندین سال است که بهطور فعال کمپینهای ایمیل اسپم را اجرا میکند و معمولاً حجم بالایی از ایمیلهای هرزنامه را در فواصل کوتاه از طریق روشهای مختلف ارسال میکند.

اگرچه به نظر میرسد هدف اصلی این حمله فریب کاربران ناخواسته برای ثبتنام در خدمات اشتراک ناخواسته باشد، اما اگر از تکنیک مشابه برای سرقت اطلاعات اعتباری یا توزیع دژافزار استفاده میشد، میتوانست یک تهدید بسیار جدیتری ایجاد کند.

مایکروسافت دراینباره گفت: «درحالیکه کمپین اسپم بعدی حسابهای ایمیل مصرفکننده را هدف قرار میدهد، این حمله مستأجران سازمانی را هدف قرار میدهد تا از آنها بهعنوان زیرساخت برای این کمپین استفاده کنند. بنابراین، این حمله ضعفهای امنیتی را آشکار میکند که میتواند توسط سایر بازیگران تهدید در حملاتی که میتواند مستقیماً بر شرکتهای مورد هدف تأثیر بگذارد، استفاده شود.»

منابع

[۱] https://www.microsoft.com/security/blog/2022/09/22/malicious-oauth-applications-used-to-compromise-email-servers-and-spread-spam

[۲] https://thehackernews.com/2022/09/microsoft-teams-gifshell-attack-what-is.html

ثبت ديدگاه