محققان یک نقص امنیتی را فاش کردهاند که بر سه افزونهی مختلف وردپرس تأثیر میگذارد که بیش از ۸۴٫۰۰۰ وبسایت را تحت تأثیر قرار میدهند و ممکن است توسط یک عامل مخرب برای تصرف سایتهای آسیبپذیر مورد بهرهبرداری قرار گیرند.

Wordfence، شرکت امنیتی وردپرس در گزارشی که هفته گذشته منتشر شد گفت[۱]: “این نقص به مهاجم امکان میدهد تا گزینههای سایت دلخواه را در یک سایت آسیبپذیر بهروز کند، مشروط بر اینکه بتواند مدیر سایت را فریب دهد تا عملی مانند کلیک کردن روی یک لینک انجام دهد.”

نقص جعل درخواست متقابل سایت (CSRF) که بهعنوان CVE-2022-0215 ردیابی میشود[۲]، در مقیاس CVSS دارای رتبه ۸٫۸ است و بر سه افزونه نگهداری شده توسط Xootix تأثیر میگذارد[۳]:

- پاپ آپ ورود/ثبتنام (فرم درونخطی + ووکامرس)[۴]

- سبد جانبی Woocommerce (Ajax)[5]

- فهرست انتظار Woocommerce (اعلان کننده بازگشت در انبار)[۶]

CSRF، همچنین بهعنوان حمله با یک کلیک یا session riding شناخته میشود[۷]، زمانی اتفاق میافتد که یک کاربر نهایی احراز هویت شده توسط یک مهاجم فریب داده میشود تا یک درخواست وب ساختهشده ویژه ارسال کند. OWASP در مستندات خود خاطرنشان میکند: “اگر قربانی یک حساب مدیریتی باشد، CSRF میتواند کل برنامه وب را در معرض خطر قرار دهد.”

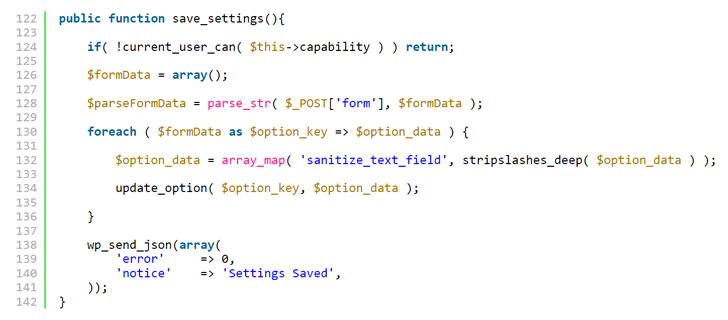

بهطور خاص، منشأ این آسیبپذیری عدمتأیید اعتبار هنگام پردازش درخواستهای AJAX است[۸]، که بهطور مؤثر به مهاجم این امکان را میدهد تا گزینه «users_can_register» (یعنی هرکسی میتواند ثبتنام کند) را در یک سایت به true بهروزرسانی کند[۹] و تنظیمات «default_role» را به مدیر (اعطای کنترل کامل) تنظیم کند (یعنی نقش پیشفرض کاربرانی که در وبلاگ ثبتنام میکنند).

Login/Signup Popup روی بیش از ۲۰۰٫۰۰۰ سایت نصب شده است، درحالیکه Side Cart Woocommerce و Waitlist Woocommerce به ترتیب در بیش از ۴٫۰۰۰ و ۶۰٫۰۰۰ سایت نصب شدهاند.

به دنبال افشای مسئولانه توسط محققان Wordfence در نوامبر ۲۰۲۱، این مشکل در ورود به سیستم/ثبتنام پاپ آپ نسخه ۲٫۳، سبد کناری Woocommerce نسخه ۲٫۱ و فهرست انتظار Woocommerce نسخه ۲٫۵٫۲ برطرف شده است.

این یافتهها کمی بیش از یک ماه پس از بهرهبرداری مهاجمان از نقاط ضعف[۱۰] در چهار افزونه و ۱۵ موضوع Epsilon Framework برای هدف قرار دادن ۱٫۶ میلیون سایت وردپرس بهعنوان بخشی از یک کمپین حمله در مقیاس بزرگ که از ۱۶٫۰۰۰ آدرس IP سرچشمه میگیرد، به دست آمد.

Chloe Chamberland از Wordfence دراینباره گفت: “اگرچه این آسیبپذیری CSRF کمتر مورد بهرهبرداری قرار میگیرد، زیرا به تعامل مدیر نیاز دارد، اما میتواند تأثیر قابلتوجهی بر سایتی که با موفقیت مورد بهرهبرداری قرار گرفته است داشته باشد و بهاینترتیب، بهعنوان یک یادآوری فوقالعاده مهم عمل میکند که هنگام کلیک کردن روی پیوندها یا پیوستها آگاه باشید و اطمینان حاصل کنید که بهطور منظم افزونهها و theme های خود را بهروز نگه میدارید.”

منابع

[۱] https://www.wordfence.com/blog/2022/01/84000-wordpress-sites-affected-by-three-plugins-with-the-same-vulnerability

[۲] https://en.wikipedia.org/wiki/Cross-site_request_forgery

[۴] https://wordpress.org/plugins/easy-login-woocommerce

[۵] https://wordpress.org/plugins/side-cart-woocommerce

[۶] https://wordpress.org/plugins/waitlist-woocommerce

[۷] https://owasp.org/www-community/attacks/csrf

[۸] https://developer.mozilla.org/en-US/docs/Web/Guide/AJAX/Getting_Started

[۹] https://codex.wordpress.org/Option_Reference

[۱۰] https://apa.aut.ac.ir/?p=8508

[۱۱] https://thehackernews.com/2022/01/high-severity-vulnerability-in-3.html

ثبت ديدگاه