بیش از ۱٫۶ میلیون سایت وردپرس توسط یک کمپین حمله فعال در مقیاس بزرگ که از ۱۶۰۰۰ آدرس IP سرچشمه میگیرد، با بهرهبرداری از نقاط ضعف در چهار افزونه و پانزده theme از Epsilon Framework هدف قرارگرفتهاند.

شرکت امنیتی وردپرس Wordfence که جزئیات این حملات را فاش کرده است[۱]، روز پنجشنبه ۹ دسامبر ۲۰۲۱ اعلام کرد که بیش از ۱۳٫۷ میلیون حمله را که افزونهها و theme ها را با هدف تسخیر وبسایتها و انجام اقدامات مخرب هدف گرفته بودند را در مدت ۳۶ ساعت، شناسایی و مسدود کرده است.

افزونههای موردبحث عبارتاند از Kiwi Social Share (نسخه ۲٫۰٫۱۰ به قبل)، WordPress Automatic، Pinterest Automatic (نسخه ۳٫۵۳٫۲ به قبل) و PublishPress Capabilities که برخی از themeهای فریمورک اپسیلون و نسخههای مربوط به آنها به شرح زیر است:

- Activello (<=1.4.1)

- Affluent (<1.1.0)

- Allegiant (<=1.2.5)

- Antreas (<=1.0.6)

- Bonkers (<=1.0.5)

- Brilliance (<=1.2.9)

- Illdy (<=2.1.6)

- MedZone Lite (<=1.2.5)

- NatureMag Lite (no known patch available)

- NewsMag (<=2.4.1)

- Newspaper X (<=1.3.1)

- Pixova Lite (<=2.0.6)

- Regina Lite (<=2.0.5)

- Shapely (<=1.2.8)

- Transcend (<=1.1.9)

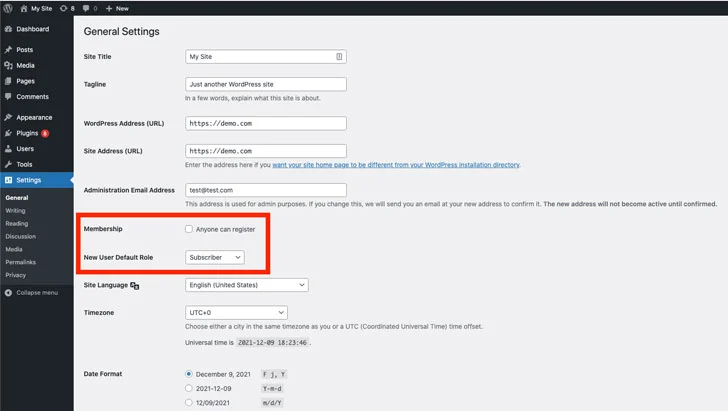

اکثر این حملات مشاهدهشده توسط Wordfence شامل بهروزرسانی[۲] گزینه “users_can_register” (یعنی هرکسی میتواند ثبتنام کند) توسط دشمن است تا فعال شود و تنظیمات “default_role” (یعنی نقش پیشفرض کاربرانی که در وبلاگ ثبتنام میکنند) را به مدیر تنظیم کند که نتیجه آن میشود اجازه دادن به دشمن برای ثبتنام در سایتهای آسیبپذیر بهعنوان یک کاربر ممتاز و به دست گرفتن کنترل.

علاوه بر این، گفته میشود[۳] که این نفوذها تنها پس از ۸ دسامبر افزایش یافته است، که Chloe Chamberland از Wordfence در این باره گفت: «آسیبپذیری اخیراً اصلاحشده در قابلیتهای PublishPress ممکن است جرقهای را برای مهاجمان ایجاد کند تا آسیبپذیریهای مختلف، بهروزرسانی گزینههای دلخواه را بهعنوان بخشی از یک کمپین عظیم هدف قرار دهند.»

با توجه به بهرهبرداری فعال، به صاحبان سایت وردپرس که هر یک از افزونهها یا theme های فوق را اجرا میکنند، توصیه میشود که آخرین اصلاحات را برای کاهش تهدیدات اعمال کنند.

منابع

[۱] https://www.wordfence.com/blog/2021/12/massive-wordpress-attack-campaig

[۲] https://codex.wordpress.org/Option_Reference

[۳] https://www.wordfence.com/blog/2021/12/massive-wordpress-attack-campaign

[۴] https://thehackernews.com/2021/12/16-million-wordpress-sites-under.html

ثبت ديدگاه