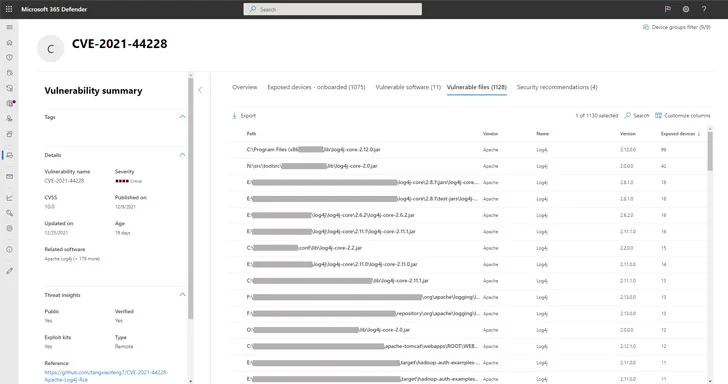

مایکروسافت روز چهارشنبه ۱۹ ژانویه ۲۰۲۲ جزئیات یک آسیبپذیری امنیتی جدید در نرمافزارSolarWinds Serv-U را فاش کرد که به گفته آنها توسط عوامل تهدید برای انتشار حملات با استفاده از نقصهای Log4j برای به خطر انداختن اهداف مورداستفاده قرار گرفته است.

این مشکل که بهعنوان CVE-2021-35247 (امتیاز ۵٫۳ در مقیاس CVSS) شناسایی میشود[۱] [۱]، به گفتهی [۲][۲] مرکز اطلاعات تهدید مایکروسافت (MSTIC) یک “آسیبپذیری اعتبارسنجی ورودی است که میتواند به مهاجمان اجازه دهد تا یک query را با توجه به مقدار ورودی بسازند و آن query را بدون sanitation از طریق شبکه ارسال کنند.”

این نقص که توسط محقق امنیتی Jonathan Bar Or کشف شد، نسخههای ۱۵٫۲٫۵ ازServ-U و قبل از آن را تحت تأثیر قرار میدهد و در Serv-U نسخه ۱۵٫۳ رفع شده است.

SolarWinds در گزارشی دراینباره گفت[۳] [۳]: “صفحه ورود به وبِ Serv-U برای احراز هویت LDAP به کاراکترهایی اجازه میدهد که بهاندازه کافی sanitize نشده باشند. برای رفع این نقص مکانیسم ورودی را برای انجام اعتبار سنجی و sanitization اضافی بهروز کردیم.”

این سازنده نرمافزار مدیریت فناوری اطلاعات همچنین خاطرنشان کرد که “هیچ اثر downstream شناسایی نشده است زیرا سرورهای LDAP کاراکترهای نامناسب را نادیده میگیرند.” هنوز مشخص نیست که حملات شناساییشده توسط مایکروسافت صرفاً تلاشی برای بهرهبرداری از این نقص بوده یا درنهایت موفقیتآمیز بودهاند یا خیر.

این توسعه در حالی انجام میشود که چندین عامل تهدید از نقایص Log4Shell برای اسکن انبوه و نفوذ به شبکههای آسیبپذیر برای استقرار دربهای پشتی، استخراجکنندگان ارزهای دیجیتال، باجافزارها و shell های راه دور استفاده میکنند که به فعالیتهای post-exploitation دسترسی دائمی میدهند[۴] [۴].

محققان Akamai، در تحلیلی[۵] [۵] که این هفته منتشر شد، همچنین شواهدی مبنی بر سوءاستفاده از این نقصها برای آلوده کردن و کمک به گسترش دژافزارهای مورداستفاده توسط باتنت Mirai پیدا کردند.

علاوه بر این، قبلاً مشاهده شده بود که یک گروه هکری مستقر در چین از یک آسیبپذیری امنیتی حیاتی[۶] [۶] که SolarWinds Serv-U (CVE-2021-35211) را تحت تأثیر قرار میدهد برای نصب برنامههای مخرب روی ماشینهای آلوده بهرهبرداری کردند.

منابع

[۱] https://nvd.nist.gov/vuln/detail/CVE-2021-35247

[۲] https://www.microsoft.com/security/blog/2021/12/11/guidance-for-preventing-detecting-and-hunting-for-cve-2021-44228-log4j-2-exploitation/#CVE-2021-35247

[۳] https://www.solarwinds.com/trust-center/security-advisories/cve-2021-35247

[۴] https://apa.aut.ac.ir/?p=8609

[۵] https://www.akamai.com/blog/security/mirai-botnet-abusing-log4j-vulnerability

[۶] https://thehackernews.com/2021/09/microsoft-says-chinese-hackers-were.html

[۷] https://thehackernews.com/2022/01/microsoft-hackers-exploiting-new.html

ثبت ديدگاه