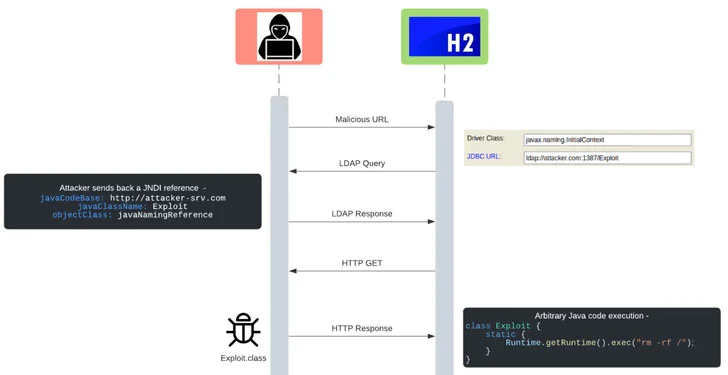

محققان یک نقص امنیتی را فاش کردهاند که بر کنسولهای پایگاه داده H2 تأثیر میگذارد که میتواند منجر به اجرای کد از راه دور به روشی شود که بازتاب آسیبپذیری Log4j یا همان Log4Shell است که ماه گذشته آشکار شد.

Andrey Polkovnychenko و Shachar Menashe محققان JFrog، دراینباره گفتند[۱]: “این مشکل که با نام CVE-2021-42392 دنبال میشود[۲] اولین مسئله مهمی است که از زمان Log4Shell در مؤلفهای غیر از Log4j منتشر شده است که از همان علت اصلی آسیبپذیری Log4Shell، یعنی بارگیری کلاس از راه دور JNDI استفاده میکند.”

H2 یک سیستم مدیریت پایگاه دادهrelational منبع باز است که به زبان جاوا نوشتهشده و میتواند در برنامهها تعبیه شود یا در حالت سرویس گیرنده-سرور اجرا شود. با توجه به Maven Repository، موتور پایگاه داده H2 توسط ۶۸۰۷ آرتیفکت استفاده میشود[۳].

JNDI، مخفف Java Naming and Directory Interface، به یک API اشاره دارد که قابلیت نامگذاری و دایرکتوری را برای برنامههای جاوا فراهم میکند، که میتواند از API در ارتباط با LDAP برای یافتن منبع خاصی که ممکن است به آن نیاز داشته باشد استفاده کند.

در مورد Log4Shell، این ویژگی runtime lookup ها را در سرورها چه در داخل و چه در خارج از شبکه، فعال میکند، که به نوبه خود، میتواند مسلح شود تا اجازهی اجرای کد از راه دور بدون احراز هویت را صادر کند و یا منجر به پیادهسازی دژافزار روی سرور توسط ایجاد یک lookup مخرب JNDI بهعنوان ورودی هر برنامه جاوا که از نسخههای آسیبپذیر کتابخانه Log4j برای ثبت آن استفاده میکند، شود[۴].

Menashe، مدیر ارشد تحقیقات امنیتی JFrog، دراینباره گفت: «مشابه آسیبپذیری Log4Shell که در اوایل دسامبر کشف شد، URLهای کنترلشده توسط مهاجم که در جستجوهای JNDI منتشر میشوند، میتوانند اجرای کد از راه دور غیرقانونی را مجاز کنند و به مهاجمان کنترل انحصاری بر عملکرد سیستمهای شخص یا سازمان دیگری را بدهند.»

این نقص نسخههای ۱٫۱٫۱۰۰ تا ۲٫۰٫۲۰۴ پایگاه داده H2 را تحت تأثیر قرار میدهد و در نسخه ۲٫۰٫۲۰۶ که در ۵ ژانویه ۲۰۲۲ منتشر شده[۵]، برطرف شده است.

Menashe افزود: پایگاه داده H2 توسط بسیاری از چارچوبهای شخص ثالث ازجمله Spring Boot،Play Framework و JHipster استفاده میشود. اگرچه این آسیبپذیری بهاندازه Log4Shell گسترده نیست، اما اگر بر اساس آن برطرف نشود، همچنان میتواند تأثیر چشمگیری بر توسعهدهندگان و سیستمهای تولید داشته باشد.»

منابع

[۱] https://jfrog.com/blog/the-jndi-strikes-back-unauthenticated-rce-in-h2-database-console

[۲] https://nvd.nist.gov/vuln/detail/CVE-2021-42392

[۳] https://mvnrepository.com/artifact/com.h2database/h2

[۴] https://apa.aut.ac.ir/?p=8517

[۵] https://github.com/h2database/h2database/security/advisories/GHSA-h376-j262-vhq6

[۶] https://thehackernews.com/2022/01/log4shell-like-critical-rce-flaw.html

ثبت ديدگاه