محققان امنیت سایبری یک بردار حمله کاملاً جدید را کشف کردهاند که به دشمنان امکان میدهد با استفاده از اتصال WebSocket جاوا اسکریپت از آسیبپذیری Log4Shell در Log4j روی سرورها به صورت محلی بهره برداری کنند.

محققان امنیت سایبری یک بردار حمله کاملاً جدید را کشف کردهاند که به دشمنان امکان میدهد با استفاده از اتصال WebSocket جاوا اسکریپت از آسیبپذیری Log4Shell در Log4j روی سرورها به صورت محلی بهره برداری کنند.

Matthew Warner، مدیر ارشد فناوری Blumira، گفت[۱]: “این بردار حملهی جدید کشف شده به این معنی است که هر کسی که نسخه آسیبپذیر Log4j را در دستگاه یا شبکه خصوصی محلی خود دارد، میتواند یک وبسایت را مرور کند و به طور بالقوه این آسیبپذیری را ایجاد کند. در این مرحله، هیچ مدرکی دال بر بهره برداری فعال وجود ندارد. این بردار به طور قابل توجهی سطح حمله را گسترش می دهد و می تواند حتی بر سرویس هایی که به عنوان میزبان محلی اجرا می شوند و در معرض هیچ شبکه ای قرار نگرفته اند، تاثیر بگذارد.”

WebSocket ها امکان برقراری ارتباط دو طرفه بین مرورگر وب (یا سایر برنامه های مشتری) و سرور را فراهم می کنند[۲]، بر خلاف HTTP که یک طرفه است که در آن مشتری درخواست و سرور پاسخ را ارسال می کند.

در حالی که این مشکل میتواند با بهروزرسانی همه محیطهای توسعه محلی و اینترنت به Log4j نسخه ۲٫۱۶٫۰ حل شود، آپاچی در روز جمعه ۱۷ دسامبر ۲۰۲۱ نسخه ۲٫۱۷٫۰ را عرضه کرد[۳] که آسیبپذیری انکار سرویس (DoS) ردیابی شده به عنوان CVE-2021-45105 با امتیاز ۷٫۵ در مقیاس CVSS را اصلاح میکند که این سومین نقص Log 4j2 است که پس از CVE-2021-45046 و CVE-2021-44228 آشکار شده است[۴و۵].

لیست کامل عیوب کشف شده تا به امروز در logging framework پس از فاش شدن باگ اصلی اجرای کد از راه دور Log4Shell به شرح زیر است:

CVE-2021-44228 (امتیاز ۱۰ در مقیاس CVSS): یک آسیب پذیری اجرای کد از راه دور که نسخه های Log4j از نسخهی ۲ بتا ۹ تا ۲٫۱۴٫۱ را تحت تأثیر قرار می دهد (در نسخه ۲٫۱۵٫۰ رفع شد).

CVE-2021-45046 (امتیاز ۹ در مقیاس CVSS): آسیب پذیری نشت اطلاعات و اجرای کد از راه دور که بر نسخه های Log4j از نسخهی ۲ بتا ۹ تا ۲٫۱۵٫۰ تأثیر می گذارد، به استثنای نسخه ۲٫۱۲٫۲ (در نسخه ۲٫۱۶٫۰ رفع شد).

CVE-2021-45105 (امتیاز ۷٫۵ در مقیاس CVSS): یک آسیب پذیری انکار سرویس که نسخه های Log4j از نسخهی ۲ بتا ۹ تا ۲٫۱۶٫۰ را تحت تأثیر قرار می دهد (در نسخه ۲٫۱۷٫۰ رفع شد)[۶].

CVE-2021-4104 (امتیاز ۸٫۱ در مقیاس CVSS): یک نقص نامطمئن در deserialization که Log4j نسخه ۱٫۲ را تحت تأثیر قرار می دهد (اصلاحی در دسترس نیست، ارتقا به نسخه ۲٫۱۷٫۰)[۷].

Jake Williams، مدیر ارشد فناوری و یکی از بنیانگذاران شرکت پاسخگویی به حوادث BreachQuest، در این باره گفت: «نباید از کشف آسیبپذیریهای اضافی در Log4j با توجه به تمرکز ویژه بیشتر روی کتابخانه تعجب کنیم. مشابه با Log4j، در تابستان امسال، افشای آسیبپذیری PrintNightmare اصلی[۸] منجر به کشف چندین آسیبپذیری متمایز دیگر شد. کشف آسیبپذیریهای اضافی در Log4j نباید باعث نگرانی در مورد امنیت خود log4j شود. در هر صورت، Log4j به دلیل توجه بیشتر محققان، ایمن تر است.”

آخرین پیشرفت در حالی صورت میگیرد که تعدادی از بازیگران تهدید روی نقصهای Log4j متمرکز شده اند تا حملات مختلفی را انجام دهند، از جمله عفونتهای باجافزاری که شامل گروه Conti مستقر در روسیه و نوع جدیدی از باجافزار به نام Khonsari میشود. علاوه بر این، به گفته محققان Sangfor و Curated Intel، علاوه بر این، نقص اجرای کد از راه دور Log4j درها را به روی خانواده سوم باج افزاری معروف به TellYouThePass نیز باز کرده است که در حملات علیه دستگاه های ویندوز و لینوکس استفاده می شود[۹و۱۰].

هشدار هانیپاتهای Bitdefender در مورد انجام حملات روز صفر Log4Shell فعال

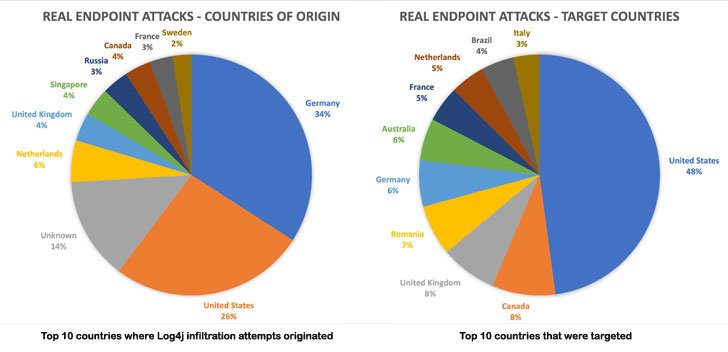

این آسیبپذیری که به راحتی مورد بهرهبرداری قرار میگیرد، به غیر از ایجاد ۶۰ نوع مختلف، فرصت مناسبی را برای دشمنان ایجاد کرده است، شرکت امنیت سایبری رومانیایی Bitdefender اشاره کرده است که بیش از ۵۰ درصد از حملات از سرویس ناشناس Tor استفاده میکنند تا واقعیت خود را پنهان کنند.

Martin Zugec، مدیر راه حل های فنی در Bitdefender در این باره گفت[۱۱]: “به عبارت دیگر، عوامل تهدید کننده که از Log4j بهرهبرداری میکنند، حملات خود را از طریق ماشینهایی که به اهداف مورد نظرشان نزدیکتر هستند، هدایت میکنند و فقط به این دلیل که کشورهایی را که معمولاً با تهدیدات امنیت سایبری مرتبط هستند در بالای لیست نمی بینیم، به این معنی نیست که این حملات از آنجا منشا نمی گیرند.”

بر اساس داده های تله متری جمع آوری شده بین ۱۱ تا ۱۵ دسامبر، آلمان و ایالات متحده به تنهایی ۶۰ درصد از تلاش های بهره برداری را به خود اختصاص داده اند. رایج ترین اهداف حمله در طول دوره مشاهده، ایالات متحده، کانادا، بریتانیا، رومانی، آلمان، استرالیا، فرانسه، هلند، برزیل و ایتالیا بودند.

گوگل: بیش از ۳۵٫۰۰۰ بسته جاوا تحت تأثیر نقص Log4j

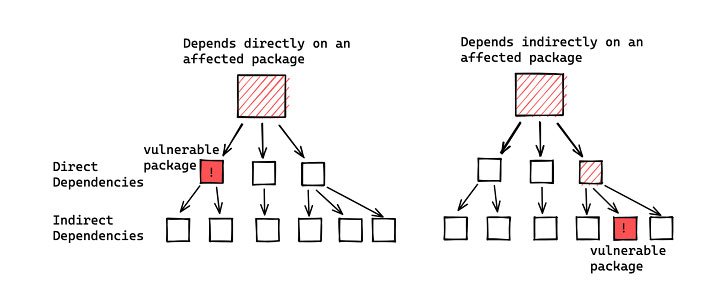

این توسعه همچنین با تجزیه و تحلیل تیم Insights منبع باز گوگل همزمان است که نشان می دهد تقریباً ۳۵۸۶۳ بسته جاوا که بیش از ۸ درصد از مخزن مرکزی Maven را تشکیل می دهد، از نسخههای آسیبپذیر کتابخانه Apache Log4j استفاده میکنند. از مصنوعات آسیبدیده، تنها حدود ۷۰۰۰ بسته وابستگی مستقیم به Log4j دارند.

James Wetter و Nicky Ringland از گوگل دراینباره میگویند[۱۲]: «عدم دید کاربران به وابستگیها و وابستگیهای گذرا، وصلهسازی را دشوار کرده است؛ همچنین تعیین شعاع انفجار کامل این آسیبپذیری را دشوار کرده است». اما جنبه مثبت همه چیز این است که ۲۶۲۰ بسته تحت تاثیر کمتر از یک هفته پس از فاش شدن رفع شدهاند.

Williams گفت: “احتمالاً مدتی طول خواهد کشید تا پیامدهای کامل آسیبپذیری log4j را بفهمیم، اما فقط به این دلیل که در نرمافزارهای زیادی تعبیه شده است. این ربطی به دژافزارِ عامل تهدید ندارد. این به مشکل در یافتن مکانهای بیشمار کتابخانه تعبیهشده مربوط میشود. خود آسیبپذیری دسترسی اولیه را برای عوامل تهدید فراهم میکند که بعداً افزایش امتیاز و حرکت جانبی را انجام خواهند داد، اینجاست که خطر بروز میکند.”

منابع

[۱] https://www.blumira.com/analysis-log4shell-local-trigger

[۲] https://en.wikipedia.org/wiki/WebSocket

[۳] https://apa.aut.ac.ir/?p=8564

[۴] https://apa.aut.ac.ir/?p=8543

[۵] https://apa.aut.ac.ir/?p=8517

[۶] https://nvd.nist.gov/vuln/detail/CVE-2021-45105

[۷] https://nvd.nist.gov/vuln/detail/CVE-2021-4104

[۸] https://thehackernews.com/2021/07/researcher-uncover-yet-another.html

[۹] https://www.secpulse.com/archives/171335.html

[۱۰] https://www.curatedintel.org/2021/12/tellyouthepass-ransomware-via-log4shell.html

[۱۱] https://businessinsights.bitdefender.com/log4shell-the-call-is-coming-from-inside-the-house

[۱۲] https://security.googleblog.com/2021/12/understanding-impact-of-apache-log4j.html

[۱۳] https://thehackernews.com/2021/12/new-local-attack-vector-expands-attack.html

ثبت ديدگاه