کمتر از ۱۲۲۰ وبسایت فیشینگ از نوع Man-in-the-Middle کشف شده است که خدمات آنلاین محبوبی مانند اینستاگرام، گوگل، پیپال، اپل، توییتر و لینکدین را با هدف ربودن اطلاعات کاربران و انجام حملات بعدی هدف قرار میدهند.

این یافتهها از مطالعه جدیدی بهدستآمده است که توسط گروهی از محققان دانشگاه استونی بروک و شبکههای پالو آلتو انجام شده است[۱]، که یک روش انگشتنگاری جدید را نشان دادهاند که شناسایی کیتهای فیشینگ MitM را در سطح اینترنت با استفاده از ویژگیهای ذاتی در سطح شبکه ممکن میسازد و بهطور مؤثر کشف و تجزیهوتحلیل وبسایتهای فیشینگ را خودکار میکند.

این ابزار با نام “PHOCA” که از کلمه لاتین seals برگرفتهشده است[۲]، نهتنها کشف ابزارهای فیشینگ MitM را تسهیل میکند، بلکه برای شناسایی و جداسازی درخواستهای مخربی که از چنین سرورهایی میآیند نیز استفاده میشود.

هدف ابزارهای فیشینگ خودکارسازی و سادهسازی[۳] کار موردنیاز مهاجمان برای اجرای کمپینهای سرقت اعتبار است. آنها فایلهای ZIP بستهبندیشدهای هستند که با قالبهای فیشینگ ایمیل آماده و کپیهای ثابت صفحات وب از وبسایتهای قانونی ارائه میشوند، که به عوامل تهدید اجازه میدهد تا هویت نهادهای هدف را در تلاشی برای فریب قربانیان ناآگاه برای افشای اطلاعات خصوصی، جعل کنند.

اما پذیرش فزاینده احراز هویت دوعاملی[۴] توسط سرویسهای آنلاین در سالهای اخیر به این معنی است که این ابزارهای فیشینگ سنتی دیگر نمیتوانند روش مؤثری برای نفوذ به حسابهای محافظتشده توسط لایه اضافی امنیتی باشند. با استفاده از جعبهابزار فیشینگ MitM و با حذف کامل نیاز به حفظ صفحات وب “واقع بینانه(۱)“، یک گام فراتر میرود.

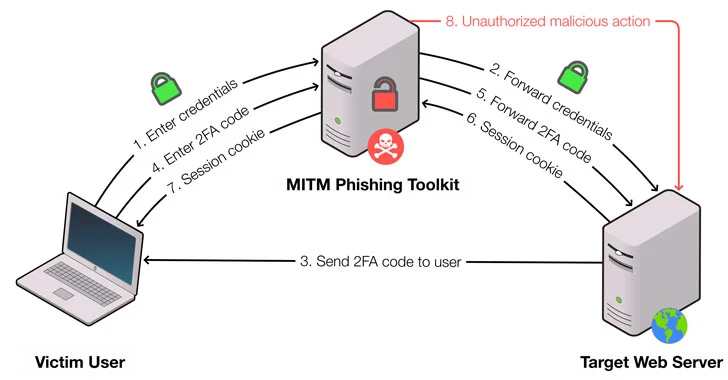

یک کیت فیشینگ MitM به کلاهبرداران امکان میدهد بین قربانی و یک سرویس آنلاین بنشینند. مهاجمان بهجای راهاندازی یک وبسایت جعلی که از طریق ایمیلهای هرزنامه توزیع میشود، یک وبسایت تقلبی را ایجاد میکنند که محتوای زنده وبسایت موردنظر را منعکس میکند و بهعنوان مجرایی برای ارسال درخواستها و پاسخها بین دو طرف در زمان واقعی عمل میکند، بنابراین اجازه میدهد تا استخراج اعتبار و کوکیهای جلسه از حسابهای تأییدشده توسط ۲FA انجام شود.

برایان کوندراکی، بابک امین آزاد، اولکسی استاروف و نیک نیکیفوراکیس، محققان دانشگاه استونی بروک، در یک مقاله دراینباره میگویند[۵]: «آنها بهعنوان سرورهای پراکسی معکوس عمل میکنند، ارتباط میان کاربران قربانی و سرورهای وب هدف را میانجیگری میکنند و همگی در حین جمعآوری اطلاعات حساس از دادههای شبکه در حال انتقال هستند».

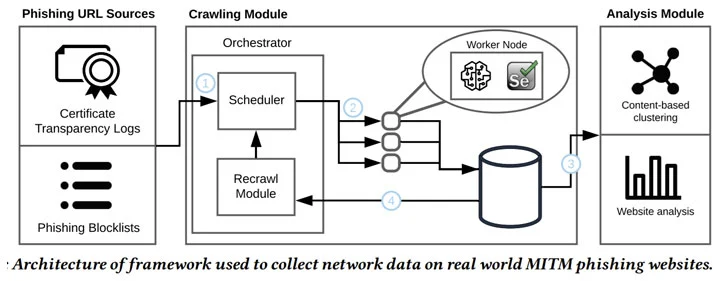

روش ابداعشده توسط محققان شامل یک طبقهبندی کننده یادگیری ماشین است که از ویژگیهای سطح شبکه مانند[۶] اثرانگشت TLS و اختلاف زمانبندی شبکه برای طبقهبندی وبسایتهای فیشینگ میزبانیشده توسط جعبهابزار فیشینگ MitM در سرورهای پراکسی معکوس استفاده میکند. همچنین مستلزم یک چارچوب جمعآوری داده است که URLهای مشکوک را از پایگاههای اطلاعاتی فیشینگ منبع باز[۷و۸] مانند OpenPhish و PhishTank در میان دیگران، مونیتور و بهطور سیستماتیک بازدید میکند(۲).

ایده اصلی، اندازهگیری تأخیرهای زمان رفتوبرگشت (RTT) است که از قرار دادن یک کیت فیشینگ MitM ایجاد میشود[۹]، که به نوبه خود، مدتزمان ارسال درخواست توسط مرورگر قربانی تا دریافت پاسخ از سرور هدف را با توجه به این واقعیت که پراکسی معکوس بهعنوان واسط در جلسات ارتباطی قرار میگیرد، افزایش میدهد.

این محققان در مورد PHOCA توضیح دادند: “ازآنجاییکه باید دو جلسه HTTPS مجزا برای برقراری ارتباط میان کاربر قربانی و وب سرور موردنظر حفظ شود، نسبت پاکتهای RTTهای مختلف، مانند درخواست TCP SYN/ACK و درخواست HTTP GET، هنگام برقراری ارتباط با یک سرور پروکسی معکوس نسبت به یک وب سرور مبدأ بهطور مستقیم بسیار بالاتر خواهد بود. زمانی که سرور پروکسی معکوس درخواستهای TLS را رهگیری میکند، این نسبت باز هم بزرگتر میشود، که این موضوع برای جعبهابزار فیشینگ MitM صادق است.”

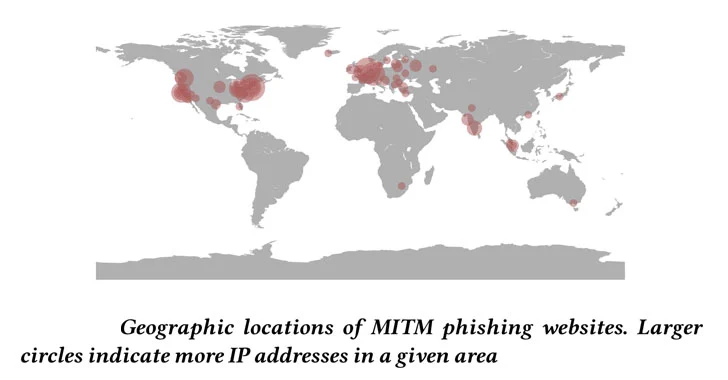

در یک ارزیابی تجربی که ۳۶۵ روز بین ۲۵ مارس ۲۰۲۰ و ۲۵ مارس ۲۰۲۱ به طول انجامید، این مطالعه درمجموع ۱۲۲۰ سایت را با استفاده از کیتهای فیشینگ MitM که عمدتاً در سراسر ایالاتمتحده و اروپا پراکنده بودند و به خدمات میزبانی از آمازون، دیجیتال اوشن، مایکروسافت و گوگل متکی بودند، کشف کرد. برخی از برندهایی که بیشتر مورد هدف چنین کیتهایی قرار گرفتند عبارتاند از اینستاگرام، گوگل، فیسبوک، مایکروسافت اوت لوک، پی پال، اپل، توییتر، کوین بیس، یاهو و لینکدین.

محققان دراینباره گفتند: «PHOCA میتواند مستقیماً در زیرساختهای وب فعلی مانند خدمات فهرست بلاکهای فیشینگ ادغام شود تا پوشش خود را روی جعبهابزار فیشینگ MitM و همچنین وبسایتهای محبوب برای شناسایی درخواستهای مخرب ناشی از جعبهابزار فیشینگ MitM گسترش دهد». این جعبههای ابزار میتوانند توانایی ارائهدهندگان خدمات وب را برای شناسایی دقیق درخواستهای ورود مخرب و پرچمگذاری آنها قبل از تکمیل احراز هویت، افزایش دهند.

منابع

[۱] https://catching-transparent-phish.github.io

[۲] https://github.com/catching-transparent-phish/phoca

[۳] https://apa.aut.ac.ir/?p=8423

[۴] https://en.wikipedia.org/wiki/Multi-factor_authentication

[۵] https://catching-transparent-phish.github.io/catching_transparent_phish.pdf

[۶] https://www.cloudflare.com/en-in/learning/ssl/transport-layer-security-tls

[۹] https://www.imperva.com/learn/performance/round-trip-time-rtt

[۱۰] https://thehackernews.com/2021/11/researchers-demonstrate-new-way-to.html

(۱) realistic (۲) crawls

ثبت ديدگاه