مایکروسافت روز پنجشنبه ۲۱ اکتبر ۲۰۲۱ یک «سری گسترده از کمپینهای فیشینگ گواهینامه» را فاش کرد که از یک کیت فیشینگ سفارشی (TodayZoo) بهره میبرد که اجزای حداقل پنج مورد مختلف را با هدف جمعآوری اطلاعات ورود به سیستم کاربر به هم متصل میکند.

تیم اطلاعاتی Microsoft 365 Defender Threat، که اولین نمونههای این ابزار را در دسامبر ۲۰۲۰ در سطح اینترنت شناسایی کرد، زیرساخت این حملهی copy-and-paste را “TodayZoo” نامید[۱].

محققان میگویند: “فراوانی کیتهای فیشینگ و سایر ابزارهای موجود برای فروش یا اجاره، انتخاب بهترین ویژگیها را برای مهاجمان lone wolf آسان میکند. آنها این ویژگیها را در یک کیت سفارشی کنار هم قرار میدهند و سعی میکنند از مزایای آن برای خودشان استفاده کنند. که این مورد برای TodayZoo نیز صادق است.”

کیتهای فیشینگ که اغلب بهصورت پرداخت یکباره در انجمنهای زیرزمینی فروخته میشوند، فایلهای آرشیو بستهبندی شدهای هستند که حاوی تصاویر، اسکریپتها و صفحات HTML هستند که مهاجم را قادر میسازد تا ایمیلها و صفحات فیشینگ را تنظیم کند و از آنها بهعنوان فریب برای جمعآوری و انتقال اعتبار به سرور کنترلشده توسط مهاجم استفاده کند.

کمپین فیشینگ TodayZoo ازاینجهت که ایمیلهای فرستنده خود را جای مایکروسافت جا میزنند، با ادعای بازنشانی رمز عبور یا اعلانهای فکس و اسکنر، برای هدایت قربانیان به صفحات جمعآوری اعتبار، با دیگر کمپینها تفاوتی ندارد. این کمپین در جایی خودنمایی میکند که بهصورت یک کیت فیشینگ است که بهصورت تکهتکه شده و از کیتهای دیگر گرفته شده است و برخی از آنها از طریق فروشندگان کلاهبرداری قابلفروش است یا مجدداً توسط سایر فروشندگان کیت مورداستفاده و بستهبندی مجدد قرار میگیرد.”

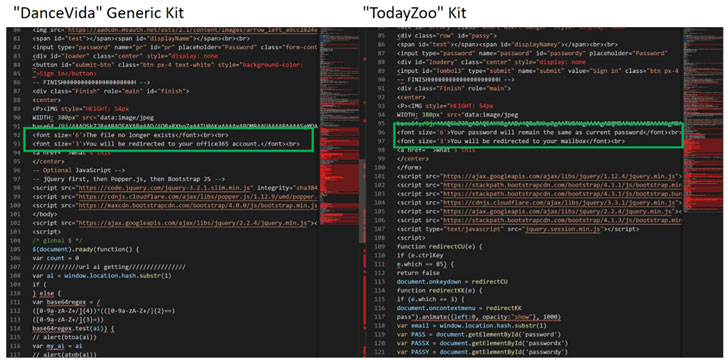

بهطور خاص، به نظر میرسد بخشهای بزرگی از این چارچوب بهطور سخاوتمندانه از کیت دیگری به نام DanceVida برداشته شده است، درحالیکه اجزای تقلید و مبهمسازی بهطور قابلتوجهی با کد حداقل پنج کیت فیشینگ دیگر مانند Botssoft، FLCFood، Office-RD117، WikiRed و Zenfo همپوشانی دارند. علیرغم تکیه بر ماژولهای بازیافتی، TodayZoo با جایگزین کردن عملکرد اصلی با منطق exfiltration خود، با DanceVida در مؤلفهی harvest کردن گواهینامه تفاوت دارد.

درهرصورت، «ویژگی هیولای فرانکنشتاین در TodayZoo» روشهای متنوعی را نشان میدهد که بازیگران تهدید از کیتهای فیشینگ برای مقاصد شرورانه و برآورده شدن اهدافشان استفاده میکنند، چه با اجارهی آنها از ارائهدهندگان فیشینگ بهعنوان سرویس (PhaaS) و چه با ساخت انواع مختلف از کیتهای فیشینگ[۲].

در تحلیل مایکروسافت آمده است: «این تحقیق بیشتر ثابت میکند که اکثر کیتهای فیشینگ که امروزه مشاهدهشده یا در دسترس هستند، مبتنی بر دستهای کوچکتر از «خانواده» کیتهای بزرگتر هستند. درحالیکه این روند قبلاً مشاهده شده است، با توجه به اینکه چگونه کیتهای فیشینگ مشغول اشتراک گذاشتن مقادیر زیادی کد بین خود هستند، همچنان به روند خود ادامه میدهند.”

منابع

[۱] https://www.microsoft.com/security/blog/2021/10/21/franken-phish-todayzoo-built-from-other-phishing-kits

[۲] https://thehackernews.com/2021/09/microsoft-warns-of-wide-scale-phishing.html

[۳] https://thehackernews.com/2021/10/microsoft-warns-of-todayzoo-phishing.html

ثبت ديدگاه