یک عامل تهدیدکننده چینی که قبلاً ناشناخته بود، به یک عملیات evasive طولانیمدت که اهداف جنوب شرقی آسیا را در ژوئیه ۲۰۲۰ برای استقرار یک روت کیت (Demodex) هسته در سیستمهای آسیبدیده ویندوز مورد هدف قرار میداد، مرتبط شده است.

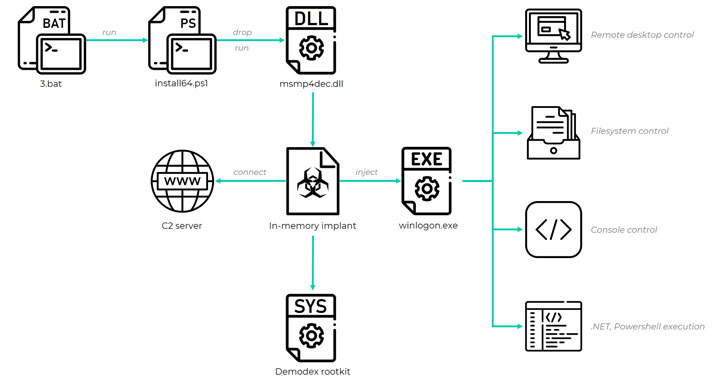

گفته میشود حملاتی که توسط این گروه هکری انجامشده و توسط کاسپرسکی GhostEmperor لقب گرفتهاند، از “چارچوب دژافزار پیچیده چندمرحلهای” استفاده میکنند که به شما امکان میدهد مداومت و کنترل از راه دور را روی میزبانهای موردنظر فراهم کنید.

شرکت امنیت سایبری روسیه این روتکیت را Demodex نامیده است درحالیکه این دژافزار در چندین نهاد برجسته در مالزی، تایلند، ویتنام و اندونزی، علاوه بر موارد دورافتاده در مصر، اتیوپی و افغانستان گزارش شده است.

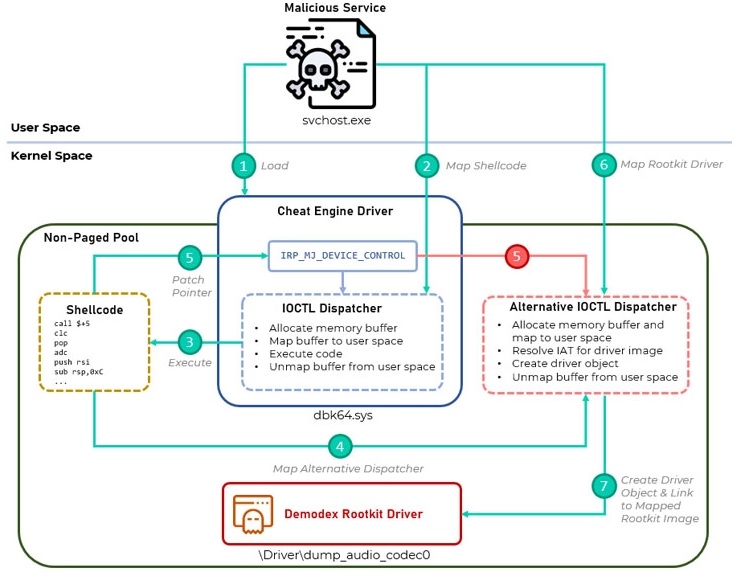

محققان کاسپرسکی دراینباره گفتند[۱]: “Demodex برای پنهان کردن فنساختههای دژافزار حالت کاربر از محققان و راهحلهای امنیتی استفاده میشود، درحالیکه یک برنامه بارگذاری غیرمجاز جالب را در برمیگیرد که شامل جزء حالت kernel یک پروژه منبع باز به نام Cheat Engine برای دور زدن مکانیزم Windows Driver Signature Enforcement است[۲].”

مشخص شده است که آلودگیهای GhostEmperor از چندین مسیر نفوذ استفاده میکنند که در اجرای دژافزار در حافظه به بالاترین حد خود میرسد، ازجمله مهمترین آنها استفاده از آسیبپذیریهای مورد بهرهبرداری قرارگرفتهی شناختهشده در سرورهای public-facing مانندApache ، Window IIS ، Oracle و Microsoft Exchange ازجمله بهرهبردارهای ProxyLogon که در مارس ۲۰۲۱ آشکار شدند[۳]، هستند که برای به دست آوردن جایگاه اولیه و laterally pivot در سایر قسمتهای شبکهی قربانی، حتی در دستگاههایی که نسخههای اخیر سیستمعامل ویندوز ۱۰ را اجرا میکنند، استفاده میشوند.

در پی نفوذ موفقیتآمیز، زنجیرههای آلودگی منتخب که منجر به استقرار rootkit از راه دور و از طریق سیستم دیگری در همان شبکه با استفاده از نرمافزارهای قانونی مانند WMI یا PsExec شد[۴و۵] که منجر به اجرای ایمپلنت در حافظه با قابلیت نصب payloadهای اضافی در حین run time شد.

علیرغم اتکا به obfuscation و سایر روشهای تشخیص و فرار برای جلوگیری از کشف و تجزیهوتحلیل، Demodex مکانیزم Driver Signature Enforcement مایکروسافت را دور میزند که اجازه دهد با استفاده از یک درایور امضاشده قانونی و منبع باز به نام dbk64.sys یک کد دلخواه و امضا نشده در فضای kernel اجرا شود که در کنار موتور تقلب ارسال میشود و برنامهای است که برای معرفی تقلب در بازیهای ویدئویی استفاده میشود.

محققان دراینباره میگویند: “با یک عملیات طولانیمدت، قربانیان برجسته و مجموعه ابزارهای پیشرفته، بازیگر اصلی مهارت بالایی دارد و در کار خود بسیار حرفهای است، که هر دو با استفاده از مجموعه وسیعی از روشهای ضد تشخیص و آنتی فارنسیک مشهود است.”

این افشاگری در حالی صورت میگیرد که یک هکر مرتبط با چین با نام رمزی TAG-28 کشف شده است[۶] که پشت حمله به رسانههای هندی و سازمانهای دولتی مانند گروه تایمز، سازمان شناسایی منحصربهفرد هند (UIDAI) و اداره پلیس ایالت Madhya Pradesh بوده است.

همچنین Recorded Future در اوایل این هفته، فعالیت مخربی[۷] را با هدف سرور پست الکترونیک Roshan، یکی از بزرگترین ارائهدهندگان مخابرات افغانستان کشف کرد که به چهار هکر متمایز دولتی چین یعنی RedFoxtrot، Calypso APT و همچنین دو خوشه جداگانه با استفاده از دربهای پشتی مرتبط با گروههای Winnti و PlugX مربوط میشود[۸].

منابع

[۱] https://www.cheatengine.org

[۲] https://securelist.com/ghostemperor-from-proxylogon-to-kernel-mode/104407

[۳] https://apa.aut.ac.ir/?p=7868

[۴] https://docs.microsoft.com/en-us/windows/win32/wmisdk/wmi-start-page

[۵] https://docs.microsoft.com/en-us/sysinternals/downloads/psexec

[۶] https://www.recordedfuture.com/china-linked-tag-28-targets-indias-the-times-group

[۷] https://therecord.media/suspected-chinese-state-linked-threat-actors-infiltrated-major-afghan-telecom-provider

[۸] https://thehackernews.com/2021/06/cyber-espionage-by-chinese-hackers-in.html

[۹] https://thehackernews.com/2021/10/chinese-hackers-used-new-rootkit-to-spy.html

ثبت ديدگاه