مایکروسافت در روز جمعه ۵ مارس ۲۰۲۱ در مورد حملات فعال با بهرهبرداری از سرورهای وصله نشدهی Exchange که توسط چندین عامل تهدید انجام میشود هشدار داد[۱]، زیرا اعتقاد بر این است که این کمپین حمله دهها هزار شرکت تجاری و نهاد دولتی در آمریکا ، آسیا و اروپا را آلوده کرده است.

این شرکت گفت[۲]: “همچنان شاهد افزایش استفاده از این آسیبپذیریها در حملاتی که سیستمهای وصله نشده را هدف قرار میدهند هستیم که توسط چندین عامل مخرب بهجز HAFNIUM در حال انجام است”، که نشاندهنده این موضوع است که این رخنهها همانطور که قبلاً تصور میشد، دیگر “محدود و هدفمند” نیستند.

به گفته روزنامهنگار مستقل امنیت سایبری برایان کربس[۳]، حداقل ۳۰،۰۰۰ نهاد در سراسر ایالاتمتحده که عمدتاً مشاغل کوچک در شهرها و دولتهای محلی هستند توسط یک گروه چینی “غیرمعمول تهاجمی” که هدف خود را سرقت ایمیلها از سازمانهای قربانی قرار داده است، توسط بهرهبرداری از نقصهای کشفشده در Exchange Server به خطر افتادهاند.

همچنین گزارششده است قربانیانی از خارج از ایالاتمتحده، با سیستمهای ایمیل متعلق به مشاغلی در نروژ[۴]، جمهوری چک[۵] و هلند[۶] در یک سلسله حوادث هک با استفاده از این آسیبپذیریها تحت تأثیر قرار گرفتند. اداره امنیت ملی نروژ گفت که برای شناسایی سرورهای آسیبپذیر Exchange و “اطلاعرسانی به این شرکتها” اسکن وجود آسیبپذیری در آدرسهای IP را در این کشور آغاز کرده است.

مقیاس عظیم حمله تهاجمی علیه سرورهای ایمیل مایکروسافت همچنین کمپین SolarWinds را که در دسامبر گذشته آشکار شد[۷]، تحتالشعاع قرار میدهد که گفته میشود ۱۸٫۰۰۰ مشتری ارائهدهنده ابزار مدیریت فناوری اطلاعات را هدف قرار داده است. اما مانند حمله SolarWinds ، مهاجمان احتمالاً بر اساس شناسایی اولیه ماشینهای قربانی، فقط به دنبال اهداف با ارزش بالا رفتهاند.

سرورهای Exchange وصله نشده در معرض خطر بهرهبرداری قرار دارند.

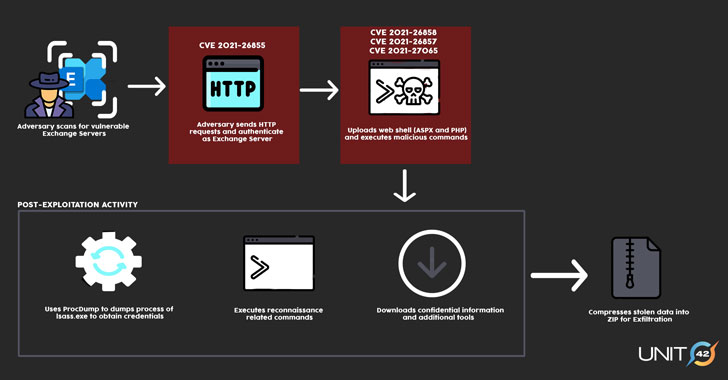

بهرهبرداری موفقیتآمیز از این نقصها[۸] باعث میشود تا دشمنان بتوانند در محیطهای هدف به سرورهای Microsoft Exchange Server نفوذ کرده و متعاقباً امکان نصب دربهای پشتی غیرمجاز مبتنی بر وب را فراهم کنند تا دسترسی طولانیمدت را تسهیل کنند. با استفاده از عوامل تهدید متعدد که از این آسیبپذیریهای روز صفر استفاده میکنند، انتظار میرود فعالیتهای بهرهبرداری از یک گروه به گروه دیگر بر اساس انگیزههای آنها متفاوت باشد.

CVE-2021-26855، اصلیترین آسیبپذیری است که “ProxyLogon” (بدون اتصال به ZeroLogon) نیز نامیده میشود و به یک مهاجم اجازه میدهد تا احراز هویت یک Microsoft Exchange Server داخلی را که قادر به دریافت اتصالات غیرقابلاعتماد از یک منبع خارجی روی پورت ۴۴۳ است، دور بزند. به دنبال آن بهرهبرداری از CVE-2021-26857 ،CVE-2021-26858 و CVE-2021-27065 پس از احراز هویت انجام میشود که به طرف موذی اجازه دسترسی از راه دور را میدهد.

شرکت تایوانی امنیت سایبری Devcore، که ممیزی داخلی امنیت Exchange Server را آغاز کرد، در یک جدول زمانی[۹] اعلام کرد که CVE-2021-26855 را در ابتدا در ۱۰ دسامبر سال ۲۰۲۰ کشف کرده و به دنبال آن CVE-2021-27065 در ۲۰ دسامبر ۲۰۲۰ کشف شد. پس از مرتبط کردن این اشکالات به یک بهرهبردار RCE قابلاجرا، این شرکت گفت که این مسئله را در ۵ ژانویه ۲۰۲۱ به مایکروسافت گزارش داد که نشان میدهد مایکروسافت تقریباً دو ماه برای انتشار یک راهحل فرصت داشته است.

این چهار مسئله امنیتی موردبحث سرانجام توسط مایکروسافت بهعنوان بخشی از بهروزرسانی امنیتی خارج از دوره، در سهشنبه گذشته یعنی ۲ مارس ۲۰۲۱ وصله شد[۱۰]، درحالیکه این شرکت هشدار داده بود که “بسیاری از هکرهای دولتهای ملی و گروههای جنایتکار برای استفاده از هرگونه سیستم وصله نشده بهسرعت وارد عمل شدند.”

این واقعیت که مایکروسافت Exchange Server 2010 را نیز وصله کرده است نشان میدهد که این آسیبپذیریها بیش از ده سال است که در کد این نرمافزار قرار دارند.

آژانس امنیت سایبری و زیرساختهای ایالاتمتحده (CISA)، با صدور دستورالعمل اضطراری نسبت به “بهرهبرداری فعال” از این آسیبپذیریها[۱۱]، از سازمانهای دولتی که نسخههای آسیبپذیر Exchange Server را اجرا میکنند خواست یا این نرمافزار را بهروز کنند یا این محصولات را از شبکه خود جدا کنند.

این آژانس در ۶ مارس ۲۰۲۱ در توئیت خود گفت[۱۲]: “CISA از بهرهبرداری گستردهی داخلی و بینالمللی از آسیبپذیریهای Microsoft Exchange Server آگاه است و اسکن log های Exchange Server با ابزار شناسایی IoC مایکروسافت را برای کمک به تعیین سیستمهای مورد هدف را پیشنهاد داد.”

شایانذکر است که صرف نصب وصلههای صادرشده توسط مایکروسافت تأثیری در سرورهایی که قبلاً روی آنها درب پشتی نصب شده است، نخواهد داشت. سازمانهایی که برای استقرار پوسته وب و سایر ابزارهای بهرهبرداری مورد رخنه واقعشدهاند همچنان در معرض خطر این حمله در آینده هستند تا زمانی که دربهای پشتی و سایر دژافزارها بهطور کامل از روی شبکههای آنها حذف شوند.

شناسایی چندین کلاستر

تیم اطلاعات تهدید Mandiant FireEye گفت[۱۳] که از ابتدای سال “چندین مورد سوءاستفاده از Microsoft Exchange Server در حداقل یک محیط سرویسگیرنده را مشاهده کرده است”. شرکت امنیت سایبری Volexity، یکی از شرکتهایی که در کشف این نقصها نقش داشت، گفت که به نظر میرسد فعالیتهای نفوذ از حدود ۶ ژانویه ۲۰۲۱ آغاز شده است.

درباره هویت مهاجمان اطلاعات زیادی در دست نیست، جز اینکه مایکروسافت در درجه اول بهرهبرداری را با اطمینان بالا به گروهی نسبت داده است که آن را HAFNIUM مینامد که یک گروه ماهر موردحمایت دولت است که در خارج از چین فعالیت میکند. همچنین Mandiant فعالیت نفوذی را در سه کلاسترUNC2639 ، UNC2640 و UNC2643 ردیابی میکند و اضافه میکند که با شناسایی حملات بیشتر، تعداد آنها افزایش مییابد.

در بیانیهای برای رویترز[۱۴]، سخنگوی دولت چین انکار کرد که این کشور در پشت این نفوذها قرار دارد.

کتی نیکلز، مدیر اطلاعات تهدید در Red Canary، ضمن اشاره به تفاوت در تکنیکها و زیرساختهای گروه HAFNIUM، دراینباره گفت[۱۵] [۱۵]: “حداقل پنج گروه مختلف فعالیت وجود دارد که به نظر میرسد از این آسیبپذیریها بهرهبرداری میکنند.”

در یک مورد خاص، این شرکت امنیت سایبری مشاهده کرد[۱۶] که برخی از مشتریانی که دارای سرورهای Exchange در معرض خطر قرارگرفته بودند، با یک نرمافزار استخراج ارزهای رمزنگاریشده به نام DLTminer، دژافزاری که توسط Carbon Black در سال ۲۰۱۹ منتشر شده است[۱۷]، آلودهشدهاند.

نیکلز دراینباره گفت: “یک احتمال این است که دشمنان HAFNIUM این کد بهرهبردار را به اشتراک بگذارند یا به فروش برسانند، درنتیجه گروههای دیگر قادر به استفاده از این آسیبپذیریها هستند. دیگر اینکه این دشمنان میتوانستند وصلههای منتشر شده توسط مایکروسافت را مهندسی معکوس کنند تا بهطور مستقل نحوه بهرهبرداری از این آسیبپذیریها را دریابند.”

راهنمای مقابله با این آسیبپذیریها توسط مایکروسافت

مایکروسافت علاوه بر انتشار بهروزرسانیهای جدید، یک راهنمای جدید برای کمک به مشتریان Exchange که نیاز به زمان بیشتری برای اعمال وصلههای موردنیاز روی سیستمهای خود دارند منتشر کرد. همچنین این شرکت یک بهروزرسانی جدید برای ابزار Microsoft Safety Scanner (MSERT) بهمنظور شناسایی پوستههای وب و انتشار یک اسکریپت[۱۸] برای بررسی شاخصهای HAFNIUM در معرض خطر منتشر کرد. آنها را میتوان در اینجا[۱۹] پیدا کرد.

Mat Gangwer، مدیر ارشد managed threat response در Sophos دراینباره گفت: “این آسیبپذیریها قابلتوجه هستند و باید جدی گرفته شوند. آنها به مهاجمان اجازه میدهند تا از راه دور بدون نیاز به اطلاعات اولیه، دستورات را روی سرورها اجرا کنند و هر تهدیدکنندهای میتواند بهطور بالقوه از آنها سوءاستفاده کند.”

گانگور افزود: “نصب گستردهی Exchange و قرار گرفتن آن در معرض اینترنت به این معنی است که بسیاری از سازمانها که دارای Exchange Server داخلی هستند و میتوانند در معرض خطر باشند.”

منابع

[۱] https://apa.aut.ac.ir/?p=7863

[۲] https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers

[۳] https://krebsonsecurity.com/2021/03/at-least-30000-u-s-organizations-newly-hacked-via-holes-in-microsofts-email-software

[۴] https://nsm.no/aktuelt/oppdater-microsoft-exchange-snarest

[۵] https://nukib.cz/cs/infoservis/hrozby/1692-vyjadreni-k-aktualni-situaci

[۶] https://www.ncsc.nl/actueel/nieuws/2021/maart/8/40-nl-microsoft-exchange-servers-nog-steeds-kwetsbaar

[۷] https://thehackernews.com/2020/12/nearly-18000-solarwinds-customers.html

[۸] https://unit42.paloaltonetworks.com/microsoft-exchange-server-vulnerabilities

[۱۰] https://thehackernews.com/2021/03/urgent-4-actively-exploited-0-day-flaws.html

[۱۱] https://thehackernews.com/2021/03/cisa-issues-emergency-directive-on-in.html

[۱۲] https://twitter.com/USCERT_gov/status/1368216461571919877

[۱۳] https://www.fireeye.com/blog/threat-research/2021/03/detection-response-to-exploitation-of-microsoft-exchange-zero-day-vulnerabilities.html

[۱۴] https://www.reuters.com/article/us-usa-cyber-microsoft/more-than-20000-u-s-organizations-compromised-through-microsoft-flaw-source-idUSKBN2AX23U

[۱۵] https://twitter.com/redcanary/status/1368289931970322433

[۱۶] https://twitter.com/redcanary/status/1367935292724948992

[۱۷] https://www.carbonblack.com/blog/cb-tau-technical-analysis-dltminer-campaign-targeting-corporations-in-asia

[۱۸] https://github.com/microsoft/CSS-Exchange/tree/main/Security

[۱۹] https://msrc-blog.microsoft.com/2021/03/05/microsoft-exchange-server-vulnerabilities-mitigations-march-2021

[۲۰] https://thehackernews.com/2021/03/microsoft-exchange-cyber-attack-what-do.html

ثبت ديدگاه