یک نوع جدید (Nodersok) از دژافزارهایی در اینترنت وجود دارد که تاکنون هزاران رایانه را در سرتاسر جهان آلوده کرده است و بهاحتمالزیاد، برنامه آنتیویروس شما قادر به تشخیص آن نیست.

چرا؟ دلیلش این است که اولاً این یک دژافزار پیشرفته بدون فایل است[۱] و دوم اینکه فقط از برنامههای بر پایه سیستم و ابزارهای شخص ثالث بهجای استفاده از هرگونه کد موذی برای گسترش قابلیتهای خود و در معرض خطر قرار دادن رایانهها استفاده میکند.

این تکنیک یعنی استفاده از ابزارهای قانونی خاص، مؤثر است و بهندرت در سطح اینترنت دیده میشود و به مهاجمان کمک میکند تا فعالیتهای موذی خود را با فعالیتهای منظم شبکه یا وظایف مدیر سیستم مخلوط کنند و رد پای کمتری از خود بر جای گذارند.

این دژافزار که Nodersok و Divergent نامگذاری شده است، بهطور مستقل توسط محققان امنیت سایبری در مایکروسافت و Cisco Talos کشف شد؛ در درجه اول از طریق تبلیغات آنلاین موذی توزیع میشود و کاربران را با استفاده از حمله drive-by آلوده میکند.

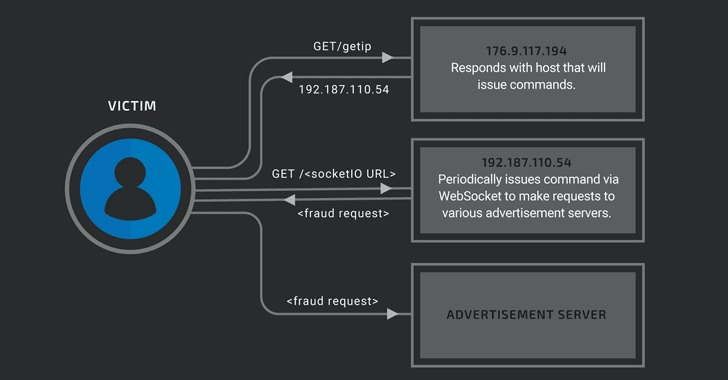

این دژافزار برای اولین بار در اواسط ماه ژوئیه سال جاری طراحی شد که کامپیوترهای آلوده ویندوزی را به پروکسی تبدیل میکرد، که طبق گفته مایکروسافت، سپس توسط مهاجمان بهعنوان relay برای پنهان کردن ترافیک موذی مورداستفاده قرار میگرفت. درحالیکه Cisco Talos معتقد است که از پراکسیها برای کلاهبرداری با استفاده از کلیک کردن برای ایجاد درآمد برای مهاجمین استفاده میشود.

فرآیند آلودگی چندمرحلهای با استفاده از ابزارهای قانونی

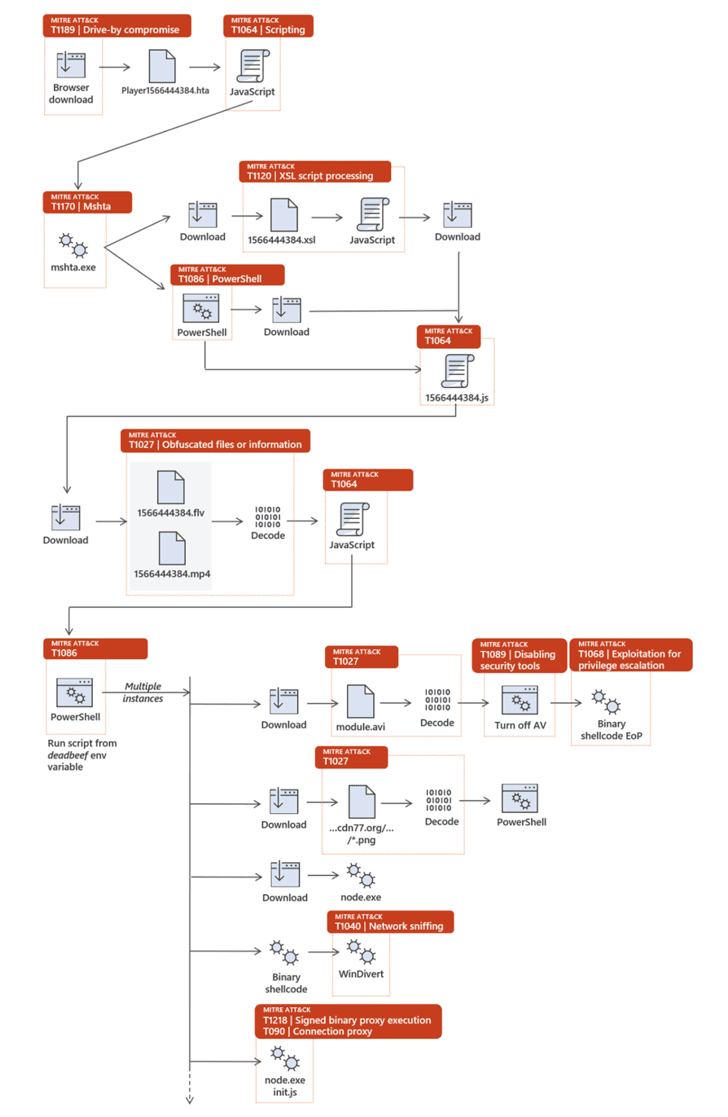

این آلودگی از زمانی شروع میشود که تبلیغات موذی فایل HTML application یا HTA را روی رایانههای کاربران رها میکنند، که با کلیک روی آنها، مجموعهای از payload های جاوا اسکریپت و اسکریپتهای PowerShell را اجرا میکنند که درنهایت دژافزار Nodersok را بارگیری و نصب میکنند.

این آلودگی از زمانی شروع میشود که تبلیغات موذی فایل HTML application یا HTA را روی رایانههای کاربران رها میکنند، که با کلیک روی آنها، مجموعهای از payload های جاوا اسکریپت و اسکریپتهای PowerShell را اجرا میکنند که درنهایت دژافزار Nodersok را بارگیری و نصب میکنند.

مایکروسافت دراینباره توضیح میدهد[۲]: “تمام ویژگیهای مربوطه در اسکریپتها و کدهای رمزگذاری شده که تقریباً همیشه رمزگذاری میشوند، رمزگشایی میشوند و درحالیکه فقط در حافظه هستند اجرا میشوند. هیچگونه عامل اجرایی موذی تاکنون روی دیسک نوشته نشده است.”

همانطور که در نمودار بالا نشان داده شده است، کد جاوا اسکریپت برای بارگیری و اجرای اسکریپتهای مرحله دوم و مؤلفههای رمزگذاری شده اضافی، به خدمات Cloud و domainهای پروژه متصل میشود.

- PowerShell Scriptts – تلاش برای غیرفعال کردن آنتیویروس Windows Defender و بهروزرسانی ویندوز

- Binary Shellcode – تلاش برای افزایش امتیازات با استفاده از رابط COM از نوع auto-elevated

- exe – پیادهسازی ویندوز از framework محبوب Node.js، که قابلاعتماد است و دارای امضای دیجیتال معتبر است، جاوا اسکریپت موذی را اجرا میکند تا در چارچوب یک فرآیند قابلاعتماد فعالیت کند.

- WinDivert یا Windows Packet Divert – ابزاری قدرتمند برای ضبط و دستکاری بستههای شبکه است که این دژافزار از آن برای فیلتر و اصلاح برخی بستههای خروجی استفاده میکند.

سرانجام، این دژافزار payload جاوا اسکریپت نهایی که برای framework از نوع Node.js نوشته شده را حذف میکند که سیستم به خطر افتاده را به پروکسی تبدیل میکند.

مایکروسافت توضیح میدهد: “این منجر به آلودگی میشود که در انتهای آن فیلتر بسته شبکه فعال است و دستگاه بهعنوان یک پروکسی بالقوه کار میکند.”

“هنگامیکه یک ماشین به پروکسی تبدیل میشود، میتواند توسط مهاجمان بهعنوان relay برای دسترسی به اشخاص دیگر در شبکه (وبسایتها ، سرورهای C&C، ماشینهای به خطر افتاده و غیره) استفاده شود، که میتواند به آنها اجازه دهد فعالیتهای موذی مخفی را انجام دهند.”

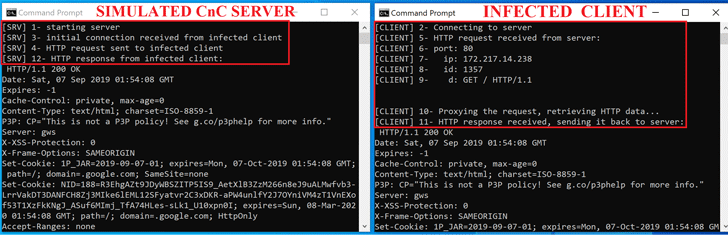

به گفته کارشناسان مایکروسافت، موتور پروکسی مبتنی بر Node.js در حال حاضر دارای دو هدف اصلی است، اول اینکه سیستم آلوده را به یک سرور کنترل از راه دور کنترلشده توسط مهاجم متصل میکند و دوم اینکه درخواستهای HTTP را در پروکسی پشت آن دریافت میکند.

از طرف دیگر، کارشناسان Cisco Talos نتیجه میگیرند[۳] که مهاجمان برای فرماندهی سیستمهای آلوده از این مؤلفه پروکسی استفاده میکنند تا به سیستمهای آلودهشده فرمان دهند تا به صفحات وب دلخواه برای کسب درآمد رفته و روی اهداف کلاهبرداری کلیک کنند.

Nodersok هزاران کاربر ویندوز را آلوده کرده است.

طبق گفته مایکروسافت، دژافزار Nodersok در طی چند هفته گذشته هزاران دستگاه را آلوده کرده است که بیشتر اهداف آن در ایالاتمتحده و اروپا قرار دارند.

درحالیکه این دژافزارهایی بیشتر روی هدف قرار دادن کاربران خانگی ویندوز متمرکز شدهاند، محققان متوجه شدند که تقریباً ۳ درصد از حملات سازمانهایی از بخشهای صنعت، ازجمله آموزش، مراقبتهای بهداشتی، مالی، خردهفروشی و خدمات تجاری و حرفهای را هدف قرار دادهاند.

ازآنجاکه کمپین این دژافزار از تکنیکهای پیشرفته و بدون فیلتر استفاده میکند و با استفاده از ابزارهای قانونی به زیرساختهای شبکهelusive متکی است، این کمپینِ حمله از شناسایی شدن فرار میکند و باعث میشود کار برنامههای آنتیویروس سنتی مبتنی بر امضا برای کشف آن سختتر شود.

مایکروسافت میگوید: “اگر تمام فایلهای تمیز و قانونی را که توسط این حمله استفاده میشوند را حذف کنیم، تمام موارد باقیمانده فایل HTA اولیه، payload نهایی مبتنی بر Node.js و دستهای از فایلهای رمزگذاری شده است. امضاهای مبتنی بر فایلهای سنتی برای مقابله با چنین حملات پیچیدهای ناکافی هستند.”

بااینحال، این شرکت میگوید که رفتار این دژافزار، ردپایی قابلرؤیت ایجاد کرده است که بهوضوح برای هرکسی که میداند به دنبال چه چیزی باشد، مشخص است.

در ماه ژوئیه سال جاری، مایکروسافت همچنین یک کمپین مخرب بدون فایل، موسوم به Astaroth را کشف[۴] و گزارش داد که برای سرقت اطلاعات حساس کاربران، بدون کپی هیچگونه فایل اجرایی روی دیسک یا نصب هرگونه نرمافزار روی دستگاه قربانی، طراحی شده بود.

مایکروسافت اعلام کرده است که محافظ نسل بعدی خود یعنی Windows Defender ATP، با مشاهده رفتارهای غیرعادی و موذی از قبیل اجرای اسکریپتها و ابزارها، این حملات دژافزارهایی را در هر مرحله از آلودگی تشخیص میدهد.

[۱] https://apa.aut.ac.ir/?p=6599

[۲] https://www.microsoft.com/security/blog/2019/09/26/bring-your-own-lolbin-multi-stage-fileless-nodersok-campaign-delivers-rare-node-js-based-malware

[۳] https://blog.talosintelligence.com/2019/09/divergent-analysis.html

[۴] https://thehackernews.com/2019/07/astaroth-fileless-malware.html

[۵] https://thehackernews.com/2019/09/windows-fileless-malware-attack.html

ثبت ديدگاه