این تابستان مملو از باجگیر افزارها، حملات زنجیره تأمین(۱) و fileless بود. در این گزارش مجموعهای از دژافزارها و حملات که در سطح اینترنت در طی ماههای ژوئیه و اوت ۲۰۱۹ مشاهده شده، گردآوردی شده است.

روند تکامل دژافزار

تابستان امسال شاهد دژافزارهایی بودیم که شروع به تکامل کردهاند، بهخصوص در سه روند اصلی زیر:

فرار توسط طراحی(۲)

دژافزارها بهطور فزایندهای برای دور زدن کنترلهای امنیتی با استفاده از تاکتیکها طراحی شدهاند، مهمترین آنها عبارتاند از:

- تغییر دادن هشها از طریق انسداد(۳) فایل برای فرار از آنتیویروسها

- استفاده از ارتباطات رمزگذاری شده با سرورهای C2 برای خنثی کردن(۴) EDR ها

- استفاده از دستکاری ویژگی و تخریب(۵) برای فریب هوش مصنوعی، موتورهای یادگیری ماشین و sandboxها از طریق شناسایی چنین محیطهایی و تأخیر عمدی در اجرا

حملات Fileless و (۶)LOTL

با استفاده از تکنیکهای فرار، تعداد بیشتری از strain ها از اعمال دستورات PowerShell استفاده میکنند و تحت عنوان ابزارهای قانونی خود را جا میزنند(۷)، همه درحالیکه کاملاً از حافظه (RAM) در حال اجرا هستند و تحت راهحلهای مبتنی بر IoC سنتی قرار دارند و برای تشخیص داده شدن نیاز به تجزیهوتحلیل رفتار دارند.

Jack-in-the-box به توان ۲

با تشکر از مشاغل زیرزمینی تحت سرویس باتنت(۸)، کل باتنتهای سیستمهای به خطر افتاده به هکرها اجاره داده میشوند که از طریق آنها میتوانند از دسترسی ready-made استفاده کنند تا زنده مانده و همزمان چندین strain دژافزار را در اختیار داشته باشند. بهعنوانمثال، Emotet به IcedID (Bokbot) خدمت میکند و پسازآن Trickbot یا باجگیر افزار Ryuk است.

مهلکترین تهدیدها

عجیبترین و مهلکترین انواع دژافزارهایی تابستان امسال کدام دژافزارها بودند؟ در اینجا یک جمعبندی انجام شده است.

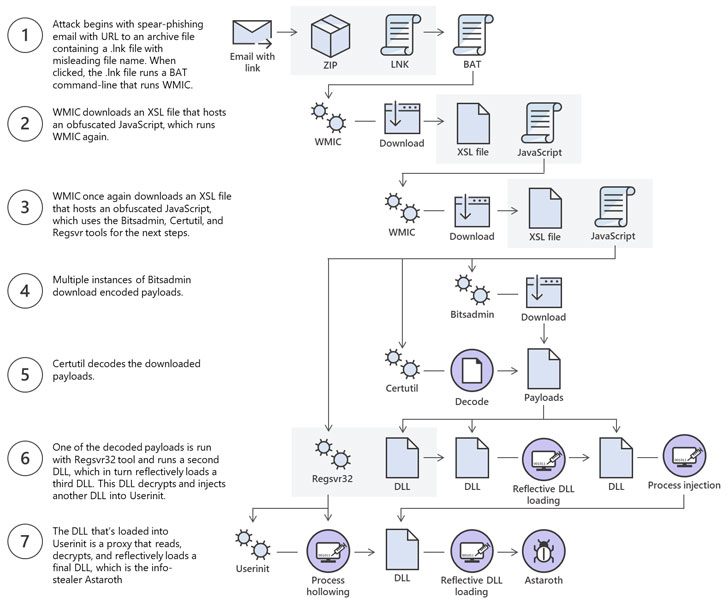

دژافزار Astaroth که از تکنیکهای Living-Off-The-Land (LOTL) استفاده میکند.

طبق آنالیز آزمایشگاهCymulate Research ، دژافزار Astaroth سازمانهای اروپایی و برزیلی را هدف قرار داده و برای ۷۶ درصد از این سازمانها یک تهدید محسوب میشود[۱]. این دژافزار که از نوع fileless است از کنترلهای امنیتی مبتنی بر IoCسنتی فرار میکند و گواهینامههای کاربر ازجملهPII ، سیستم و دادههای مالی کاربر را سرقت میکند.

در هیچ لحظهای از زنجیره حمله، دژافزار Astaroth فایل اجراییای را روی دیسک قربانی رها نمیکند، یا از هیچ فایلی که یک ابزار سیستم نیست، استفاده نمیکند و playload خود را بهطور کامل در حافظه (RAM) اجرا میکند [۲].

Sodinokibi از یک CVE برای پیادهسازی یک دژافزار از طریق MSP بهرهبرداری میکند.

باجگیر افزار Sodinokibi (“Sodi”) در استفاده از یک آسیبپذیری ویندوز، یعنی CVE-2018-8453 که توسط مایکروسافت در سال گذشته وصله شده است، کمیاب است و این امکان دستیابی به سطح admin را فراهم میکند. Sodinokibi که مشکوک به جانشینی GandCrab (یک دژافزار از نوع ransomware-as-a-service) است، از طریق وبسایتهای ارائهدهنده خدمات مدیریت شده(۹)، نوعی از حملات زنجیره تأمین، توزیع میشود که در آن لینکهای بارگیری با باجگیر افزارهای قابلاجرا جایگزین میشوند[۳].

خبر خوب این است که هیچیک از سازمانهایی که این نوع خاص از باجگیر افزار را شبیهسازی کردند آسیبپذیر نبودند. بااینحال، میزان قرار گرفتن در معرض خطر برای انواع دیگر Sodi در طول این تابستان بسته به strain تستشده بین ۶۰ تا ۷۷ درصد بود.

باجگیر افزار GermanWiper

GermanWiper با هدف موردحمله قرار دادن کشورهای آلمانیزبان، در حقیقت فایلها را رمزگذاری نمیکند. در عوض، تمام محتوای فایلهای قربانی را با صفر رونویسی میکند که بهطور غیرقابلبرگشت اطلاعات آنها را از بین میبرد. ازاینرو یادداشت باجخواهی منتشرشده، جعلی است و هرگونه پرداختی را بیفایده ساخته و تهیه پشتیبان آفلاین برای بازیابی بسیار مهم است.

این دژافزار بهعنوان یک اپلیکیشن شغلی با یک پیوستCV ، از طریق کمپینهای اسپم پست الکترونیک پخش میشود. ۶۴ درصد از سازمانهایی که GermanWiper را شبیهسازی میکنند هنگام این آزمایش علیه آن آسیبپذیر بودند.

باجگیر افزار MegaCortex از شرکتهای مستقر در ایالاتمتحده و اتحادیه اروپا اخاذی میکند.

MegaCortex با تهدیدی برای ۷۰ درصد از سازمانها، بر اساس شبیهسازیهای انجامشده از این حمله، عمداً بنگاههای بزرگتر را در تلاش برای اخاذی مبالغ بیشتر پول نقد، بین ۲ تا ۶ میلیون دلار بیت کوین هدف قرار میدهد. عاملان MegaCortex سرورهای حیاتی برای مشاغل مهم را در معرض خطر قرار میدهند و آنها و سایر سیستمهای متصل به host را رمزگذاری میکنند.

این باجگیر افزار در ابتدا با استفاده از payload رمزگذاری شده با یک رمز عبوری که بهطور دستی در طی یک عفونت live واردشده بود، اجرا میشود. در strain جدید خود، این کلمه عبور به همراه سایر ویژگیهایی خودکار، مانند تکنیکهای فرار امنیتی، بهصورت hardcoded رمزگذاری میشود. این دژافزار همچنین برای رمزگشایی و اجرای payload خود از حافظه تکامل یافته است.

APT یک دژافزار را برای هدف قرار دادن بانکها در سرتاسر جهان پخش کرده است.

گروه روسیAPT(10) یکی از پیشرفتهترین گروهها در جهان است و اخیراً TTP های خود را برای رمزگذاری رشتههای مهم ازجمله دستوراتی که برای رهایی از رباتها، بهروزرسانی کرده است. در ابتدا ارسال پستهای الکترونیک recon به قربانیان بالقوه برای شناسایی easy-clicker ها، پس از آلودگی اولیه، هکرها اکنون از طریق لودر TrueBot بازنویسی شده خود یا از طریق لودر fileless به نام Ivoke که ارتباطات C2 را از طریق تونل زدن DNS مخفی میکند، دژافزارهایی اضافی را برای قربانیان پخش میکنند. طی یک سال گذشته، این گروه حدود ۴ میلیون دلار درآمد داشته است.

بر اساس دادههای Cymulate در حقیقت ۸۴ درصد از سازمانها نسبت به strain گسترشیافته در تابستان امسال آسیبپذیر هستند.

Turla با استفاده از سرورهای Hijack شدهی گروه APT به دولتها حمله میکند.

به نظر میرسد که Turla بهویژه دولتها و نهادهای بینالمللی را هدف قرار داده و زیرساختهای متعلق به گروه APT را ربوده است. این گروه با استفاده از ترکیبی از دژافزارهایی سفارشی، نسخههای اصلاحشده از ابزارهای هکری در دسترس عموم و نرمافزار مدیریت قانونی، به سمت تکنیکهای LOTL حرکت کرده و قربانیان آن شامل وزارتخانهها، دولتها و سازمانهای فناوری ارتباطات در دهها کشور مختلف هستند.

۷۰ درصد از سازمانها در زمان تست امنیتی در معرض این تهدید قرار داشتند.

منابع

[۱] https://cymulate.com/free-trial/?utm_campaign=hackernews&utm_source=summertrends

[۲] https://thehackernews.com/2019/07/astaroth-fileless-malware.html

[۳] https://thehackernews.com/2019/08/dds-safe-dental-ransomware-attack.html

[۴] https://thehackernews.com/2019/09/its-been-summer-of-ransomware-hold-ups.html

(۱) supply chain

(۲) Evasion-by-design

(۳) obfuscation

(۴) foil

(۵) tampering

(۶) Living-Off-The-Land

(۷) masquerading

(۸) botnet-as-a-service

(۹) managed service providers’ (MSP)

(۱۰) advanced persistent threat

ثبت ديدگاه