اگر از LibreOffice استفاده میکنید، باید یکبار دیگر آن را بهروز کنید.

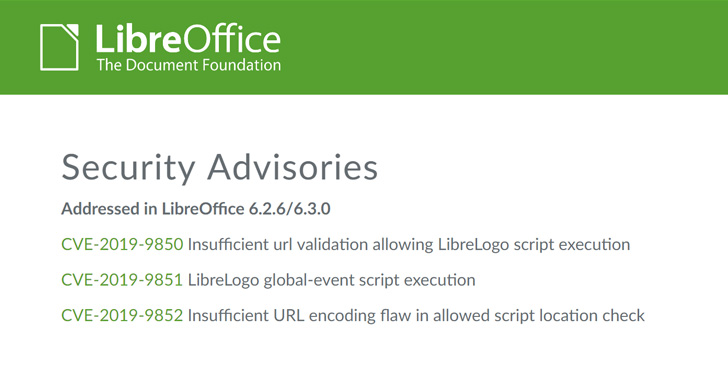

LibreOffice آخرین نسخههای خود یعنی ۶٫۲٫۶ و ۶٫۳٫۰ را از نرمافزار منبع باز خود منتشر کرده است تا سه آسیبپذیری جدید را وصله کند[۱] که میتوانند به مهاجمان اجازه دهند تا دو آسیبپذیری که قبلاً وصله شده بودند را دور بزنند.

LibreOffice یکی از گزینههای محبوب و منبع باز برای مجموعه مایکروسافت آفیس است و برای سیستمعاملهای ویندوز، لینوکس و macOS در دسترس است.

یکی از این دو آسیبپذیری، به نام CVE-2019-9848 که LibreOffice تلاش کرد وصله آن را در ماه گذشته منتشر کند[۲]، یک عیب اجرای کد بود که LibreLogo را تحت تأثیر قرار میداد، یک اسکریپت قابلبرنامهریزی turtle vector graphics که بهطور پیشفرض با LibreOffice حمل میشود.

این نقص به یک مهاجم اجازه میدهد تا یک سند موذی را ایجاد کند که بتواند بدون هیچگونه هشداری برای کاربر هدف، دستورات پایتون دلخواه را اجرا کند.

ظاهراً وصله منتشرشده برای این آسیبپذیری کافی نبوده است، زیرا The Hacker News نیز اواخر ماه گذشته گزارش داد، که به دو محقق امنیتی جداگانه اجازه داده بود که این وصله را دور بزنند و با بهرهگیری از دو آسیبپذیری جدید، این حمله را مجدداً انجام دهند.

CVE-2019-9850: این آسیبپذیری که توسط Alex Inführ کشف شده است به دلیل اعتبارسنجی ناکافی URL در LibreOffice قرار دارد که به مهاجمان موذی اجازه میدهد تا محافظت اضافهشده به وصله CVE-2019-9848 را دور بزنند و مجدداً Callre LibreLogo را از نگهدارندگان رویداد اسکریپت فراخوانی کنند.

CVE-2019-9851: این آسیبپذیری که توسط Gabriel Masei کشف شده است، در یک ویژگی جداگانه قرار دارد که در آن اسناد میتوانند اسکریپتهای از پیش نصبشده را دقیقاً مانند LibreLogo مشخص کنند، که میتواند در رویدادهای مختلف اسکریپت جهانی مانند document-open و غیره اجرا شوند.

وصله آسیبپذیری دوم (CVE-2018-16858) که LibreOffice در ماه فوریه ۲۰۱۹ منتشر کرد، با موفقیت دور زده شده است و مجدداً امکان حمله متقابل دایرکتوری را فراهم میکند که میتواند به اسناد موذی اجازه دهد هر اسکریپتی را از مکانهای دلخواه روی فایل سیستم قربانی اجرا کند.

CVE-2019-9852: این آسیبپذیری که توسط Nils Emmerich از ERNW Research GmbH کشف شده است، یک حمله رمزنگاری URL است که میتواند به مهاجمان اجازه دهد تا وصله حمله directory traversal را دور بزنند.

با بهرهبرداری موفقیتآمیز از این سه آسیبپذیری، یک مهاجم از راه دور میتواند با متقاعد کردن قربانی در باز کردن یک فایل دستکاریشده موذی، دستورات موذی را بهطور مخفیانه روی یک کامپیوتر مورد هدف اجرا کند.

به کاربران LibreOffice توصیه میشود تا در اسرع وقت نرمافزارهای آفیس خود را به آخرین نسخه وصله شده یعنی نسخههای ۶٫۲٫۶ و ۶٫۳٫۰ بهروزرسانی کنند تا از هرگونه حمله که توسط این آسیبپذیریها به وجود میآید، در امان باشند.

منابع

[۱] https://www.libreoffice.org/about-us/security/advisories/

[۲] https://apa.aut.ac.ir/?p=6387

[۳] https://thehackernews.com/2019/08/libreoffice-patch-update.html

ثبت ديدگاه