اگر صاحب یک دستگاه یا یک جزء سختافزاری هستید که توسط ایسوز، توشیبا، اینتل، NVIDIA، هوآوی یا ۱۵ فروشنده دیگر ذکرشده در ادامه ساخته شده است، احتمالاً در معرض خطر هستید.

تیمی از محققان امنیتی، آسیبپذیریهای امنیتی پرخطر را در بیش از ۴۰ درایور از حداقل ۲۰ فروشنده مختلف کشف کردهاند که میتواند به مهاجمان اجازه دهد بیشترین دسترسی را روی سیستم به دست آورند و دژافزارها را به شکلی مخفی نگه دارند[۱] که با گذشت زمان، حتی گاهی سالها کشف نشده باقی بمانند.

برای مهاجمین حرفهای، حفظ پایداری پس از به خطر انداختن یک سیستم از مهمترین وظایف است و برای رسیدن به این هدف، آسیبپذیریهای سختافزاری موجود گاهی نقش مهمی را ایفا میکنند.

یکی از این مؤلفهها درایورهای دستگاه است که معمولاً بهعنوان درایور یا درایور سختافزاری شناخته میشود و یک برنامه نرمافزاری است که نوع خاصی از دستگاههای سختافزاری را کنترل میکند و به آن در برقراری ارتباط صحیح با سیستمعامل کمک میکند.

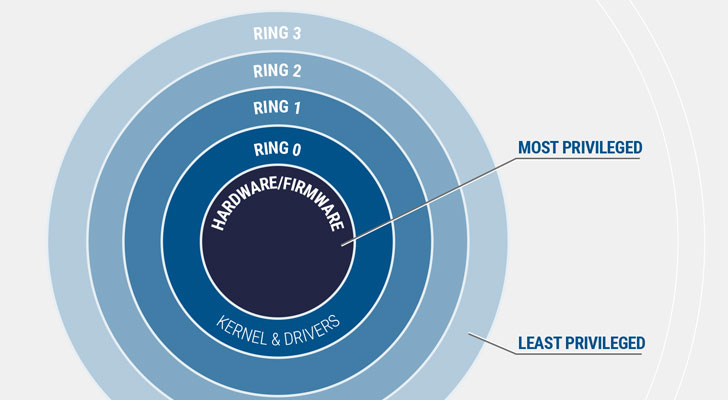

ازآنجاکه درایور دستگاه بین سختافزار و سیستمعامل خود قرار دارد و در بیشتر موارد دسترسی با سطح بالایی به هسته سیستمعامل دارد، ضعف امنیتی در این مؤلفه میتواند منجر به اجرای کد در لایه کرنل شود.

این حمله تشدید امتیاز میتواند مهاجمی را از حالت کاربری (حلقه ۳) به حالت کرنل سیستمعامل (حلقه ۰) منتقل کند، همانطور که در تصویر نشان داده شده است و به آنها امکان میدهد یک در پشتی پایدار را روی سیستم نصب کنند که احتمالاً یک کاربر هرگز نمیتواند متوجه آن شود.

این آسیبپذیریها توسط محققان یک شرکت امنیتی سختافزار و firmware یعنی Eclypsium کشف شد، که برخی از این آسیبپذیریهای جدید میتوانند اجازه خواندن و نوشتن دلخواه از حافظه کرنل، رجیسترهای خاص مدل ((۱)MSR)، کنترل رجیسترها (CR(2))، ثبت اشکالزدایی ((۳)DR) و حافظه فیزیکی را بدهند.

این محققان در گزارش خود با نام Screwed Drivers دراینباره توضیح میدهند[۲]: “همه این آسیبپذیریها به درایور اجازه میدهد تا بهعنوان یک پروکسی عمل کند تا دسترسی سطح بالایی به منابع سختافزاری را به دست آورد، این امر میتواند به مهاجمان اجازه دهد تا ابزارهای مورداستفاده برای مدیریت یک سیستم را به تهدیدهای قدرتمند تبدیل کنند که میتواند سطح دسترسی را افزایش داده و بهصورت مخفیانه روی سیستم میزبان بماند.”

“دسترسی به کرنل نهتنها میتواند بیشترین دسترسی به سیستمعامل را در مهاجمان قرار دهد، بلکه میتواند دسترسی به رابطهای سختافزاری و سیستمعامل را با سطح دسترسی حتی بالاتر مانند بایوس سیستم امکانپذیر کند.”

ازآنجاکه دژافزارهای موجود در فضای کاربر میتوانند بهراحتی درایور آسیبپذیر را در دستگاه قربانی اسکن کنند تا آن را به خطر بیاندازد، مهاجمان نیازی به نصب درایور آسیبپذیر خود ندارند، زیرا در این صورت به امتیازات مدیر سیستم نیز نیاز داشتند.

کلیه درایورهای آسیبپذیر، همانطور که در زیر ذکرشدهاند، توسط محققان کشفشدهاند و توسط مایکروسافت تأییدشده هستند.

- American Megatrends International (AMI)

- ASRock

- ASUSTeK Computer

- ATI Technologies (AMD)

- Biostar

- EVGA

- Getac

- GIGABYTE

- Huawei

- Insyde

- Intel

- Micro-Star International (MSI)

- NVIDIA

- Phoenix Technologies

- Realtek Semiconductor

- SuperMicro

- Toshiba

این لیست همچنین شامل سه فروشنده سختافزاری دیگر است که محققان هنوز نامی از آنها نگذاشتهاند، زیرا زمان بیشتری طول میکشد تا بتوانند وصلههای موردنیاز را منتشر کنند.

محققان دراینباره توضیح میدهند: “برخی از درایورهای آسیبپذیر با کارتهای گرافیکی، آداپتورهای شبکه، هارد درایورها و سایر دستگاهها در تعامل هستند. دژافزار پایدار در داخل این دستگاهها میتوانند دادههای ذخیرهشده، نمایش دادهشده یا ارسالشده از طریق شبکه را بخوانند، بنویسند و یا تغییر مسیر دهند. به همین ترتیب، هر یک از مؤلفهها میتوانند بهعنوان بخشی از حمله DoS یا باجگیر افزار غیرفعال شوند.”

نقصهای درایور دستگاه میتواند خطرناکتر از سایر آسیبپذیریهای برنامه باشد زیرا به مهاجمین اجازه میدهد تا به حلقههای firmware “منفی” که در زیر سیستمعامل قرار دارد دسترسی داشته باشد و در دستگاه همچنان پایدار بمانند، حتی اگر سیستمعامل کاملاً نصب مجدد شود، دقیقاً مانند دژافزار [۳]LoJax.

محققان این آسیبپذیریها را به فروشندگان آسیبدیده گزارش کردهاند که برخی از آنها ازجمله اینتل[۴] و هوآوی[۵] قبلاً نسخههای وصله شدهای را منتشر کرده و یک گزارش امنیتی نیز صادر کردهاند.

علاوه بر این ، محققان همچنین قول دادهاند بهزودی اسکریپتی را در GitHub منتشر کنند که به کاربران کمک میکند درایورهای wormhole نصبشده روی سیستمهای خود را، همراه با کد اثبات ادعا، اثبات ویدئویی و پیوند به درایورها و ابزارهای آسیبپذیر موردنظر پیدا کنند.

منابع

[۱] https://apa.aut.ac.ir/?p=6111

[۲] https://eclypsium.com/2019/08/10/screwed-drivers-signed-sealed-delivered/

[۳] https://apa.aut.ac.ir/?p=5528

[۴] https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00268.html

[۵] https://www.huawei.com/fr/psirt/security-advisories/huawei-sa-20190710-01-pcmanager-en

[۶] https://thehackernews.com/2019/08/windows-driver-vulnerability.html

(۱) model-specific registers

(۲) Control Registers

(۳) Debug Registers

ثبت ديدگاه