عملیاتی کشف شده است که از یک نرمافزار جاسوسی جدید و قدرتمند با روت کیت فعال در آن استفاده شده و هکرها توسط آن یک دژافزار چندمنظوره را گسترش میدادند که بهصورت یک نرمافزار crack شده یا برنامه تروجان در یک نرمافزار قانونی مانند پخشکنندهی ویدیو، درایور یا حتی محصولات ضدویروس مخفی میشود.

این در حالی است که روتکیت این دژافزار به نام Scranos که اولین بار در اواخر سال گذشته کشف شد، هنوز در حال پیشرفت است و بهطور مداوم در حال تکامل بوده و قطعات جدید را موردبررسی قرار داده و بهطور مرتب به اجزای قدیمی خود بهبود میبخشد، که باعث شده به یک تهدید جدی تبدیل شود.

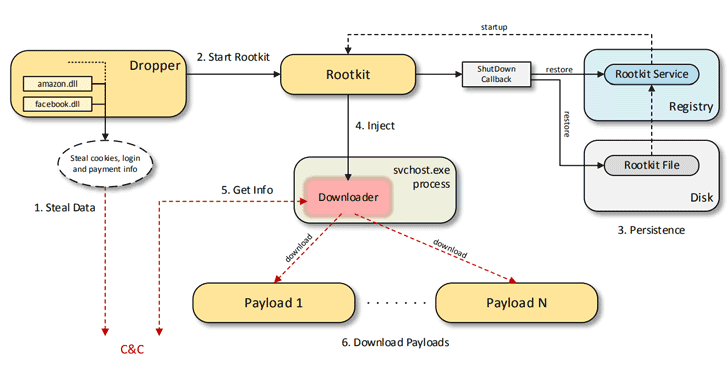

Scranos دارای یک طراحی ماژولار است که توانسته است گواهینامههای ورود و حسابهای پرداخت را از سرویسهای محبوب مختلف دزدیده، سابقه مرورگر و کوکیها را exfiltrate کند، تبلیغات روی صفحهنمایش دهد، و همچنین هر payload ای را دانلود و اجرا کند.

با توجه به گزارش ۴۸ صفحهای و عمیق Bitdefender که قبل از انتشار با The Hacker News به اشتراک گذاشته شده است[۱]، این دژافزار توسط نصب درایور یک روت کیت که بهصورت دیجیتالی امضاشده، روی سیستم آلودهشده بدون مشکل باقی میماند.

محققان بر این باورند که مهاجمان گواهینامه معتبر دیجیتال کدهای امضا را بهطور تقلبی به دست آوردهاند که در ابتدا توسط Yun Yu Health Management Consulting (Shanghai) Co., Ltd صادر شده است و در زمان نوشتن این خبر نیز هنوز لغو نشده بود.

محققان دراینباره میگویند: “این روت کیت یک تابع فراخوانی خاموش شدن برای باقی ماندن روی سیستم رجیستر میکند. در هنگام خاموش شدن، درایور روی دیسک نوشته میشود و یک کلید سرویس راهاندازی در رجیستری ایجاد میشود.”

پس از آلودگی، روت کیت دژافزار یک downloader را به یک فرآیند قانونی تزریق میکند که پسازآن با سرور فرماندهی و کنترل تحت کنترل مهاجم ارتباط برقرار میکند و یک یا چند payload را دریافت میکند.

در اینجا لیستی از payload های مورداستفاده برای دزدیدن دادهها و کلمات عبور آورده شده است:

Payload دزدیدن تاریخچه و کلمات عبور مرورگر: dropper اصلی کوکیهای مرورگر و اطلاعات حساب کاربری ورود را از Google Chrome، Chromium، Mozilla Firefox، Opera، Microsoft Edge،Internet Explorer، Baidu Browser و Yandex سرقت میکند. همچنین میتواند کوکیها را از حسابهای قربانیان در فیسبوک، یوتیوب، آمازون و Airbnb سرقت کند.

Payload نصب کنندهی افزونه: این Payload افزونههای تبلیغاتی را روی Chrome نصب میکند و تبلیغات موذی یا حاوی دژافزار را در همهی صفحات وبی که کاربر بازدید میکند، تزریق میکند. چند نمونه نیز کشف شدند که افزونههای جعلی مانند Chrome Filter، Fierce-tips و PDF Maker را نصب میکردند.

Payload سرقت کنندهی دادههای Steam: این Payload اطلاعات و گواهینامههای حساب کاربری Steam قربانیان ازجمله لیست برنامههای نصبشده و بازیها و نسخههای hardcode شده را دزدیده و برای سرور مهاجم ارسال میکند.

این دژافزار با فیسبوک و یوتیوب از طرف قربانیان تعامل دارد!

برخی از payload های دیگر میتوانند با وبسایتهای مختلف از جانب قربانی ارتباط برقرار کنند، مانند:

YouTube subscriber payload: این payload با استفاده از مرورگر Chrome در حالت debugging، صفحات YouTube را دستکاری میکند. در حقیقت این payload به مرورگر یاد میدهد که اقدامات مختلفی در یک صفحه وب انجام دهد، مانند راهاندازی یک ویدئو، بیصدا کردن یک ویدئو، اشتراکگذاری یک ویدیو در یک کانال و کلیک روی تبلیغات.

Facebook Spammer Payload: با استفاده از کوکیهای جمعآوریشده و دیگر token ها، مهاجمان میتوانند به این دژافزار فرمان دهند تا درخواستهای دوست شدن را در فیسبوک به دیگر کاربران ارسال کند. همچنین میتواند پیامهای خصوصی را به دوستان فیسبوک قربانیان با پیوندهای آلودهشده با APK های اندروید موذی ارسال کند.

Android Adware App: پنهانشده تحت عنوان یک برنامهی قانونی به نام “Accurate scanning of QR code” که در Google Play Store موجود است، این دژافزار بهطور تهاجمی تبلیغات نمایش میدهد، قربانیان آلوده را دنبال کرده و از همان C&C ای بهعنوان سرور استفاده میکند که نسخه ویندوزی این دژافزار استفاده میکند.

Scranos اطلاعات پرداخت مربوط به وبسایتهای محبوب را سرقت میکند.

در اینجا لیستی از DLL های موجود در dropper اصلی آمده است:

Facebook DLL – این DLL اطلاعاتی در مورد حسابهای کاربری فیسبوک شامل حسابهای پرداخت آنها و لیستی از دوستان آنها درصورتیکه مدیر یک صفحه باشند را استخراج میکند.

Amazon DLL – این DLL اطلاعات را از حساب آمازون کاربر استخراج میکند. محققان حتی نسخهای از این DLL را پیدا کردهاند که برای استخراج اطلاعات از حسابهای واردشده در Airbnb طراحی شده است.

به گفته telemetry که توسط محققان Bitdefender جمعآوریشده است، Scranos کاربران را در سراسر جهان هدف قرار میدهد، اما “به نظر میرسد در هند، رومانی، برزیل، فرانسه، ایتالیا و اندونزی شایعتر است.”

قدیمیترین نمونه این دژافزار به نوامبر ۲۰۱۸ برمیگردد و در ماه دسامبر و ژانویه دامنه وسیعی را تحت تأثیر قرار داده است، اما در مارس ۲۰۱۹، Scranos شروع به استفاده از انواع دیگر دژافزار کرده است.

منابع

[۱] https://labs.bitdefender.com/2019/04/inside-scranos-a-cross-platform-rootkit-enabled-spyware-operation/

[۲] https://thehackernews.com/2019/04/scranos-rootkit-spyware.html

ثبت ديدگاه