محققان امنیتی دوازده آسیبپذیری روز صفر را در VxWorks کشف کردهاند که یکی از پرکاربردترین سیستمعاملهای real-time یا همان RTOS برای دستگاههای تعبیه شده(۱) است که به بیش از ۲ میلیارد دستگاه در صنایع هوافضا، دفاعی، صنعتی، پزشکی، اتومبیل، لوازم الکترونیکی مصرفی، شبکه، و سایر صنایع حیاتی سرویس میدهند.

بر اساس گزارش جدیدی که محققان Armis پیش از انتشار آن را با The Hacker News به اشتراک گذاشتند، این آسیبپذیریها مجموعاً بهصورت URGENT / 11 لقب میگیرند زیرا در کل ۱۱ مورد هستند که ۶ مورد ازنظر شدت در دستهبندی حیاتی قرار میگیرند که منجر به حملات سایبری ویرانگر(۲) میشوند.

Armis Labs همان شرکت امنیتی IoT است که قبلاً آسیبپذیریهای BlueBorne را در پروتکل بلوتوث کشف کردند که بیش از ۵٫۳ میلیارد دستگاه از اندروید، iOS ، Windows و Linux گرفته تا دستگاههای اینترنت اشیا را تحت تأثیر قرار داده بودند[۱].

محققان به The Hacker News دراینباره گفتند: این آسیبپذیریها میتوانند به مهاجمین از راه دور اجازه دهند تا راهحلهای امنیتی سنتی را دور بزنند و کنترل کاملی روی دستگاههای آسیبدیده داشته باشند یا باعث اختلالی در مقیاس مشابه آنچه ناشی از آسیبپذیری EternalBlue بود[۲]، شوند.

این احتمال وجود دارد که شاید بسیاری از شما تابهحال در مورد این سیستمعامل چیزی نشنیده باشید، اما از Wind River VxWorks برای اجرای بسیاری از موارد روزمره اینترنت اشیا مانند وب کم، سوئیچ شبکه، روترها، فایروالها، تلفنهای VOIP، چاپگرها، محصولات کنفرانس ویدیویی و همچنین چراغهای راهنمایی استفاده میشود.

علاوه بر این، VxWorks همچنین توسط سیستمهای mission-critical ازجمله SCADA، قطارها، آسانسورها و کنترلکنندههای صنعتی، مانیتورهای بیمار، دستگاههای MRI، مودمهای ماهوارهای، سیستمهای WiFi در هنگام پرواز و حتی مریخ پیماها استفاده میشود.

آسیبپذیریهای موجود روی VxWorks RTOS ملقب به URGENT/11

آسیبپذیریهای گزارششده URGENT/11 در پشته(۳) شبکه IPnet TCP/IP در RTOS که از نسخه ۶٫۵ آن شامل VxWorks نیز میشود، ظاهراً همه نسخههای VxWorks منتشرشده در ۱۳ سال گذشته را در معرض حملات تصاحب(۴) دستگاه قرار میدهد[۳].

هر ۶ آسیبپذیری حیاتی به مهاجمان اجازه میدهد تا حملات اجرای کد از راه دور (RCE) را انجام دهند و نقصهای باقیمانده میتواند منجر به denial-of-service، نشت اطلاعات یا نقصهای منطقی شود[۴].

نقصهای حیاتی اجرای کد از راه دور:

- سرریز پشته در تجزیه(۵) گزینههای IPv4 یا CVE-2019-12256

- چهار آسیبپذیری فساد(۶) حافظه ناشی از استفاده نادرست از زمینه TCP’s Urgent Pointer یا CVE-2019-12255 ،CVE-2019-12260 ، CVE-2019-12261 ،CVE-2019-12263

- سرریز پشته(۷) در تجزیه DHCP Offer/ACK در ipdhcpc یا CVE-2019-12257

نقصهای منطقی، DoS و نشت اطلاعات:

- اتصالTCP از نوع DoS از طریق گزینههای TCP نادرست (CVE-2019-12258)

- رسیدگی به پاسخهای ARP معکوس ناخواسته (نقص منطقی) (CVE-2019-12262)

- عیب منطقی در تعیین IPv4 توسط ipdhcpc DHCP client یا CVE-2019-12264

- DoS از طریق NreLreferance در تجزیه IGMP یا CVE-2019-12259

- نشت اطلاعات IGMP از طریق گزارش عضویت خاص IGMPv3 یا

تمام این نقصها را میتوان با یک مهاجم غیرمجاز از راه دور و فقط با ارسال یک بسته TCP دستکاریشده خاص به یک دستگاه آسیبدیده و بدون نیاز به تعامل با کاربر یا اطلاعات قبلی در مورد دستگاه موردنظر، مورد بهرهبرداری قرار داد.

بااینحال، هر نسخه از VxWorks نسخه ۶٫۵ به بعد به هر ۱۱ نقص آسیبپذیر نیست، اما حداقل یک نقص مهم RCE روی هر نسخه از سیستمعامل real-time تأثیر میگذارد.

محققان دراینباره میگویند: “VxWorks شامل برخی از محدودیتهای(۸) اختیاری است که میتواند بهرهبرداری از برخی آسیبپذیریهای URGENT/11 را سخت ترکند، اما این محدودیتها بهندرت توسط تولیدکنندگان دستگاهها مورداستفاده قرار میگیرند.”

محققان Armis معتقدند نقصهای URGENT/11 ممکن است دستگاههایی را که از دیگر سیستمعاملهای Real-Time استفاده میکنند نیز تحت تأثیر قرار دهند، زیرا IPnet قبل از انتقال مالکیت آن به VxWorks در سال ۲۰۰۶ در سایر سیستمعاملها نیز مورداستفاده قرار گرفته است.

چگونه مهاجمین از راه دور میتوانند از نقص VxWorks بهرهبرداری کنند؟

بهرهبرداری از آسیبپذیریهای VxWorks IPnet همچنین بستگی به موقعیت یک مهاجم و دستگاه آسیبپذیر مورد هدف دارد. از این گذشته، بستههای(۹) شبکه مهاجم باید به سیستم آسیبپذیر برسند.

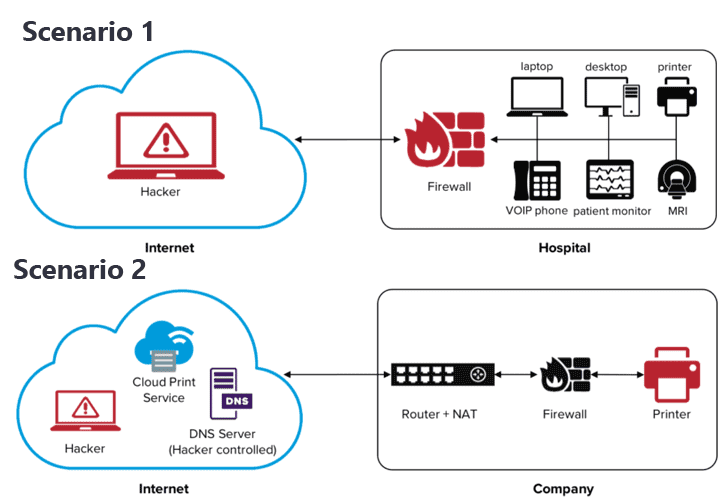

به گفته محققان، سطح تهدیدات نقصهای URGENT/11 را میتوان به ۳ سناریوی حمله تقسیم کرد، همانطور که در زیر توضیح دادهشدهاند:

سناریو ۱: حمله به استحکامات(۱۰) شبکه

ازآنجاکه VxWorks همچنین به دستگاههای امنیتی و شبکه مانند سوئیچ، روتر و فایروالهایی که معمولاً از طریق اینترنت عمومی قابلدسترسی هستند، سرویس میدهد، یک مهاجم از راه دور میتواند یک حمله مستقیم در برابر چنین دستگاههایی پیادهسازی کند و کنترل کامل آنها و متعاقباً شبکههای آنها را در اختیار گیرد[۵].

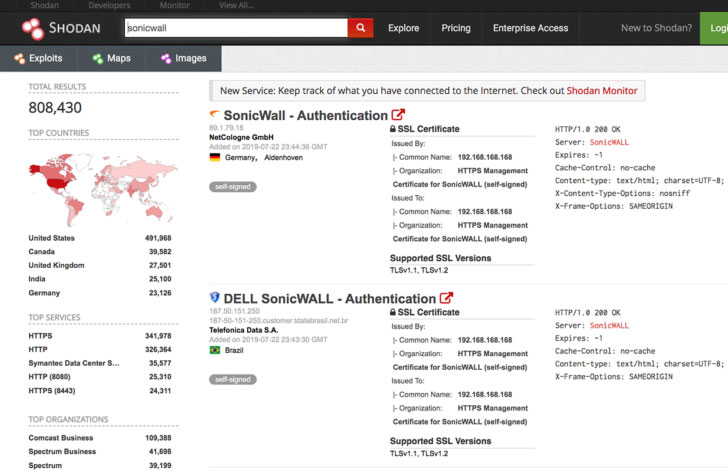

بهعنوانمثال، طبق گفته موتور جستجوگر Shodan، بیش از ۷۷۵،۰۰۰ فایروال SonicWall به هنگام نوشتن این گزارش در حال اجرای VxWorks RTOS بودند که به اینترنت متصل شده بودند[۶].

سناریو ۲: حمله از خارج از شبکه با دور زدن موارد امنیتی

علاوه بر هدف قرار دادن دستگاههای متصل به اینترنت، یک مهاجم همچنین میتواند دستگاههای IoT را که مستقیماً به اینترنت متصل نیستند و با برنامههای مبتنی بر ابر(۱۱) خود که در پشت دیوار آتش یا یک راهحل NAT محافظت شدهاند ارتباط برقرار میکند، نیز هدف قرار دهد[۷].

به گفته محققان، یک مهاجم بالقوه میتواند از دژافزارهای تغییر DNS یا حملات مردی-در-میان(۱۲) استفاده کند تا از ارتباط TCP یک دستگاه مورد هدف به ابر را شنود کند و یک حمله اجرای کد از راه دور را روی آن انجام دهد.

سناریو ۳: حمله از درون شبکه

در این سناریو، مهاجمی که درنتیجه یک حمله قبلی خود را درون شبکه قرار داده است میتواند حملات خود را علیه دستگاههای تحت تأثیر VxWorks بهطور همزمان انجام دهد حتی اگر آنها هیچ ارتباط مستقیمی با اینترنت نداشته باشند.

Yevgeny Dibrov، مدیرعامل و بنیانگذار Armis دراینباره گفته است: “آسیبپذیریهای موجود در این دستگاههای کنترل نشده و IoT میتواند برای دستکاری دادهها و اختلال در تجهیزات دنیای فیزیکی بهرهبرداری شود و زندگی افراد را در معرض خطر قرار دهد.”

“یک کنترلکننده صنعتی به خطر افتاده میتواند یک کارخانه را تعطیل کند و یک مانیتور بیمار مجهز به آن میتواند یک اثر خطرناک برای زندگی بیمار داشته باشد.”

“با توجه به اطلاعات هر دو شرکت، هیچ نشانی از بهرهبرداری از آسیبپذیریهای URGENT/11 وجود ندارد.”

بااینحال، محققان همچنین تأیید کردند که این آسیبپذیریها روی سایر انواع VxWorks که برای صدور گواهینامه طراحی شدهاند، مانند VxWorks 653 و VxWorks Cert Edition تأثیر نمیگذارد.

Armis این آسیبپذیریها را مسئولانه به Wind River Systems گزارش داده است و این شرکت قبلاً نیز به چندین سازنده دستگاه اطلاع داده و وصلههایی را برای برطرف کردن این آسیبپذیریها را در ماه گذشته منتشر کرده است[۸].

در همین حال، فروشندگان محصولات آسیبدیده نیز در حال انتشار وصلههایی برای مشتریان خود هستند که محققان معتقدند این فرایند زمانبر و دشوار خواهد بود، چراکه این موارد مربوط به IoT و بهروزرسانیهای حیاتی در زیرساخت میشود. SonicWall و Xerox در حال حاضر وصلههایی را برای دستگاههای فایروال و پرینترهای خود منتشر کردهاند[۹و۱۰].

منابع

[۱] https://apa.aut.ac.ir/?p=3012

[۲] https://thehackernews.com/2017/05/eternalblue-smb-exploit.html

[۳] https://armis.com/urgent11

[۴] https://youtu.be/bG6VDK_0RzU

[۵] https://youtu.be/GPYVLbq83xQ

[۶] https://www.shodan.io/search?query=sonicwall

[۷] https://youtu.be/GPYVLbq83xQ

[۸] https://www.windriver.com/security/announcements/tcp-ip-network-stack-ipnet-urgent11

[۹] https://www.sonicwall.com/support/product-notification/?sol_id=190717234810906

[۱۰] https://security.business.xerox.com/en-us

[۱۱] https://thehackernews.com/2019/07/vxworks-rtos-vulnerability.html

(۱) embedded

(۲) devastating

(۳) stack

(۴) takeover

(۵) corruption

(۶) Heap

(۷) mitigations

(۸) packets

(۹) Defenses

(۱۰) cloud-based

(۱۱) man-in-the-middle

ثبت ديدگاه