اگر شما از یک دستگاه داری بلوتوث فعال مانند گوشی هوشمند، لپتاپ، تلویزیون هوشمند یا هر دستگاه اینترنت اشیاء دیگر استفاده میکنید، شما در معرض خطر حملات بدافزاری قرار دارید که میتوانند از راه دور انجام شده تا کنترل دستگاه شما را بدون هیچگونه دخالتی توسط شما در دست گیرند.

محققان امنیتی در حال حاضر ۸ آسیبپذیری روز صفر امنیتی را در پروتکل بلوتوث کشف کردند[۱] که بر روی بیش از ۳٫۵ میلیارد دستگاه تأثیرگذار بوده که شامل دستگاههای دارای سیستمعامل اندروید، iOS، ویندوز یا لینوکس میشود که از فناوری ارتباطات وایرلس کوتاه برد استفاده میکنند.

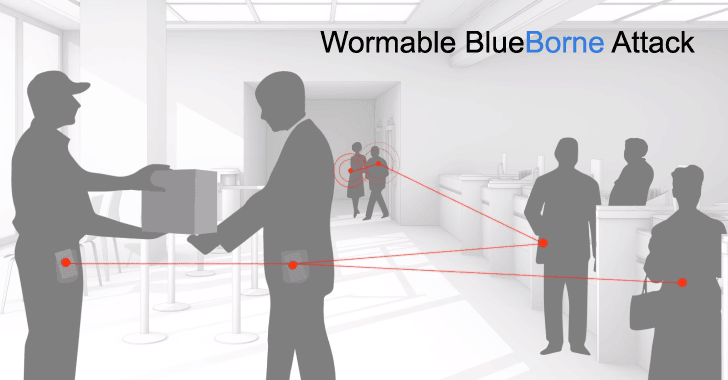

با استفاده از این آسیبپذیریها، محققان امنیتی در شرکت امنیتی اینترنت اشیا به نام Armis یک حمله را طراحی کردند و آن را BlueBorne نامگذاری کردند. این حمله میتواند به مهاجمان اجازه دهد تا بهطور کامل کنترل دستگاههای دارای بلوتوث فعال را در اختیار گیرند و بدافزار پخش کنند یا حتی یک حمله مردی در میان پیادهسازی کنند تا به اطلاعات حساس دستگاه موردنظر دستیابی پیدا کنند بدون اینکه کاربر در این فرآیندها دخالتی داشته باشد.

تمام چیزی که یک مهاجم نیاز دارد این است که بلوتوث دستگاه فرد قربانی روشن باشد و در فاصله نزدیکی از دستگاه قرار داشته باشد. علاوه بر این، بهرهبرداریهای موفق حتی نیاز ندارند تا دستگاههای آسیبپذیر با دستگاه فرد مهاجم pair شود.

BlueBorne: حمله بلوتوثی از نوع wormable

موضوع نگرانکنندهتر این است که حمله BlueBorne میتواند همانند باجگیر افزار WannaCry که در اوایل سال جاری ظهور کرد و در شرکتهای بزرگ و سازمانهای سراسر جهان خرابیهای زیادی به بار آورد، گسترش یابد.

Ben Seri که رئیس تیم تحقیقاتی شرکت Armis Labs است ادعا کرده است که طی یک آزمایش انجامشده در محیط آزمایشگاهی، تیم تحقیقاتی او توانسته است با استفاده از حمله BlueBorne یک شبکه botnet تولید کرده و یک باجگیر افزار نصب کنند[۲].

بااینحال، Seri معتقد است که حتی برای یک مهاجم ماهر نیز دشوار است که یک بهرهبردار کلاسیک جهانی تولید کند که بتواند دستگاههای دارای بلوتوث فعال را پیدا کند و همه پلتفرمها را با هم هدف قرار داده و بهطور خودکار از یک دستگاه آلوده به دیگر دستگاهها منتقل شود.

شرکتArmis دراینباره میگوید: “متأسفانه، این مجموعه قابلیتها برای یک مهاجم بسیار مطلوب است. BlueBorne میتواند مجموعهای از فعالیتهای مخرب از قبیل جاسوسی سایبری، سرقت اطلاعات، باجگیر افزار و حتی ایجاد باتنتهای بزرگ از دستگاههای اینترنت اشیاء مانند باتنت Mirai یا دستگاههای موبایل مانند باتنت WireX اخیر را انجام دهد[۳].”

برای جلوگیری از مورد حمله واقعشدن توسط بلوتوث وصلههای امنیتی را اعمال کنید.

این شرکت امنیتی این آسیبپذیریها را به شرکتهای بزرگ که تحت تأثیر این آسیبپذیری بودند نظیر گوگل، اپل، مایکروسافت، سامسونگ و لینوکس اعلام کرده بود.

این آسیبپذیریها شامل موارد زیر هستند:

- آسیبپذیری نشت اطلاعات در اندروید به نام CVE-2017-0785

- آسیبپذیری اجرای کد از راه دور (CVE-2017-0781) در پروتکل کپسوله سازی شبکه بلوتوث (BNEP)

- آسیبپذیری اجرای کد از راه دور (CVE-2017-0782) در پروفایل شبکههای ناحیه شخصی (PAN) اندروید در BNEP

- نقص منطقی Pineapple بلوتوث در اندروید به نام CVE-2017-0783

- آسیبپذیری کد اجرای کد از راه دور در کرنل لینوکس به نام CVE-2017-1000251

- آسیبپذیری نشت اطلاعات در پشته بلوتوث در لینوکس نسخه BlueZ به نام CVE-2017-1000250

- نقص منطقی Pineapple بلوتوث در ویندوز به نام CVE-2017-8628

- آسیبپذیری اجرای کد از راه دور در پروتکل صوتی دارای انرژی پایین اپل

گوگل و مایکروسافت قبلاً وصلههای امنیتی خود را در اختیار مشتریان خود قرار دادهاند، درحالیکه دستگاههای اپل که دارای نسخه iOS 10 یا بالاتر هستند، نسبت به این آسیبپذیریها در امان هستند.

سخنگوی مایکروسافت در ارتباط با این آسیبپذیریها میگوید: “مایکروسافت بهروزرسانیهای امنیتی را در ماه جولای ۲۰۱۷ منتشر کرد و مشتریانی که بخش بهروزرسانی ویندوز بر روی سیستم آنها فعال است و بهروزرسانیهای امنیتی را اعمال کردند، بهطور خودکار نسبت به این آسیبپذیریها محافظت میشوند. ما بهسرعت و بهمنظور حفاظت از مشتریان بهروزرسانیهای مربوطه را ارائه کردیم، اما بهعنوان یک شریک دارای مسئولیت، تا زمانی که سایر فروشندگان بتوانند بهروزرسانیهای مربوط به خود را منتشر کنند، از افشای جزئیات این آسیبپذیریها خودداری میکنیم.”

بدترین حالت چیست؟ تمام دستگاههای iOS با نسخههای ۹٫۳٫۵ و یا قدیمیتر و بیش از ۱٫۱ میلیارد دستگاه فعال دارای اندروید که از نسخه ۶ سیستمعامل Marshmallow استفاده میکنند، نسبت به حمله BlueBorne آسیبپذیر هستند.

علاوه بر این، میلیونها دستگاه بلوتوث هوشمند که یک نسخه از لینوکس را اجرا میکنند نیز نسبت به این حمله آسیبپذیر هستند. پلتفرمهای لینوکس تجاری و مصرفی شامل سیستمعامل Tizen، سیستمعامل BlueZ و نسخه ۳٫۳-rc1 نیز حداقل نسبت به یکی از اشکالات BlueBorne آسیبپذیر هستند.

کاربران اندروید باید منتظر منتشر شدن وصلههای امنیتی برای دستگاههایشان باشند که این امر به سازنده دستگاه موردنظر مربوط میشود.

درعینحال، آنها میتوانند برنامه پویش آسیبپذیری BlueBorne (تولیدشده توسط تیم Armis) را از فروشگاه رسمی گوگل دانلود و نصب کنند[۴] تا بررسی کنند که آیا دستگاههایشان آسیبپذیر هستند یا خیر. اگر دستگاه شما در معرض آسیبپذیری قرار دارد، توصیه میشود وقتیکه در حال استفاده از بلوتوث نیستید، آن را خاموش کنید.

منابع

[۱] https://www.armis.com/blueborne

[۲] https://youtu.be/Az-l90RCns8

[۳] https://apa.aut.ac.ir/?p=2901

[۴] https://play.google.com/store/apps/details?id=com.armis.blueborne_detector

[۵] http://thehackernews.com/2017/09/blueborne-bluetooth-hacking.html

ثبت ديدگاه