وصله سهشنبههای مایکروسافت یکبار دیگر منتشر شد و بهروزرسانیهای امنیتی برای سیستمعامل ویندوز و دیگر محصولات مایکروسافت توسط این شرکت در اختیار کاربران قرار گرفت.

در این ماه کاربران ویندوز و مدیران سیستمها باید در مجموع ۶۳ آسیبپذیری امنیتی را بر روی سیستمهای خود وصله کنند، که ۱۲ مورد از آنها در دستهبندی حیاتی، ۴۹ مورد در دستهبندی مهم و یک مورد در دستهبندی متوسط و یکی نیز در دستهبندی با شدت کم قرار گرفته است.

دو آسیبپذیری که توسط این غول تکنولوژی در ماه جاری وصله شده است، در زمان انتشار در اختیار عموم نیز قرار گرفته بودند و یک نقص نیز توسط چندین گروه سایبری در سطح اینترنت مورد بهرهبرداری قرار گرفته بود.

آسیبپذیری روز صفر توسط مجرمان سایبری مورد بهرهبرداری قرار گرفت.

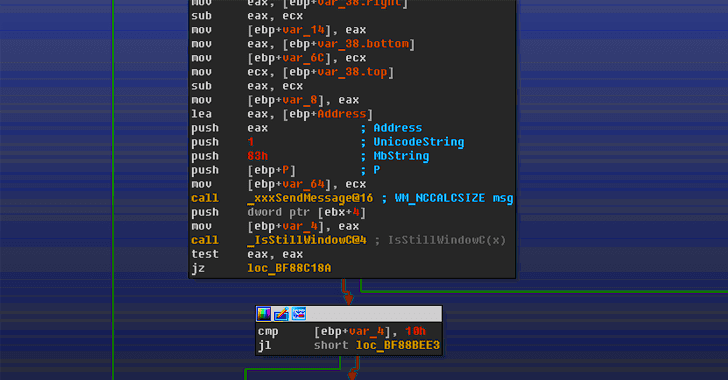

یک آسیبپذیری روز صفر که بهعنوان CVE-2018-8589 شناخته میشود[۱] و توسط چندین گروه حرفهای مستقیماً مورد بهرهبرداری قرار گرفته است، ابتدا توسط محققین امنیتی از آزمایشگاه کاسپرسکی گزارش شد.

این نقص در کامپوننت Win32k یا win32k.sys قرار دارد که اگر با موفقیت مورد بهرهبرداری قرار گیرد، میتواند یک برنامه موذی را قادر به اجرای یک کد دلخواه در حالت kernel کند و سطح دسترسی خود را در ویندوز ۷، سرور ۲۰۰۸ یا سرور ۲۰۰۸ نسخه R2 بالا برده و کنترل سیستم موردنظر را در اختیار گیرد.

کاسپرسکی دراینباره گفت[۲]: “این بهرهبردار توسط مرحله اول نصب یک دژ افزار بهمنظور دستیابی به سطح دسترسی لازم برای باقی ماندن بر روی سیستم قربانی اجرا شد. تاکنون، ما تعداد کمی از حملات را با استفاده از این آسیبپذیری شناسایی کردهایم.”

دو آسیبپذیری روز صفر بهصورت عمومی منتشر شد.

دو آسیبپذیری روز صفر دیگر که در اختیار عموم قرار گرفته بودند ولی در سطح اینترنت مورد بهرهبرداری قرار نگرفته بودند، در سرویس ALPC(1) ویندوز و ویژگی امنیت BitLocker مایکروسافت قرار دارند.

نقص مربوط به ALPC، بهعنوان CVE-2018-8584 نامگذاری شده است[۳] و یک آسیبپذیری بالا بردن سطح اختیارات است[۴] که میتواند توسط اجرای یک برنامه خاص طراحیشده برای اجرای کد دلخواه در زمینه امنیت سیستم محلی و کنترل یک سیستم آسیبدیده مورد بهرهبرداری قرار گیرد.

ALPC یا تماس محلی پیشرفته محلی در حقیقت انتقال دادههای با سرعت بالا و ایمن را بین یک یا چند فرایند در حالت کاربر تسهیل میکند.

دومین آسیبپذیری عمومی افشاشده، بهعنوان CVE-2018-8566 شناخته شده است[۵] و زمانی به وجود میآید که ویندوز بهطور نادرست رمزنگاری BitLovker را متوقف میکند، که میتواند به یک مهاجم با دسترسی فیزیکی به سیستم خاموشکننده، اجازه دهد تا سیستم امنیتی را دور زده و به دادههای رمز شده دسترسی پیدا کند.

BitLocker در اوایل این ماه بهعنوان یک موضوع جداگانه در صدر اخبار بود که میتواند دادههای رمزگذاری شده کاربران ویندوز را به دلیل تنظیمات پیشفرض رمزگذاری و رمزگذاری بد بر روی SSD در اختیار مهاجمان قرار دهد[۶].

مایکروسافت بهطور کامل به این مسئله پاسخ نداد در عوض این شرکت یک راهنمایی در مورد نحوه تغییر دستی پیشفرض رمزگذاری برای BitLocker ارائه داد.

وصله نوامبر ۲۰۱۸: نقصهای حیاتی و مهم

از ۱۲ آسیبپذیری بحرانی، هشت مورد آسیبپذیری تخریب حافظه در موتور اسکریپت Chakra هستند که به علت نحوه کارکرد موتورهای اسکریپت و مدیریت اشیاء در حافظه در مرورگر اینترنت مایکروسافت یعنی Microsoft Edge به وجود آمدهاند.

تمام ۸ آسیبپذیری را میتوان برای تخریب حافظه مورد بهرهبرداری قرار داد که به یک مهاجم اجازه میدهد یک کد را در متن کاربر فعلی اجرا کند. برای بهرهبرداری از این اشکالات، تمام کاری که یک مهاجم باید انجام دهد این است که قربانیان را فریب میدهد تا یک وبسایت دستکاریشده را در Microsoft Edge باز کنند.

سه آسیبپذیری باقیمانده از اشکالات اجرای کد از راه دور در سرور TFTP سرویسهای پیادهسازی ویندوز، کامپوننتهای گرافیکی Microsoft و موتور VBScript هستند. تمام این نقصها به دلیل شیوهای که نرمافزار تحت تأثیر این آسیبپذیریها، اشیا را در حافظه مدیریت میکنند به وجود آمده است.

آخرین آسیبپذیری بحرانی نیز یک نقص از راه دور است که در نسخه ۸ نرمافزار Microsoft Dynamics 365 قرار دارد. این نقص درزمانی رخ میدهد که سرور نتواند درخواستهای وب را بهطور صحیح به یک سرور دینامیکِ تحت این آسیبپذیری ضدعفونی(۲) کند.

اگر این آسیبپذیری با موفقیت مورد بهرهبرداری قرار گیرد، میتواند به یک مهاجم تصدیق شده اجازه دهد تا یک کد دلخواه را در زمینه سرویس SQL با ارسال یک درخواست دستکاریشده به یک سرور آسیبپذیر دینامیک اجرا کند.

بهروزرسانیهای امنیتی این ماه همچنین ۴۶ آسیبپذیری مهم را در ویندوز، PowerShell ،MS Excel ،Outlook ،SharePoint ،VBScript Engine ،Edge، سرویس جستجوی ویندوز، اینترنت اکسپلورر، Azure App Service ،Team Foundation Server و Microsoft Dynamics 365 برطرف میکند.

به کاربران و مدیران سیستم بهشدت توصیه میشود که وصلههای امنیتی منتشرشده را در اسرع وقت نصب کنند تا هکرها و مجرمان سایبری را از کنترل سیستمهای خود دور نگه دارند.

برای نصب و بهروزرسانی این وصلههای امنیتی، بدینصورت عملکنید:

Settings → Update & security → Windows Update → Check for updates

شما همچنین میتوانید این بهروزرسانیها را بهطور دستی بر روی سیستمهای خود نصب کنید.

منابع

[۱] https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018-8589

[۲] https://securelist.com/a-new-exploit-for-zero-day-vulnerability-cve-2018-8589/88845/

[۳] https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018-8584

[۴] https://apa.aut.ac.ir/?p=5489

[۵] https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018-8566

[۶] https://thehackernews.com/2018/11/self-encrypting-ssd-hacking.html

[۷] https://thehackernews.com/2018/10/tumblr-account-hacking.html

(۱) Advanced Local Procedure Call

(۲) sanitize

ثبت ديدگاه