محققان امنیت سایبری چینی یک کمپین دژافزار گسترده را کشف کردند که بیش از ۱۰۰،۰۰۰ روتر خانگی را ربوده بود و تنظیمات DNS آنها را تغییر میداد تا کاربران را توسط صفحات وب موذی مورد حمله قرار دهد و اگر آنها از سایتهای بانک بازدید میکردند؛ اطلاعات کاربری آنها را سرقت میکرد.

این کمپین که GhostDNS نامگذاری شده است، شباهت زیادی با دژافزاری به نام DNSChanger دارد [۱] که با تغییر تنظیمات سرور DNS بر روی یک دستگاه آلوده کار میکند و به مهاجمان اجازه میدهد تا ترافیک اینترنت کاربران را از طریق سرورهای موذی ردیابی کرده و اطلاعات حساس آنها را بدزدند.

طبق یک گزارش جدید [۲] از شرکت امنیت سایبری Qihoo 360’s NetLab، دقیقاً مشابه کمپین DNSChanger، اسکنهای GhostDNS برای آدرسهای IP بر روی روترهایی که از رمز عبورهای ضعیف استفاده کرده یا بدون رمز عبور هستند، انجام میشود، که به تنظیمات روترها دسترسی پیدا میکند و سپس آدرس DNS پیشفرض را به آدرسی که توسط مهاجمان کنترل میشود، تغییر میدهد.

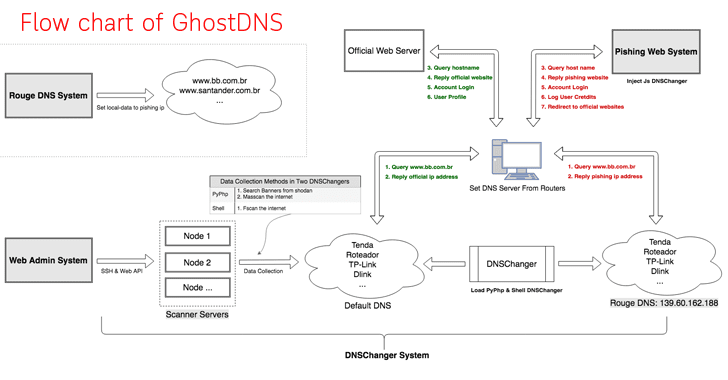

سیستم GhostDNS: لیست ماژولها و ساب-ماژولها

سیستم GhostDNS بهطورکلی شامل چهار ماژول است:

- ماژول DNSChanger: این ماژول اصلی GhostDNS است که برای بهرهبرداری از روترهای مورد هدف بر پایه اطاعات جمعآوریشده طراحی شده است.

ماژول DNSChanger از سه ساب-ماژول تشکیل شده است که محققان آنها را Shell DNSChanger، Js DNSChanger و PyPhp DNSChanger نامیدند.

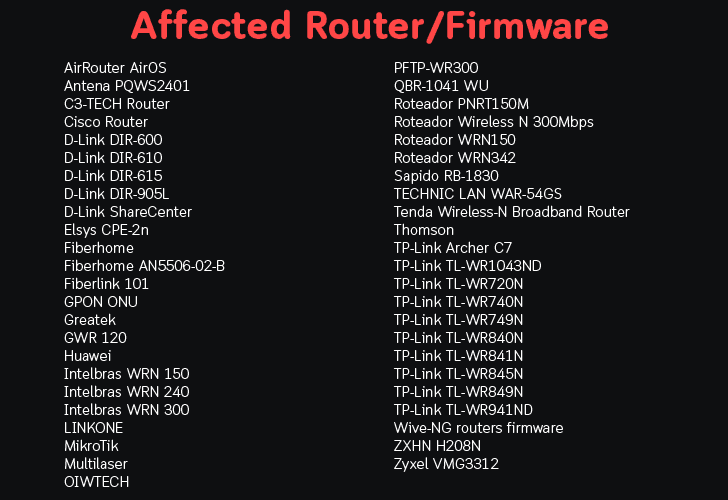

الف) Shell DNSChanger: این ساب ماژول که به زبان برنامهنویسی Shell نوشته شده است در حقیقت ۲۵ اسکریپت Shell را ترکیب کرده است که میتوانند کلمات عبور را بر روی روترها یا پکیجهای firmware از ۲۱ کارخانه مختلف brute force کنند.

ب) Js DNSChanger: این ساب-ماژول که بهطورکلی با جاوا اسکریپت نوشته شده است شامل ۱۰ اسکریپت حمله طراحیشده برای آلوده کردن ۶ روتر یا پکیج firmware است.

محققان میگویند: “ساختار عملکردی آن عمدتاً به اسکنرها، ژنراتورهای payload و برنامههای حمله تقسیم شده است. برنامه JS DNSChanger معمولاً به وبسایتهای فیشینگ تزریق میشود، بنابراین با سیستم وب فیشینگ کار میکند.”

ج) PyPhp DNSChanger: این ساب-ماژول که شامل ۶۹ اسکریپت حمله بر روی ۴۷ روتر یا firmware مختلف است و بر روی بیش از ۱۰۰ سرور، که بیشتر در Google Cloud قرار دارند و شامل ویژگیهایی مانند Web API، Scanner و Attack میباشد، نوشته شده است.

این ساب-ماژول در حقیقت هسته ماژول DNSChanger است که به مهاجمان اجازه میدهد تا اینترنت را بهمنظور پیدا کردن روترهای آسیبپذیر اسکن کند.

- ماژول وب ادمین: باوجوداینکه محققان هنوز اطلاعات چندانی درباره این ماژول ندارند، به نظر میرسد یک پنل ادمین برای مهاجمان باشد که توسط یک صفحه ورودی ایمن شده باشد.

- ماژول DNS سرکش: این ماژول مسئول resolve کردن نامهای دامنه مورد هدف از وب سرورهای تحت کنترل مهاجم است، که عمدتاً شامل سرویسهای hosting ابری و بانکی میشود به همراه یک دامنه که متعلق به یک شرکت امنیتی به نام Avira است.

محققان NetLab دراینباره میگویند: “ما هیچ دسترسیای به سرور DNS سرکش نداریم، بنابراین نمیتوانیم با قاطعیت بگوییم چند نام DNS ربوده شده است، اما توسط query هر دو دامنه Alexa Top1M و DNSMon’s Top1M خودمان در برابر سرور DNS سرکش به آدرس ۱۳۹٫۶۰٫۱۶۲٫۱۸۸ توانستیم مجموعاً ۵۲ دامنه ربودهشده را پیدا کنیم.”

- ماژول فیشینگ وب: هنگامیکه یک دامنه مورد هدف با موفقیت از طریق ماژول DNS سرکش resolve شود، ماژول فیشینگ وب قصد دارد نسخه جعلی مناسب را برای آن وبسایت خاص سرور قرار دهد.

دژافزار GhostDNS در ابتدا کاربران برزیلی را هدف قرار داد.

بر طبق گفته محققان، بین ۲۱ سپتامبر و ۲۷ سپتامبر، کمپین GhostDNS بیش از ۱۰۰،۰۰۰ روتر را در معرض خطر قرار میدهد که ۸۷٫۸ درصد از دستگاهها (که ۸۷٫۸۰۰ دستگاه هستند) در برزیل واقعشدهاند و به این معنی است که برزیل هدف اصلی مهاجمان GhostDNS بوده است.

محققان دراینباره میگویند: “در حال حاضر این کمپین بهطور عمده در برزیل متمرکز شده است، ما بیش از ۱۰۰٫۰۰۰ آیپی آدرس روتر آلودهشده (۸۷٫۸ درصد در برزیل واقع شده است.) را کشف کردیم که شامل بیش از ۷۰ مدل روتر یا firmware بود و بیش از ۵۰ نام دامنه مانند برخی از بانکهای بزرگ در برزیل، حتی Netflix ،Citibank.br و غیره نیز ربوده شده بودند تا اطلاعات کاربری برای ورود به این وبسایتها مورد سرقت واقع شود.

ازآنجاکه کمپین GhostDNS بسیار مقیاسبندی شده است و با استفاده از بردار حمله متفاوت و اتخاذ کردن فرایندهای حمله خودکار، یک تهدید واقعی برای کاربران به شمار میآید. بنابراین، به کاربران توصیه میشود تا از خودشان محافظت کنند.

نحوه محافظت از روترهای خانگی در برابر این نوع حملات

بهمنظور جلوگیری از قربانی شدن توسط چنین حملاتی، توصیه میشود که اطمینان حاصل کنید روتر شما از آخرین نسخه firmware استفاده میکند و یک رمز عبور قوی برای پورتال وب روتر خود انتخاب کنید.

شما همچنین میتوانید گزینه غیرفعال کردن مدیریت از راه دور را فعال کنید، و آدرس IP محلی پیشفرض روتر را تغییر دهید و یک سرور DNS مورد اعتماد[۳] را درون روتر یا سیستمعامل خود hardcode کنید.

محققان NetLab همچنین به فروشندگان روتر پیشنهاد میدهند که کلمات عبور پیشفرض روترها را پیچیدهتر کنند و مکانیزم بهروزرسانی امنیتی سیستم را برای محصولاتشان بهبود بخشند.

منابع

[۱] https://apa.aut.ac.ir/?p=1915

[۲]http://blog.netlab.360.com/70-different-types-of-home-routers-all-together-100000-are-being-hijacked-by-ghostdns-en

[۳] https://thehackernews.com/2018/04/fastest-dns-service.html

[۴] https://thehackernews.com/2018/10/ghostdns-botnet-router-hacking.html

ثبت ديدگاه