محققان امنیتی در رابطه با یک روش ساده هشدار دادهاند که مجرمان اینترنتی و کلاهبرداران پستهای الکترونیکی در حال استفاده از آن در سطح اینترنت هستند تا بیشتر مکانیزمهای شناسایی فیشینگ AI-powered که توسط بسیاری از سرویسهای پست الکترونیک و اسکنرهای امنیتی وب پیادهسازی شدهاند را دور بزنند.

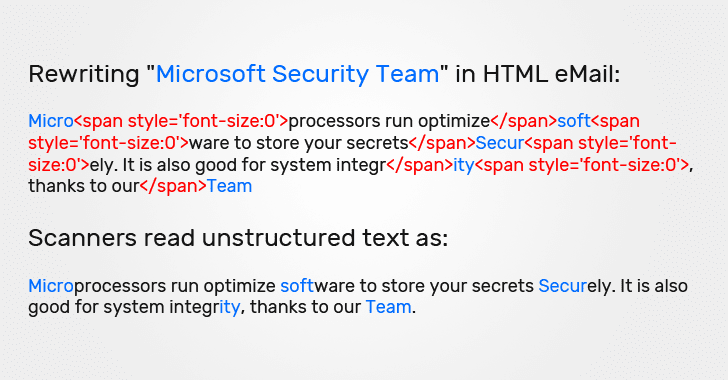

این روش که ZeroFont نامیده شده است، شامل کلمات پنهان قرار داده شده با اندازه فونت صفر در محتوای واقعی یک پست الکترونیک فیشینگ است، درحالیکه ظاهر بصری آن مشابه است اما درعینحال از دید اسکنرهای امنیتی پستهای الکترونیک بهصورت غیر موذی تشخیص داده میشود.

بر طبق گفته شرکت امنیتی Avanan، مایکروسافت آفیس ۳۶۵ نیز قادر به شناسایی چنین پستهای الکترونیکی بهعنوان پستهای الکترونیک دستکاریشده موذی با استفاده از تکنیک ZeroFont نیست[۱].

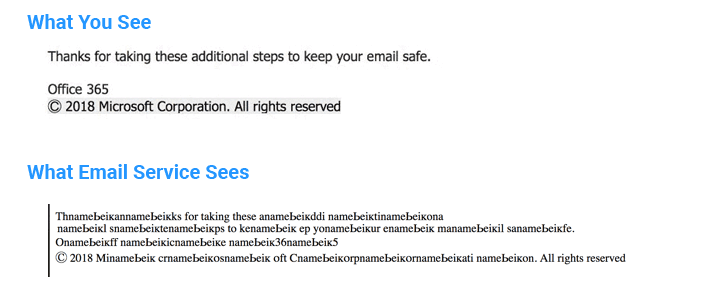

مانند مایکروسافت آفیس ۳۶۵، بسیاری از پستهای الکترونیک و سرویسهای امنیتی وب از پردازش زبان طبیعی و سایر تکنیکهای یادگیری ماشین هوشمند مبتنی بر هوش مصنوعی استفاده میکنند تا پستهای الکترونیک موذی و فیشینگ را سریعتر شناسایی کنند.

این فناوری به شرکتهای امنیتی کمک میکند تا توسط شناسایی شاخصهای مبتنی بر متن مانند پستهای الکترونیکی جعلی که خود را به یک شرکت محبوب نسبت میدهند، عبارات مورداستفاده برای درخواست پرداخت یا تنظیم مجدد رمز عبور و موارد دیگر، متون بدون ساختار جاسازیشده در پستهای الکترونیک یا صفحات را تحلیل، فهمیده و استخراج کنند.

بااینحال، با اضافه کردن کاراکترهای تصادفی با سایز فونت صفر در میان متون نشانگر موجود در یک پست الکترونیک فیشینگ، مجرمان سایبری میتوانند این شاخصها را به یک متن بدون ساختار(۱) تبدیل کنند و آن را از موتور پردازش زبان طبیعی مخفی کنند.

بنابراین، این پستهای الکترونیک ازنظر چشم انسان طبیعی است، اما مایکروسافت تمام متن را خوانده، حتی اگر برخی از کلمات با اندازه فونت صفر در آن نمایش داده شوند.

Avanan در یک پست وبلاگ دراینباره گفته است: “مایکروسافت نمیتواند این پستهای الکترونیک را بهعنوان یک پست الکترونیک دروغین شناسایی کند زیرا مایکروسافت در نسخه غیرقابل انعطاف(۲) نمیتواند کلمه مایکروسافت را ببیند. اساساً، حمله ZeroFont امکان نمایش یک پیام را به فیلترهای ضد فیشینگ و یکی دیگر را به کاربر نهایی میدهد.”

علاوه بر روش ZeroFont شرکت Avanan همچنین شناسایی کرده است که مهاجمان از ترفندهای مشابه شامل Punycode ،Unicode یا Hexadecimal Escape در حملات فیشینگ خود استفاده میکنند.

ماه گذشته، محققان همین شرکت گزارش دادند[۲] که مجرمان سایبری URL های موذی را تقسیم کردهاند(۳) تا ویژگی امنیتی Safe Links در آفیس ۳۶۵ نتواند لینک hyperlink جداشده را شناسایی و جایگزین کند که سرانجام قربانیان را به سایت فیشینگ هدایت میکند.

منابع

[۱] https://www.avanan.com/resources/zerofont-phishing-attack

[۲] https://apa.aut.ac.ir/?p=4262

[۳] https://thehackernews.com/2018/06/email-phishing-protection.html

(۱) unstructured garbage text

(۲) un-emulated

(۳) splitting up

ثبت ديدگاه