محققان امنیتی یک روش را آشکار کردند که برخی از گروههای هکری پیدا کردهاند که در سطح اینترنت مورداستفاده قرار دهند تا یک ویژگی امنیتی مایکروسافت آفیس ۳۶۵ را دور بزنند که در اصل برای محافظت از کاربران در برابر حملات بدافزاری و فیشینگ طراحی شده است.

این قابلیت در نرمافزار آفیس ۳۶۵ بهعنوان بخشی از راهحل حفاظت پیشرفته مایکروسافت(۱) (ATP) قرار دارد که با جایگزینی تمام آدرسهای اینترنتی در پستهای الکترونیکی دریافتی با URLهای ایمن متعلق به مایکروسافت کار میکند.

بنابراین، هر بار که یک کاربر روی یک لینک که در یک پست الکترونیک آورده شده است، کلیک میکند، این ویژگی ابتدا کاربر را به یک دامنه متعلق به مایکروسافت هدایت میکند، که این شرکت فوراً URL اصلی را برای وجود هر مورد مشکوک بررسی میکند. اگر اسکنر مایکروسافت هر عنصر مخربی را شناسایی کند، به کاربران در مورد آن هشدار میدهد و اگر موردی نباشد، کاربر را به لینک اصلی هدایت میکند.

بااینحال، محققان شرکت امنیتی Avanan نشان دادهاند[۱] که چگونه حملهکنندگان از طریق استفاده از یک تکنیک به نام حمله baseStriker ویژگی Safe Links را دور زدند.

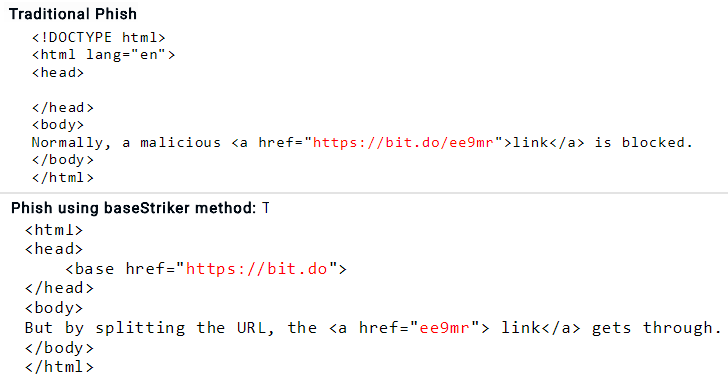

حمله BaseStriker شامل استفاده از برچسب(۲) <base> در هدر یک ایمیل HTML است که برای تعیین یک URI پایگاه پیشفرض یا یک URL برای لینکهای وابسته(۳) در یک سند یا صفحه وب استفاده میشود.

بهعبارتدیگر، اگر URL از نوع <base> تعریف شده باشد، سپس تمام لینکهای مرتبطِ بعدازآن، از آن URL بهعنوان نقطه شروع استفاده میکنند.

همانطور که در تصویر بالا نشان داده شده است، محققان، یک کد HTML مربوط به یک پست الکترونیک فیشینگ سنتی را با یک کد که از برچسب <base> برای تقسیم کردن لینک مخرب بهگونهای که Safe Links قادر به شناسایی و جایگزینی لینک نباشد را مقایسه کردند که درنهایت قربانیان را هنگام کلیک به سایتهای فیشینگ هدایت میکند.

محققان حتی یک اثبات ویدیویی را ارائه دادهاند[۲] که حمله baseStriker را در عمل نشان میدهد.

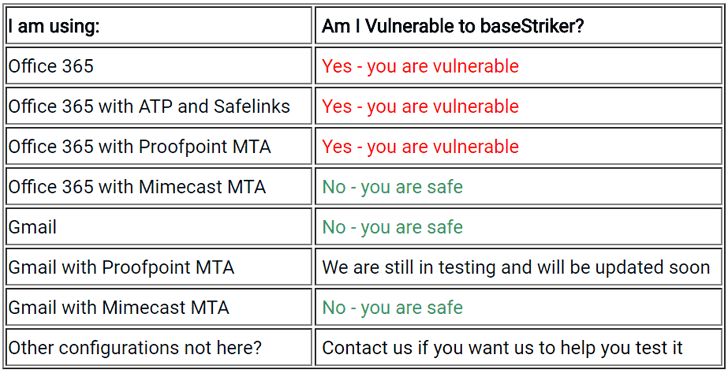

محققان حمله baseStriker را بر روی چندین پیکربندی آزمایش کردند و دریافتند که هر کس که از آفیس ۳۶۵ در هر پیکربندی استفاده میکند، آسیبپذیر است. این پیکربندیها میتواند مشتری بر پایه وب، برنامه تلفن همراه یا یک برنامه دسکتاپ از OutLook باشد.

Proofpoint نیز به حمله baseStriker آسیبپذیر است. بااینحال، کاربران جیمیل و کسانی که از آفیس ۳۶۵ خود با Mimecast محافظت میکنند، تحت تأثیر این مسئله نیستند.

تاکنون، محققان تنها دیدهاند که مهاجمان از حمله baseStriker استفاده کردند تا پستهای الکترونیک فیشینگ ارسال کنند، اما معتقدند این حمله میتواند برای گسترانیدن باجگیر افزارها، بدافزارها و دیگر نرمافزارهای مخرب مورداستفاده قرار گیرد.

Avanan این مسئله را به مایکروسافت و Proofpoint گزارش کرده است اما در زمان نوشتن این خبر هنوز هیچ راهحلی برای آن ارائه نشده است.

منابع

[۱] https://www.avanan.com/resources/basestriker-vulnerability-office-365

[۲] https://youtu.be/rOmFuC4rLJY

[۳] https://thehackernews.com/2018/05/microsoft-safelinks-phishing.html

(۱) Microsoft’s Advanced Threat Protection

(۲) tag

(۳) relative

ثبت ديدگاه